惡意軟件可以通過電源從氣隙式PC中提取數(shù)據(jù)

譯文【51CTO.com快譯】當(dāng)今最安全的系統(tǒng)配置之一是氣密性PC,因?yàn)樗麄兣c互聯(lián)網(wǎng)完全斷開。但它們也并非是絕對安全的,可能以各種方式被破壞,比如通過聲波來使用計(jì)算機(jī)揚(yáng)聲器。這樣的漏洞利用,促使網(wǎng)絡(luò)安全專家甚至從氣密計(jì)算機(jī)中刪除了音頻設(shè)備,從根本上實(shí)現(xiàn)音頻間隔。

據(jù)今年2月的一則報(bào)道,黑客可以利用屏幕亮度從氣密PC上竊取數(shù)據(jù),現(xiàn)在可以通過電源來進(jìn)行竊取。

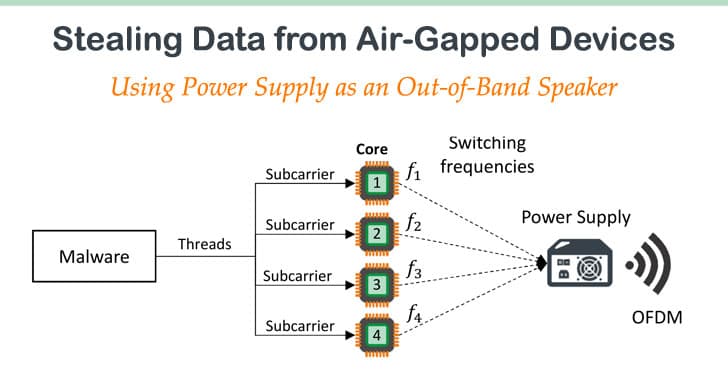

以色列內(nèi)蓋夫本·古里安大學(xué)的網(wǎng)絡(luò)安全研究員Mordechai Guri進(jìn)行了一項(xiàng)實(shí)驗(yàn),展示了如何利用電源設(shè)備(PSU)從氣隙和音頻差距的計(jì)算機(jī)中提取信息。惡意軟件利用PSU作為“功能有限的帶外二級(jí)揚(yáng)聲器”,可以提取的數(shù)據(jù)包括不同文件和用戶擊鍵的信息,這些擊鍵信息可以傳輸至1米遠(yuǎn),而攻擊者可以從相距5米的設(shè)備(如:智能手機(jī))接收的密碼和加密密鑰,如圖所示(B)下。

此外,可以通過這種方式,黑客可以利用不同類型的計(jì)算機(jī),包括PC工作站、服務(wù)器、嵌入式系統(tǒng)和IoT設(shè)備,從而使整個(gè)設(shè)備范圍都變得脆弱。

Mordechai在研究報(bào)告中指出:“惡意代碼操縱電源的內(nèi)部\ textit {開關(guān)頻率},從而控制從其電容器和變壓器產(chǎn)生的聲音波形。我們的技術(shù)能夠在0-24khz的頻帶中產(chǎn)生音頻音調(diào),并從計(jì)算機(jī)電源播放音頻流(例如WAV),而無需音頻硬件或揚(yáng)聲器。”

令人震驚的事情可能是,無需提升特權(quán)即可進(jìn)行攻擊,攻擊者也無需物理訪問硬件。

然而,最大6米的距離要求也對黑客實(shí)施攻擊有所限制,從而需要某種社會(huì)工程手段靠近系統(tǒng),而不能真正以“遠(yuǎn)程”方式進(jìn)行操作。此外,當(dāng)您考慮在主要用于高度安全的環(huán)境(例如政府和公司辦公室)中使用這種氣隙式計(jì)算機(jī)的地方時(shí),情況變得更加復(fù)雜。

但是,該研究并未解決如何首先在這種安全計(jì)算機(jī)上實(shí)施惡意軟件的問題,具有諷刺意味的是,這還存在進(jìn)一步的空白。

至于使用此類計(jì)算機(jī)的人可以采取的措施,其中一些措施包括分區(qū),在該分區(qū)中,禁止在裝有氣隙計(jì)算機(jī)的區(qū)域使用電子設(shè)備,但這具有明顯的所需空間成本的缺點(diǎn)。也可以使用主機(jī)入侵檢測系統(tǒng),該系統(tǒng)可以監(jiān)視正在運(yùn)行的進(jìn)程以觀察任何異常。這也有缺點(diǎn),例如由于某些進(jìn)程自然使用CPU密集型計(jì)算而導(dǎo)致錯(cuò)誤警報(bào)響起,盡管這完全合法,但也會(huì)令人懷疑。

總而言之,希望你查看一下之前曾進(jìn)行過此類攻擊的其他實(shí)例,以更全面地了解如何安全地使用裝有氣隙的計(jì)算機(jī)。此外,明智的做法是聘請專家來處理此類網(wǎng)絡(luò)的安全性,而不要嘗試部署它。

原文作者:Sudais Asif

原文地址:https://www.hackread.com/malware-extract-data-air-gapped-pc-power-supply/

【51CTO譯稿,合作站點(diǎn)轉(zhuǎn)載請注明原文譯者和出處為51CTO.com】