微隔離的五大關鍵問題

前言

在越來越關注攻防對抗實戰(zhàn)防護能力的今天,在零信任網(wǎng)絡被炒的越來越熱的今天,我們重新審視按照這些新理念構建的縱深防御體系,結果發(fā)現(xiàn)依然問題重重:在堆砌了大量安全產(chǎn)品后發(fā)現(xiàn)資產(chǎn)管理、漏洞安全運營到內(nèi)部隔離等基礎安全工作依然跟不上安全態(tài)勢的變化。

就拿隔離來說,當攻擊者有機會拿到內(nèi)網(wǎng)一個跳板機,結果發(fā)現(xiàn)內(nèi)網(wǎng)網(wǎng)絡基本是暢通的;這兩年的HW攻防對抗演練活動中這個問題的暴露尤為明顯,原來奉行的內(nèi)網(wǎng)基本安全的策略在攻防對抗中被“打”的體無完膚;同時隨著內(nèi)部網(wǎng)絡的架構從傳統(tǒng)的IT架構向虛擬化、混合云和容器化升級變遷,結果發(fā)現(xiàn)內(nèi)部隔離不再是一件容易的事情。為了適應攻防對抗防護的要求、為了滿足新的IT架構的要求,我們不得不再重新分析和審視隔離的重要性。

什么是微隔離?

作為實現(xiàn)“零信任”的三大技術路徑之一,網(wǎng)絡隔離并不是新的概念,而微隔離技術(Micro-Segmentation)是VMware在應對虛擬化隔離技術時提出來的,但真正讓微隔離備受大家關注是從2016年起連續(xù)3年微隔離技術都進入Gartner年度安全技術榜單開始。在2016年的Gartner安全與風險管理峰會上,Gartner副總裁、知名分析師Neil MacDonald提出了微隔離技術的概念。“安全解決方案應當為企業(yè)提供流量的可見性和監(jiān)控。可視化工具可以讓安全運維與管理人員了解內(nèi)部網(wǎng)絡信息流動的情況,使得微隔離能夠更好地設置策略并協(xié)助糾偏。”

從微隔離概念和技術誕生以來,對其核心的能力要求是聚焦在東西向流量的隔離上(當然對南北向隔離也能發(fā)揮左右),一是有別于防火墻的隔離作用,二是在云計算環(huán)境中的真實需求。

微隔離系統(tǒng)工作范圍:微隔離顧名思義是細粒度更小的網(wǎng)絡隔離技術,能夠應對傳統(tǒng)環(huán)境、虛擬化環(huán)境、混合云環(huán)境、容器環(huán)境下對于東西向流量隔離的需求,重點用于阻止攻擊者進入企業(yè)數(shù)據(jù)中心網(wǎng)絡內(nèi)部后的橫向平移(或者叫東西向移動)。

微隔離系統(tǒng)的組成:有別于傳統(tǒng)防火墻單點邊界上的隔離(控制平臺和隔離策略執(zhí)行單元都是耦合在一臺設備系統(tǒng)中),微隔離系統(tǒng)的控制中心平臺和策略執(zhí)行單元是分離的,具備分布式和自適應特點:

(1)策略控制中心:是微隔離系統(tǒng)的中心大腦,需要具備以下幾個重點能力:

- 能夠可視化展現(xiàn)內(nèi)部系統(tǒng)之間和業(yè)務應用之間的訪問關系,讓平臺使用者能夠快速理清內(nèi)部訪問關系;

- 能夠按角色、業(yè)務功能等多維度標簽對需要隔離的工作負載進行快速分組;

- 能夠靈活的配置工作負載、業(yè)務應用之間的隔離策略,策略能夠根據(jù)工作組和工作負載進行自適應配置和遷移。

(2)策略執(zhí)行單元:執(zhí)行流量數(shù)據(jù)監(jiān)測和隔離策略的工作單元,可以是虛擬化設備也可以是主機Agent。

為什么需要微隔離?

不少人提出來有VLAN技術、VxLAN技術、VPC技術,為什么還需要微隔離?在回答這個問題之前,我們先來看看這幾個技術的定義和作用:

- VLAN:即虛擬局域網(wǎng),是通過以太網(wǎng)協(xié)議將一個物理網(wǎng)絡空間邏輯劃分成幾個隔離的局域網(wǎng),是我們目前做內(nèi)部不同局域網(wǎng)段的一種常用技術;由于以太網(wǎng)協(xié)議的限制,VLAN能劃分的虛擬局域網(wǎng)最多只有4096個。

- VxLAN:即虛擬擴展局域網(wǎng),為了解決VLAN技術在大規(guī)模計算數(shù)據(jù)中心虛擬網(wǎng)絡不足的問題而出現(xiàn)的技術,最多可支持1600萬個虛擬網(wǎng)絡的同時存在可適應大規(guī)模租戶的部署。

- VPC:Virtual Private Cloud,即虛擬私有云,最早由AWS于2009年發(fā)布的一種技術,為公有云租戶實現(xiàn)在公有云上創(chuàng)建相互隔離的虛擬網(wǎng)絡,其技術原理類似于VxLAN。

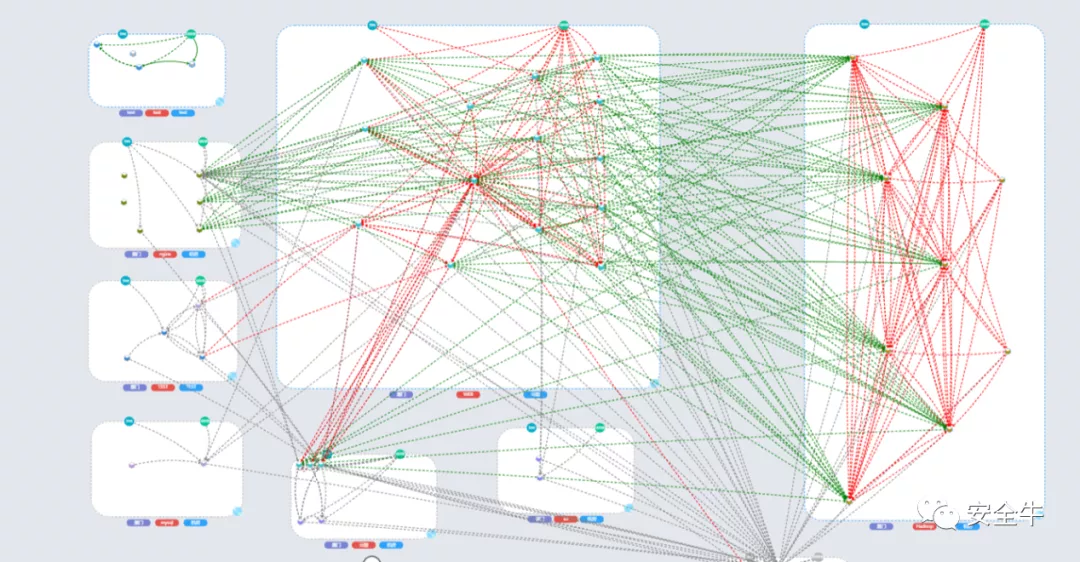

從技術特點上看,VLAN是一種粗粒度的網(wǎng)絡隔離技術,VxLAN和VPC更接近于微隔離的技術要求但還不是微隔離最終的產(chǎn)品形態(tài)。我們來看一個真實的生產(chǎn)環(huán)境中的工作負載之間的訪問關系:

從這張圖中我們看到少數(shù)的幾臺工作負載都會有如何復雜的業(yè)務訪問關系,那么當工作負載數(shù)量急劇上升時我們急需一套更加智能的隔離系統(tǒng)。以下是我們總結需要微隔離技術的幾大理由:

- 實現(xiàn)基于業(yè)務角色的快速分組能力,為隔離分區(qū)提供基于業(yè)務細粒度的視角(解決傳統(tǒng)基于IP視角存在較多管理上的問題);

- 在業(yè)務分組的基礎上自動化識別內(nèi)部業(yè)務的訪問關系,并能通過可視化方式進行展示;

- 實現(xiàn)基于業(yè)務組之間的隔離能力、端到端的工作負載隔離能力、異常外聯(lián)的隔離能力,支持物理服務器之間、虛擬機之間、容器之間的訪問隔離;通過隔離全面降低東西向的橫向穿透風險,支持隔離到應用訪問端口,實現(xiàn)各業(yè)務單元的安全運行;

- 具備可視化的策略編輯能力和批量設置能力,支持大規(guī)模場景下的策略設置和管理;

- 具備策略自動化部署能力,能夠適應私有云彈性可拓展的特性,在虛擬機遷移、克隆、拓展等場景下,安全策略能夠自動遷移;

- 在混合云環(huán)境下,支持跨平臺的流量識別及策略統(tǒng)一管理。

微隔離如何技術選型?

目前市面上對于微隔離產(chǎn)品還沒有統(tǒng)一的產(chǎn)品檢測標準,屬于一種比較新的產(chǎn)品形態(tài)。Gartner給出了評估微隔離的幾個關鍵衡量指標,包括:

- 是基于代理的、基于虛擬化設備的還是基于容器的?

- 如果是基于代理的,對宿主的性能影響性如何?

- 如果是基于虛擬化設備的,它如何接入網(wǎng)絡中?

- 該解決方案支持公共云IaaS嗎?

Gartner還給客戶提出了如下幾點建議:

- 欲建微隔離,先從獲得網(wǎng)絡可見性開始,可見才可隔離;

- 謹防過度隔離,從關鍵應用開始;

- 鞭策IaaS、防火墻、交換機廠商原生支持微隔離;

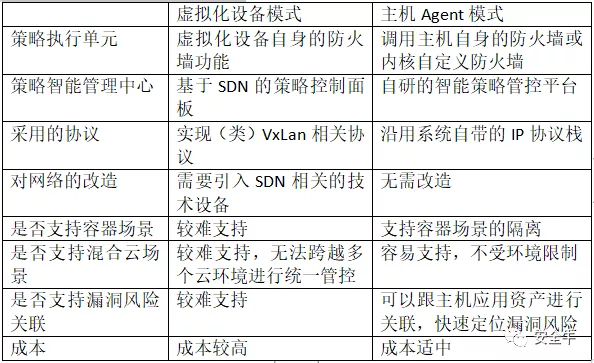

從技術層面看微隔離產(chǎn)品實現(xiàn)主要采用虛擬化設備和主機Agent兩種模式,這兩種方式的技術對比如下表:

總體來說兩種方案各有優(yōu)缺點:如果環(huán)境中租戶數(shù)量較少且有跨云的情況,主機Agent方案可以作為第一選擇;如果環(huán)境中有較多租戶分隔的需求且不存在跨云的情況采用SDN虛擬化設備的方式是較優(yōu)的選擇,主機Agent方案作為補充。另外主機Agent方案還可以結合主機漏洞風險發(fā)現(xiàn)、主機入侵檢測能力相結合,形成更立體化的解決方案。

企業(yè)如何實施微隔離?

在成功部署微隔離中的最大攔路虎首推可見性問題。分隔粒度越細,IT部門越需要了解數(shù)據(jù)流,需要理解系統(tǒng)、應用和服務之間到底是怎樣相互溝通的。

同時需要建立微隔離可持續(xù)性。隨著公司不斷往微隔離中引入更多資產(chǎn),負責團隊需考慮長遠發(fā)展,微隔離不是“設置了就可以丟開不管”的策略。這意味著,企業(yè)需設立長期機制以維持數(shù)據(jù)流的可見性,設置技術功能以靈活維護策略改變與實施要求;還意味著需清晰描述微隔離配置管理中各人都負責做些什么。

微隔離管理的角色和責任同樣很重要。微隔離規(guī)則的改變應經(jīng)過審查,類似配置控制委員會這種運營和安全團隊可驗證變更適當性的地方。

如何檢驗微隔離的效果?

檢驗微隔離是否真正發(fā)揮效果,最直接的方式就是在攻防對抗中進行檢驗。我們可以模擬以下幾個場景進行檢驗:

- 互聯(lián)網(wǎng)一臺主機被攻陷后,能夠觸達內(nèi)部多大范圍的主機和工作負載;

- 同一業(yè)務區(qū)域一臺主機被攻陷后,能否攻陷該業(yè)務區(qū)域的其他主機和工作負載(所有工作負載都存在可以利用的漏洞);

- 某一業(yè)務區(qū)域一臺主機被攻陷后,能否觸達跟該業(yè)務區(qū)域有訪問關系的其他業(yè)務區(qū)域的核心主機和工作負載;

- 內(nèi)部一臺主機被攻陷后,能夠觸達到域控主機以及能否攻陷域控主機(域控主機存在可以利用的漏洞);

- 內(nèi)部一個容器工作負載被攻陷后,能夠觸達內(nèi)部其他多少個容器工作負載;能否通過該容器滲透到宿主主機;

- 以上所有網(wǎng)絡訪問行為是否在微隔離系統(tǒng)中的策略智能管控平臺上監(jiān)測到,是否有明顯報警標記。

以上是我們可以總結的一些檢測場景,安全部門還可以根據(jù)自身業(yè)務的實際情況模擬更多的攻防對抗場景進行檢驗,才能做到“知己知彼,百戰(zhàn)不殆”。

【本文是51CTO專欄作者“安全牛”的原創(chuàng)文章,轉(zhuǎn)載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】