2020年第一季度DDoS攻擊報告

2020年初以來受COVID-2019的影響,人們的生活完全轉移到了網上,世界各地的人們在網上工作、學習、購物和娛樂。近期DDoS攻擊的目標也反映了這一點,第一季度針對性最強的目標是醫療組織、支付服務以及游戲和教育平臺。

事件總結

3月中旬,攻擊者試圖攻擊癱瘓美國衛生與公共服務部(HHS)網站。攻擊的目的是剝奪公民獲取有關流行病以及應對措施的官方數據。同時利用社交網絡、短信和電子郵件傳播錯誤信息,但最終攻擊失敗,HHS網站仍繼續運行。另一個DDoS受害者是巴黎的大型醫院AssistancePublique-Hôpitauxde Paris,攻擊者試圖破壞醫療機構的基礎設施,導致醫院工作人員一段時間內無法使用程序和電子郵件服務,但是攻擊者未能使整個組織癱瘓。

送餐服務Lieferando(德國)和Thuisbezorgd(荷蘭)兩家公司也遭受DDoS攻擊,他們可以接受訂單但無法處理訂單,網絡犯罪分子要求2 BTC才能停止DDoS。德國遠程學習平臺Mebis在遠程開學的第一天就遭到襲擊,服務中斷了幾個小時。3月下旬,澳大利亞當局報告MyGov服務門戶網站遭到DDoS攻擊。

本季度還出現基于政治目的攻擊。在一月下旬,攻擊者曾兩次試圖關閉希臘政府機構和緊急服務網站。暫時離線的包括總理,部委,消防局和警察局的網站。土耳其組織Anka Neferler Tim聲稱對此負責。今年將舉行美國總統大選,選舉將伴隨著DDoS攻擊。2月初選民注冊和信息網站遭到攻擊。攻擊者使用PRSD(偽隨機子域攻擊)技術將大量請求發送到不存在子域。

金融機構也沒有幸免。 2月,加密貨幣交易所OKEx和Bitfinex遭到了復雜的DDoS攻擊。前者在不損害用戶權益的情況下處理了該事件,后者則被迫離線一個小時。BitMEX加密貨幣交易所在本季度受到至少兩次攻擊,這與比特幣的價格急劇下降有關,一些人認為交易所有意下線防止大量拋售。2月下旬,澳大利亞金融機構收到了要求使用門羅幣支付的勒索郵件。如果拒不付款,攻擊者將對其進行DDoS攻擊。此前,新加坡,土耳其,南非和其他國家的公司也收到了類似的電子郵件。

3月中旬,一名網絡犯罪分子因攻擊俄羅斯Cherepovets公司的在線商店而被拘留。盡管他掩蓋了DDoS攻擊源,但網警還是追蹤到了他。

趨勢分析

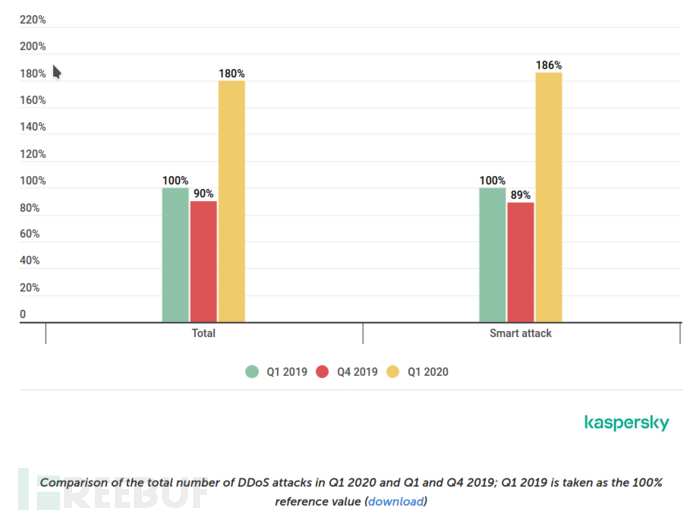

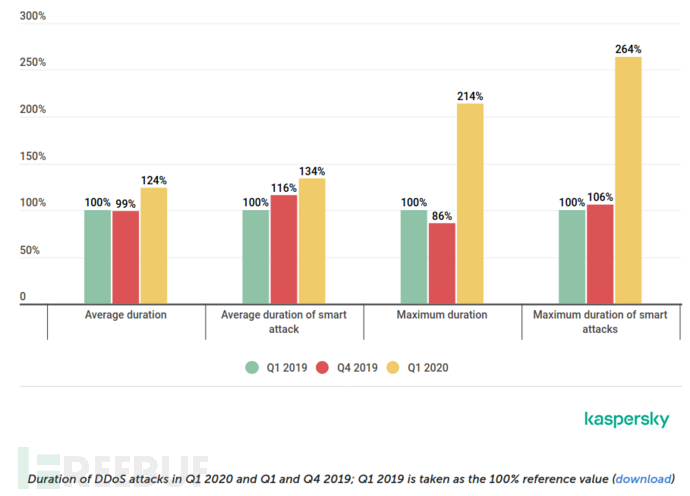

本季度主要以新冠病毒為主,與上一份報告的預測相反,在2020年第一季度DDoS攻擊的數量和質量均顯著增加。與上一季度相比攻擊次數增加了一倍,與2019年第一季度相比攻擊次數增加了80%。攻擊時長變得更長,平均持續時間和最大持續時間均明顯增加。

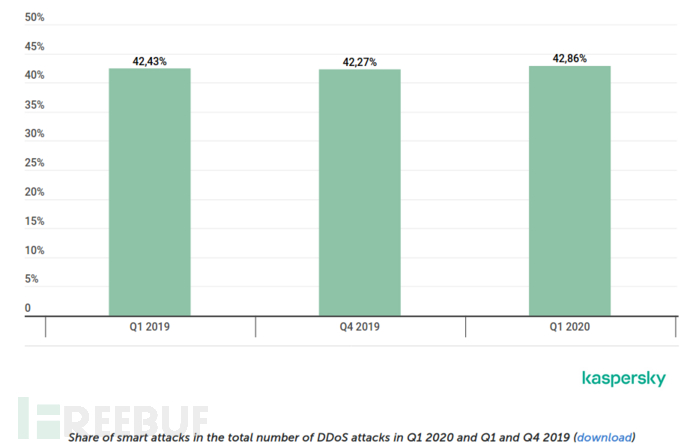

在總體增長的背景下,智能攻擊(smart attacks)的份額幾乎保持不變,2019年和2020年第一季度處于相同水平,約為42%。

對教育和行政網站的DDoS攻擊數量與2019年同期相比增加了兩倍。此類攻擊在2020年第一季度占總數的19%,一年前僅為11%。

許多公司組織都在轉向遠程工作,攻擊者的目標數量正在增加。大多數情況下的目標是公共資源,現在許多關鍵的基礎設施(如公司VPN網關或非公共Web資源)可能也會受到威脅。

數據分析

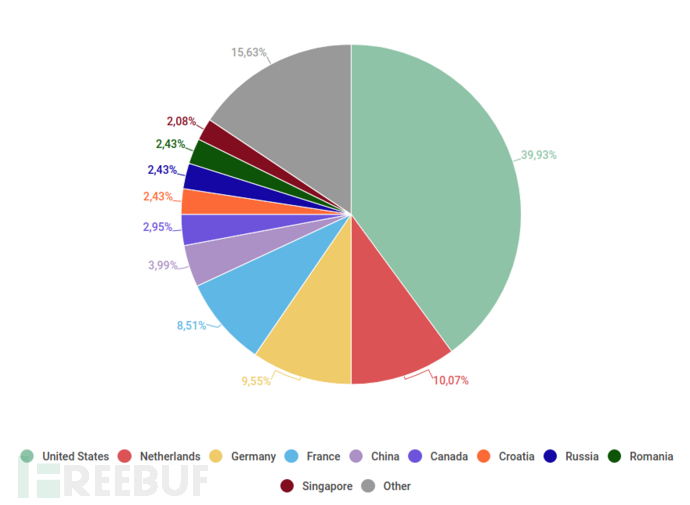

2020年第一季度,大多數C&C服務器仍在美國(39.93%),大多數僵尸主機在巴西。

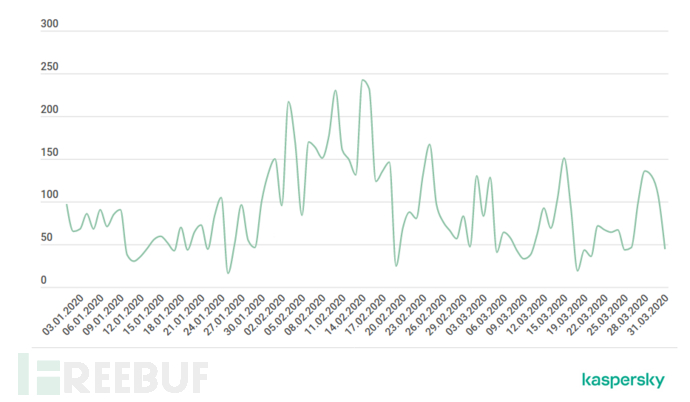

- 本季度2月14日和15日的攻擊次數超過了230次,1月25日的攻擊次數為16次。

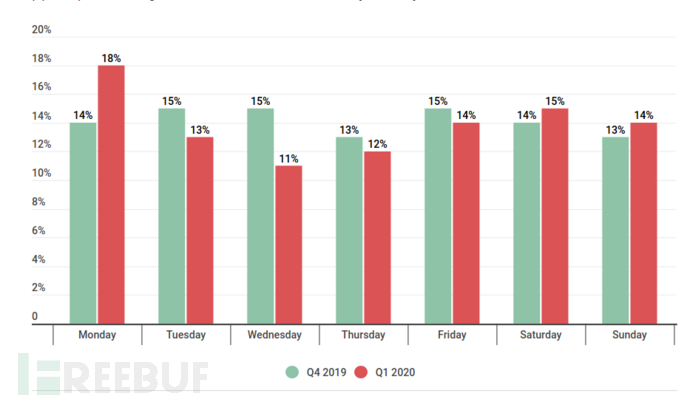

- 攻擊在星期一最活躍,在星期三處于休息狀態。

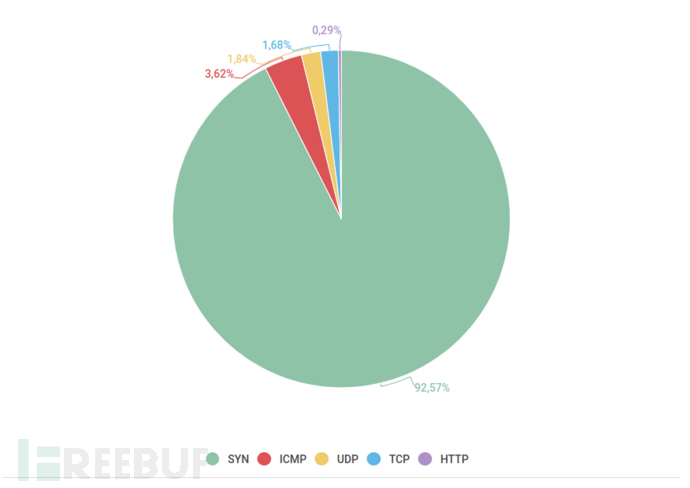

- SYN泛濫是使用最多的攻擊類型,ICMP攻擊第二。

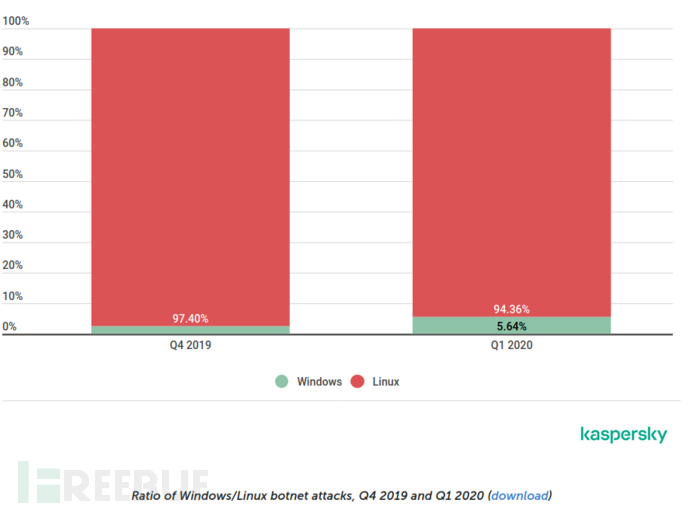

- Windows僵尸網絡持占比續走高,攻擊份額增加了3個百分點至5.64%。

1. 地理分布

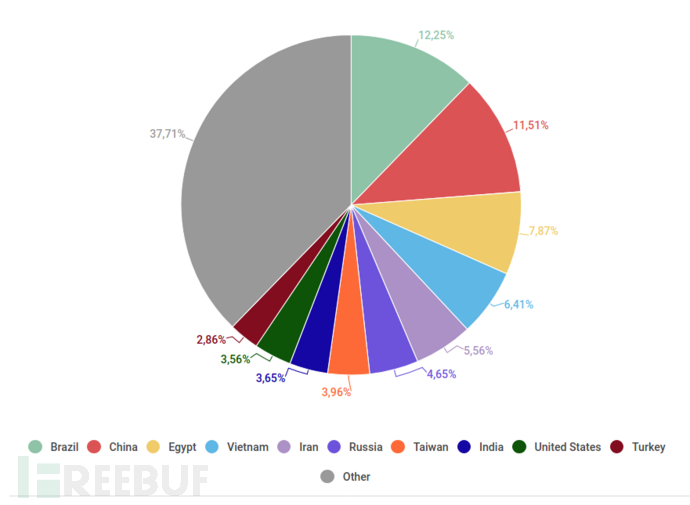

攻擊源IP地理分布:

僵尸網絡服務器地理分布:

2. 攻擊頻次

每日攻擊頻次走勢:

在過去的一個季度中,星期一的攻擊次數顯著增加:

3. 攻擊種類

ICMP泛洪增加了2個百分點,升至第二名(3.6%,上一報告期為1.6%)。排名最高還是SYN泛洪,其份額持續增長,達到92.6%的歷史新高(超過了上個季度創下的歷史記錄84.6%)。

Windows僵尸網絡份額持續增長:

總結

2020年第一季C&C服務器數量排名前10位的國家/地區出現了克羅地亞和新加坡,Windows僵尸網絡和ICMP泛洪攻擊有所增加,但并沒有影響整體情況。在情人節DDoS攻擊數量增加,隨后回落。