2024 年第一季度勒索軟件態(tài)勢

2024 年第一季度,ReliaQuest 發(fā)現了 1041 個組織公開了勒索軟件數據泄露網站,相比 2023 年第四季度減少了 18%。盡管 2024 年第一季度的數據表明勒索軟件活動有所放緩,但這可能只是短暫的平靜。安全研究人員預計勒索軟件將在 2024 年第二季度再度增加,前幾年的趨勢也是如此。

2024 年 2 月,執(zhí)法部門對 LockBit 勒索軟件團伙進行了打擊,這也導致勒索軟件活躍程度下降。雖然近年來最多產的勒索軟件團伙 LockBit 在執(zhí)法行動后表現出了極強的韌性,但與 2023 年第四季度相比,該組織的活動仍然減少了 21%。

ALPHV 于 2024 年第一季度在數據泄露網站上發(fā)布了可能是虛假的執(zhí)法取締聲明,但各方都認為攻擊者是為了詐騙附屬公司從 UnitedHealth 的 Change Healthcare 部門勒索的 2200 萬美元贖金。此后,部分 ALPHV 成員可能已經轉投其他勒索軟件團伙(包括 2024 年 2 月出現的 RansomHub 勒索軟件團伙)。

2024 年第一季度勒索軟件態(tài)勢

2024 年第一季度勒索軟件活動呈下降趨勢,數據泄露網站受害者的月均數量未能達到 400 個。與 2023 年第一季度的 860 個受害者相比,2024 年第一季度仍然增長了 20%。盡管是勒索軟件活動的低迷期,但總體活動仍然呈現上升趨勢。開年的緩慢進展可能是由于許多俄語地區(qū)都在 2024 年 1 月 7 日慶祝東正教圣誕節(jié),也可能是很多勒索軟件團伙還在籌備攻擊。

受害者數量

在攻擊方式上,勒索軟件團伙使用的策略基本保持一致。網絡釣魚、對外暴露的遠程服務和存在漏洞的服務仍然是獲得初始訪問權限的常見方法,攻擊者利用了企業(yè)普遍存在的安全缺陷進行攻擊。

1.目標地區(qū)

毫不意外,美國仍然是最大的攻擊目標,其次是加拿大和英國。英語國家可能被攻擊者認為更有經濟能力支付贖金,也有可能是與俄羅斯利益相關的勒索軟件團伙存在民族主義驅動。

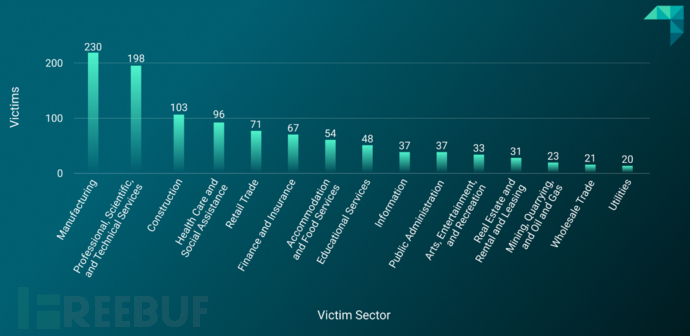

2.目標行業(yè)

2024 年第一季度勒索軟件最集中的目標行業(yè)是制造業(yè),其次是科學技術業(yè)、建造行業(yè)、衛(wèi)生保健業(yè)與零售業(yè)。排名前五的行業(yè)幾乎與上一季度相同,這與 2023 年第四季度的調查結果一致。這些行業(yè)不僅容易受到勒索軟件攻擊,而且可能會受到業(yè)務中斷的嚴重影響。沒有有效的系統(tǒng)流程,制造業(yè)就無法繼續(xù)運營,這可能會給公司帶來巨大壓力迫使其支付贖金。

行業(yè)目標

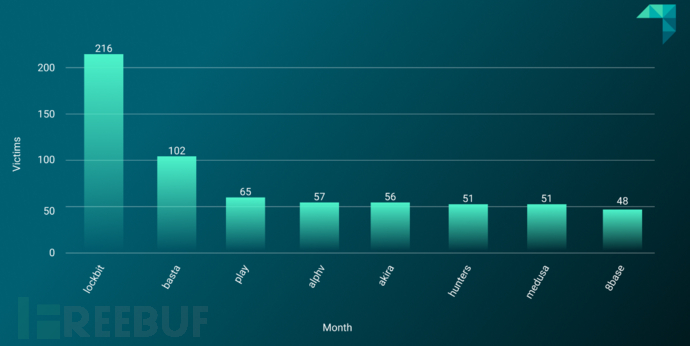

3.最活躍的團伙

最活躍的勒索軟件團伙如下所示,盡管執(zhí)法部門在 2024 年 2 月針對 LockBit 開展了執(zhí)法行動,但仍然穩(wěn)居最活躍的勒索軟件團伙寶座。緊隨其后的是,Black Basta、Play、ALPHV 和 Akira。

與上一季度類似,LockBit、Play、ALPHV、No Escape 和 8base 是最活躍的團伙。與上季度相比最大的變化是 NoEscape 勒索軟件團伙的覆滅,該組織的數據泄露網站在 2023 年 12 月關閉。NoEscape 的附屬機構聲稱 NoEscape 是假裝退出,以騙取附屬機構數百萬美元贖金。據報道,LockBit 已經招募了幾個 NoEscape 和 ALPHV 的附屬機構,這些機構在 2024 年 2 月也謊稱退出。

勒索軟件團伙的動蕩不安凸顯了網絡犯罪活動的不可信,攻擊者之間互相敲詐,犯罪團伙關閉和開張的速度一樣快。相比 2023 年第四季度,大多數勒索軟件團伙的受害者數量都有所減少。另一方面,Black Basta 的攻擊活動卻逆勢增長 41%。

Black Basta 在 2022 年年初啟動運營,一直是最活躍的攻擊團伙之一。大家普遍認為該組織是 Conti 團伙的一個分支,而 Conti 團伙已經在 2022 年解散。該組織在 2023 年年底受到了 Qakbot 被執(zhí)法行動摧毀的影響,而 Qakbot 是多個勒索軟件團伙的攻擊渠道。

Qakbot 的新版本已經重新上線,也啟用了 OneNote 作為新的攻擊方式。2024 年 1 月,Black Basta 被發(fā)現使用 Pikabot 替換 Qakbot。2024 年第一季度的攻擊活動激增表明勒索軟件團伙已經適應了新的惡意軟件,要么是 Pikabot 要么是 Qakbot 的新變種。分析人員預計,Black Basta 將繼續(xù)成為今年第二季度勒索軟件的領跑者。

活躍勒索軟件團伙

2024 年第一季度重大事件

1.執(zhí)法行動摧毀 LockBit

2024 年第一季度最大的事件就是針對 LockBit 的執(zhí)法行動。名為 Chronos 行動的國際聯合執(zhí)法在 2024 年 2 月 20 日進行,不僅摧毀了 LockBit 的重要基礎設施,還導致兩名犯罪嫌疑人被捕。最重要的是,執(zhí)法機構釋放了部分解密密鑰以幫助 LockBit 受害者恢復文件。

LockBit 在被執(zhí)法機構打擊后快速恢復元氣,但攻擊活動的數量仍然大幅度下降。從 2023 年第四季度的 275 個受害者,下降到 2024 年第一季度的 216 個受害者。可能是由于 LockBit 必須更新攻擊基礎設施,也可能是由于其在附屬機構的聲譽遭到了重大打擊。

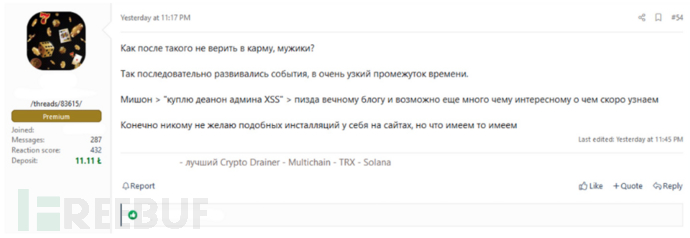

2024 年 2 月 19 日,網絡犯罪論壇上用戶閑聊推測 LockBit 的管理員 LockBitSupp 正在與執(zhí)法部門合作,將相關犯罪分子的身份公開。這引發(fā)了犯罪分子的擔憂,大量犯罪者的匿名性面臨重大挑戰(zhàn)。

犯罪論壇帖子

這對于執(zhí)法機構來說是重大勝利,不僅幫助受害者解密還提供了豐富的情報。

LockBit 團伙的未來仍然不明朗,即便該團伙能夠恢復攻擊基礎設施重新運營,許多附屬機構也會對未來產生擔憂。最有可能的情況是對 LockBit 的品牌進行重塑,例如更名為 2024 年 4 月上旬確定的 DarkVault。

DarkVault 的數據泄露網站與 LockBit 存在許多相似之處,例如字體、紅白配色與贖金勒索倒計時時鐘等。DarkVault 的開發(fā)人員很可能參與過 LockBit,但尚不清楚參與程度有多深。DarkVault 釋放了一部分受害者,但能否填補犯罪市場留下的空白還有待觀察。

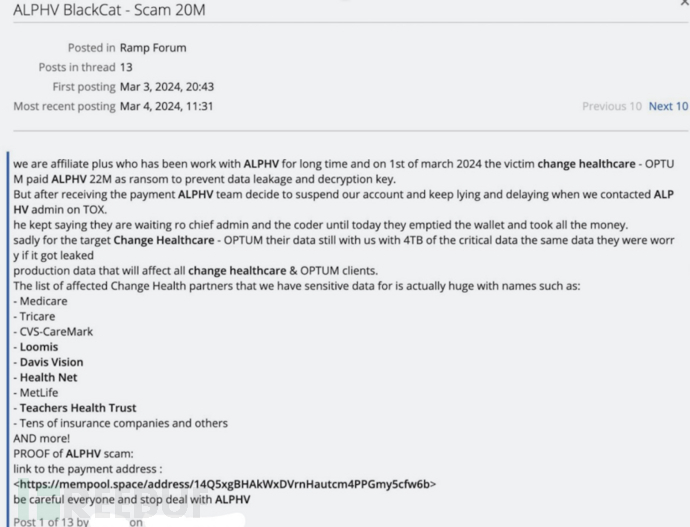

2.ALPHV 欺詐附屬機構

2024 年 3 月 3 日,在 ALPHV 向 Change Healthcare 勒索 2200 萬美元贖金后。該團伙的一個附屬機構發(fā)表公開聲明,聲稱其贖金分成被貪污。兩天后,ALPHV 的數據泄露網站上掛出了 FBI 的執(zhí)法通知。事實證明,這是此前執(zhí)法行動中截取偽造的文件,被認為是該團伙要獨吞贖金的表現。

公開聲明

收到 2200 萬美元的贖金后,ALPHV 團伙會選擇退出或重塑品牌,勒索軟件經常采用這種策略來逃避執(zhí)法。但事件發(fā)生以來,研究人員尚未觀察到 ALPHV 的任何動作。

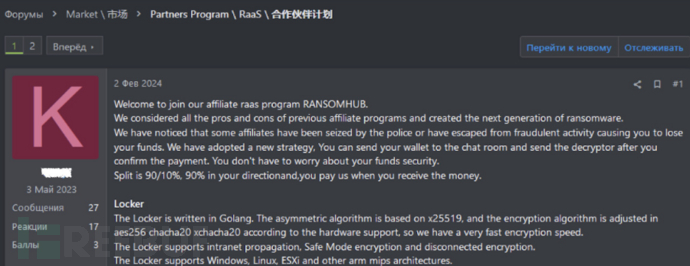

盡管支付了贖金,Change Healthcare 很快又面臨 RansomHub 的另一次攻擊。RansomHub 團伙于 2024 年 2 月出現,可能是 ALPHV 的更名版本或分支版本。研究人員發(fā)現多個 ALPHV 的附屬機構已經加入 RansomHub,盡管這兩個組織可能曾經也是不同的實體。

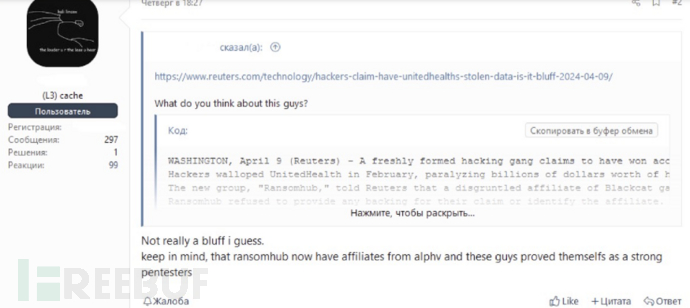

地下論壇

RansomHub 在運營者和附屬機構間采用獨特的合作方式,其允許附屬機構獲得 100% 的勒索收益,但必須上交 10% 給開發(fā)人員。這種模式扭轉了其他大多數勒索軟件團伙所采取的策略,將更大的利潤分成交給附屬機構。據報道,RansomHub 的許多附屬機構都已經脫離 ALPHV。

宣傳廣告

這次攻擊產生了廣泛的影響,該公司與美國大多數醫(yī)院都有業(yè)務往來,并且擁有大量病患數據。ALPHV 與 RansomHub 可能會將這些數據出售給其他網絡犯罪分子,然后這些犯罪分子可能會利用這些信息進行進一步的欺詐活動。

2024 年勒索軟件預測

雖然 2024 年第一季度的整體攻擊活動有所下降,但分析人員預計 2024 年剩余時間的攻擊活動仍將呈上升趨勢。

1.Clop 歸來

Clop 在 2021 年、2022 年、2023 年針對文件傳輸軟件(MOVEit、GoAnywhere 和 Accellion 等)、零日漏洞進行數據竊密取得了巨大成功。分析人員在上一季度就預測了 Clop 勒索軟件團伙的卷土重來。

2024 年第一季度,Clop 僅在數據泄露網站上公開了 8 個受害者,這與 2023 年第四季度數量相同。但 Clop 通常會突然爆發(fā),沉默數月后發(fā)起一次大規(guī)模攻擊。從 2023 年 7 月到 11 月針對 MOVEit 的攻擊,為 Clop 勒索軟件團伙帶來了巨大的成功。

2.針對云與 SaaS 平臺的攻擊

隨著企業(yè)繼續(xù)遷移到云服務和軟件即服務(SaaS)平臺,攻擊者也會快速跟進。分析人員預計勒索軟件會利用這些環(huán)境特有的漏洞,針對錯誤配置和薄弱的訪問控制來加密存儲在云服務上的數據。

3.AI 與機器學習

生成式人工智能將會徹底改變日常生活的方方面面,包括安全領域。年度威脅研究報告指出,在事件響應中使用人工智能的組織的平均響應時間(MTTR)縮短了 98.8%。

雖然人工智能和機器學習正在改變游戲規(guī)則,但生成式人工智能也有可能提高攻擊者的威脅程度。攻擊者可能利用人工智能和機器學習自動選擇目標、定制網絡釣魚并優(yōu)化加密過程。這樣會產生更有效、更有針對性的攻擊,提高了勒索軟件的成功率。

4.適應執(zhí)法行動

執(zhí)法機構越來越頻繁的執(zhí)法行動,例如 Chronos 行動等,入侵犯罪團伙的攻擊基礎設施對外發(fā)布解密密鑰來創(chuàng)建解密工具。為了防止這種情況發(fā)生,勒索軟件團伙可能會改變共享、存儲解密密鑰的方式,將這些機密信息轉移到離線的攻擊基礎設施上。