Ripple20 0day漏洞曝光,掃蕩全球各行業數億臺聯網設備

以色列網絡安全公司JSOF周二警告說,由于嚴重安全漏洞影響了Treck TCP/IP堆棧,全球數億臺(甚至更多)IoT設備可能會受到遠程攻擊。這一漏洞影響各行各業,波及家用/消費設備、醫療保健、數據中心、企業、電信、石油、天然氣、核能、交通運輸以及許多其他關鍵基礎架構。

Treck TCP / IP是專門為嵌入式系統設計的高性能TCP / IP協議套件。JSOF研究人員發現該產品共有19個0day漏洞,影響Treck網絡協議的專有實現,因在2020年報道出來,所以將這一系列漏洞統稱為“Ripple20”。JSOF是一家專門從事物聯網和嵌入式設備安全的公司。

嵌入式TCP / IP庫中存在嚴重漏洞意味著什么?

- 全球數十億臺聯網設備,從打印機和IP攝像機等消費類產品到跨組織使用的專用設備,例如視頻會議系統和工業控制系統等,都面臨攻擊風險之中。

- 黑客可以利用其中的一些漏洞通過網絡遠程執行代碼展開攻擊,或在設備中隱藏惡意代碼,可徹底損壞入侵設備,將在整個供應鏈行業中產生連鎖反應。

內存損壞漏洞

19個漏洞都是內存損壞問題,源于使用不同協議(包括IPv4,ICMPv4,IPv6,IPv6OverIPv4,TCP,UDP,ARP,DHCP,DNS或以太網鏈路層)在網絡上發送的數據包的處理錯誤。

通用漏洞評分系統(CVSS)中有兩個漏洞被評為10級,這是最高的嚴重度評分。一種可能導致遠程執行代碼,另一種可能導致越界寫入。其他兩個漏洞的等級被評為9以上,這意味著它們也很關鍵,可能導致遠程執行代碼或泄露敏感信息。

而其他15個漏洞的嚴重程度不同,CVSS評分從3.1到8.2,影響范圍從拒絕服務到潛在的遠程執行代碼。

雖然評分較低,但并不代表沒有風險,因為CVSS分數并不總是根據設備類型反映出實際部署的風險。例如,在關鍵基礎架構或醫療保健環境中,阻止設備執行其重要功能的拒絕服務漏洞可被視為關鍵漏洞,并可能造成災難性后果。

部分漏洞已修復

多年來,由于代碼更改和堆棧可配置性,Treck或設備制造商已修補了一些Ripple20漏洞,但這些漏洞具有多種變體,所以安全風險仍然很大。

目前Treck公司通過發布6.0.1.67或更高版本的TCP / IP堆棧來修復大多數漏洞。

以下是部分漏洞詳細信息:

- CVE-2020-11896(CVSS v3基本得分10.0):在處理由未經授權的網絡攻擊者發送的數據包時,對IPv4 / UDP組件中的長度參數不一致的處理不當。此漏洞可能導致遠程執行代碼。

- CVE-2020-11897(CVSS v3基本得分10.0):在處理未經授權的網絡攻擊者發送的數據包時,對IPv6組件中的長度參數不一致的處理不當。此漏洞可能導致越界寫入。

- CVE-2020-11898(CVSS v3基本得分9.1):處理未經授權的網絡攻擊者發送的數據包時,對IPv4 / ICMPv4組件中的長度參數不一致的處理不當。此漏洞可能導致敏感信息暴露。

- CVE-2020-11901(CVSS v3基本得分9.0):處理未經授權的網絡攻擊者發送的數據包時,DNS解析器組件中的輸入驗證不正確。此漏洞可能導致遠程執行代碼。

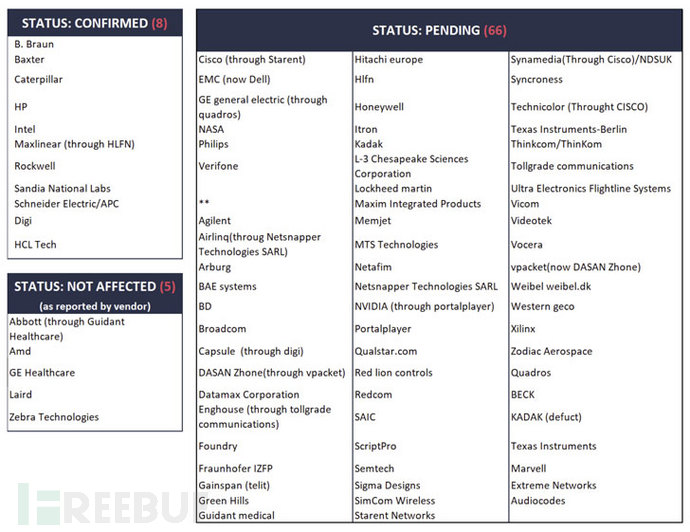

JSOF已與多家組織合作,協調漏洞披露和修補工作,包括CERT / CC,CISA,FDA,國家CERT,受影響的供應商和其他網絡安全公司。

到目前為止,已經確認來自11個供應商的產品易受攻擊,包括輸液泵、打印機、UPS系統、網絡設備、銷售點設備、IP攝像機、視頻會議系統、樓宇自動化設備和ICS設備等。但不止于此,研究人員認為這些漏洞可能會影響來自100多家供應商的數億臺設備。

防范建議

為此,JSOF提出了一些減小風險的措施建議:

- 所有組織在部署防御措施之前都必須進行全面的風險評估;

- 以被動“警報”模式部署防御措施。

針對設備供應商:

- 確定是否使用了易受攻擊的Treck堆棧

- 聯系Treck了解其中風險;

- 更新到最新的Treck堆棧版本(6.0.1.67或更高版本);

- 如果無法更新,請考慮禁用易受攻擊的功能;

針對運營商和網絡用戶(基于CERT / CC和CISA ICS-CERT建議):

- 將所有設備更新為補丁程序版本;

- 如果無法更新設備,則可以:1、最小化嵌入式和關鍵設備的網絡暴露,將暴露程度保持在最低水平,并確保除非絕對必要,否則無法從Internet訪問設備。2、將OT網絡和設備隔離在防火墻后,并將其與業務網絡隔離。3、僅啟用安全的遠程訪問方法。

- 阻止異常IP流量;

- 通過深度數據包檢查來阻止網絡攻擊,以降低Treck嵌入式啟用TCP / IP的設備的風險。