蘋果WiFi定位系統漏洞可監控全球數億設備

近日,美國馬里蘭大學的安全研究人員發表論文披露蘋果設備的Wi-Fi定位系統(WPS)存在安全設計缺陷,可用于大規模監控全球用戶(不使用蘋果設備的人也會被監控),從而導致全球性隱私危機。

研究者還在俄烏戰場和以色列哈馬斯加沙沖突地帶實際驗證了該漏洞的有效性和危險性。

比GPS更可怕的WPS定位:可監控全球數億臺設備

隨著人們對位置服務的需求日益增加,移動設備也更依賴于頻繁且精準的地理位置信息。這些服務包括地圖導航、廣告推送、游戲定位以及丟失或被盜設備追蹤(例如蘋果的“查找我的設備”功能)。然而,由于耗電量過高,GPS并不能滿足如此頻繁的定位需求。

為解決這一難題,蘋果和谷歌等科技巨頭推出了基于Wi-Fi的定位系統(WPS)。該系統允許移動設備通過查詢服務器上的Wi-Fi接入點信息來獲取自身位置。簡單來說,使用過GPS定位的移動設備會定期向WPS上報所觀察到的Wi-Fi接入點的MAC地址(即BSSID)及其對應的GPS坐標。WPS服務器會存儲這些上報的BSSID位置信息。

之后,其他不使用GPS的移動設備也可以通過查詢WPS服務獲取位置信息。設備查詢涉及發送附近BSSID及其信號強度的列表到WPS。

總之,WPS為客戶端設備提供了一種比全球定位系統(GPS)更節能的定位方式。對于移動設備,WPS的耗電量也顯著低于GPS。蘋果是幾家運營WPS的大型科技公司之一,其他公司還包括谷歌、Skyhook等。

由于常用的WPS系統(尤其是蘋果和谷歌的系統)都是公開可訪問的,并且不會要求查詢數據庫的設備證明其確實能看到所聲稱的BSSID。換句話說,任何人都可以通過查詢任意MAC地址來定位跟蹤個人(如果該地址存在于WPS數據庫中,服務器就會返回其位置信息)。

例如,遭受伴侶暴力的人搬到了一個未公開的地址,他們的前伴侶可以通過BSSID定期查詢WPS,直到受害者的Wi-Fi接入點(或旅行調制解調器、啟用Wi-Fi的電視等)的位置出現,從而泄露受害者的位置信息。

通常來說,這種基于BSSID查詢的WPS定位需要攻擊者事先了解目標信息(例如MAC地址),并且攻擊對象僅限單個目標。

近日,在題為《通過Wi-Fi定位系統監視大眾》的論文中,美國馬里蘭大學博士生ErikRye和副教授DaveLevin介紹了一種全新的蘋果WPS查詢方法,可被濫用于大規模監視,甚至不使用蘋果手機(以及Mac電腦和iPad等蘋果設備)的人也可被監控。

這種全新的WPS查詢方法能夠監控全球范圍內的設備,并可以詳盡地跟蹤設備進入和離開目標地理區域。研究者對蘋果WPS提供的數據進行了系統的實證評估,發現這些數據涵蓋了數億臺設備,并且允許我們監控Wi-Fi接入點和其他設備的移動情況。

蘋果的WPS最危險

根據論文描述,WPS一般以兩種方式之一作出響應。

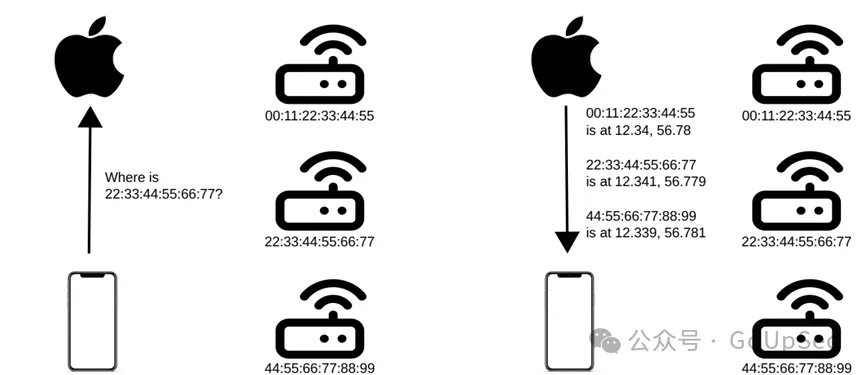

WPS定位主要又兩種工作方式:要么計算客戶端位置并返回這些坐標,要么返回提交的BSSID的地理位置(與AP硬件相關聯),并讓客戶端進行計算以確定其位置。谷歌的WPS采用前者,而蘋果的WPS采用后者。

研究人員指出,谷歌和蘋果的WPS系統在基本工作原理上有根本區別,蘋果的系統由于其開放性,為安全研究人員和潛在的攻擊者提供了進行這項研究的途徑。

研究人員指出,蘋果的WPS系統特別“熱情健談”(下圖):

論文指出:“除了客戶端提交的BSSID的地理位置,蘋果的API還會隨機性地返回多達數百個附近BSSID的地理位置。”

“在蘋果的WPS版本中,用戶提交BSSID進行地理定位,蘋果WPS則會返回其認為的BSSID位置,同時返回的還包括用戶未請求的多達400個附近BSSID的位置。這400個額外的BSSID對于安全研究人員/黑客的研究非常重要,因為它們允許研究人員在短時間內積累大量的地理定位BSSID。此外,蘋果的WPS服務接口沒有設置認證或速率限制,可以免費使用。”

相比之下,谷歌的WPS則僅返回計算出的位置,并且經過認證、速率限制和收費,使得進行類似攻擊或安全研究變得難以負擔,因此比蘋果的WPS要安全得多。

俄烏戰爭和以色列哈馬斯沖突實戰案例

利用蘋果WPS系統的設計缺陷,Rye和Levin獲取并編譯了一個包含4.9億個BSSID的全球數據庫,從而可以追蹤全球大量個人和人群(包括軍事人員)的移動。

論文解釋道:“由于蘋果WPS的精度在幾米范圍內,這使我們在許多情況下能夠識別出AP所在的個人家庭或企業。出于對用戶隱私的尊重,我們在本研究中審查的案例中不包括可能公開識別個人的例子。”

盡管如此,研究人員表示,使用論文中描述的技術“顯然有可能”確定個人或他們所屬群體的身份,“可以精確到個人姓名、軍事單位和基地,甚至是房車停車場。”

為了進一步展示利用WPS進行開源情報(OSINT)潛在的攻擊手法,研究者分享了幾個重點案例研究,包括:

- 俄烏戰爭:研究者首先利用蘋果的WPS分析了進出烏克蘭和俄羅斯的設備移動情況,從而獲得了有關正在進行的戰爭的一些見解(這些見解尚未公開)。研究者發現疑似軍用人員將個人設備帶入戰區,暴露了預部署地點和軍事陣地。研究結果還顯示了一些離開烏克蘭并前往世界各地的人員信息,這驗證了有關烏克蘭難民重新安置地點的公開報道。

- 以色列-哈馬斯加沙戰爭:研究者使用蘋果的WPS追蹤加沙地帶居民的離境和遷徙情況,以及整個加沙地帶設備的消失情況。該案例研究表明,研究者可以利用蘋果的WPS數據跟蹤大規模停電和設備丟失事件。更糟糕的是,被追蹤設備的用戶從未選擇加入蘋果的WPS,在研究者進行這項研究時也沒有退出機制。僅僅處于蘋果設備的Wi-Fi范圍內,就可能導致設備的位置和移動信息被廣泛公開。事實上,研究者在蘋果的WPS中識別了來自1萬多家不同廠商的設備。

防御措施:IEEE不作為,馬斯克遭到表揚

研究團隊已將發現報告給蘋果、Starlink和GL.iNet,并建議通過在AP的WiFi網絡名稱中添加“_nomap”字符串來防止BSSID進入WPS數據庫。蘋果已在其隱私和位置服務幫助頁面中增加了對“_nomap”的支持,而谷歌和WiGLE則早在2016年就已支持這一措施。

此外,研究人員建議實施BSSID隨機化,以防止通過WPS追蹤。這一措施得到了SpaceX產品安全團隊的迅速響應,他們在所有Starlink設備中加快了BSSID隨機化的實施步伐。然而,GL-iNet對這一建議的反應不積極,表示暫無計劃部署該防御措施。

盡管目前業界尚未意識到將BSSID隨機化納入WiFi標準工作的重要性和緊迫性,研究人員希望這項研究能引起IEEE技術專家的重視,推動這一問題的解決,就像過去推動MAC地址隨機化那樣。

Rye指出:“BSSID隨機化是防止通過WPS追蹤的最有效的防御措施,因為每次設備啟動(或移動位置)時生成一個隨機標識符,將使其在WPS中看上去像是一個完全不同的設備。”

Rye還稱贊了SpaceX的產品安全團隊迅速解決這一問題并在其產品中實施BSSID隨機化的舉措。

Rye透露:“在我們的研究期間,一些廠商的產品已經開始實施BSSID隨機化,但星鏈對安全的重視程度顯然更高;與研究者交流后,星鏈加快了在所有星鏈設備上實施的步伐。值得注意的是,這一漏洞并非由SpaceX引起(他們無法控制蘋果或谷歌的行為),但他們仍然及時且正確地解決了這一問題。”

研究人員還通知了旅行路由器制造商GL-iNet,但該公司反應不積極。Rye表示:“他們承認了研究者的擔憂以及隨機化BSSID的解決方案,但告訴我們他們沒有計劃部署該防御措施。”

Rye計劃在8月的黑帽大會上展示這篇論文。