安全啟動存在嚴重漏洞,幾乎所有Linux和Windows設備受影響

今日,網絡安全研究人員披露了一個新的高風險漏洞的詳細信息。該漏洞影響了全球數十億設備,幾乎波及所有正在運行Linux發行版或Windows系統的服務器、工作站,筆記本電腦,臺式機及IoT系統。

因該漏洞位于GRUB2引導程序中,所以被稱為“ BootHole ”,并被標記為CVE-2020-10713。一旦被利用,該漏洞可讓攻擊者避開安全啟動功能,并獲得高度特權,隱身訪問目標系統。

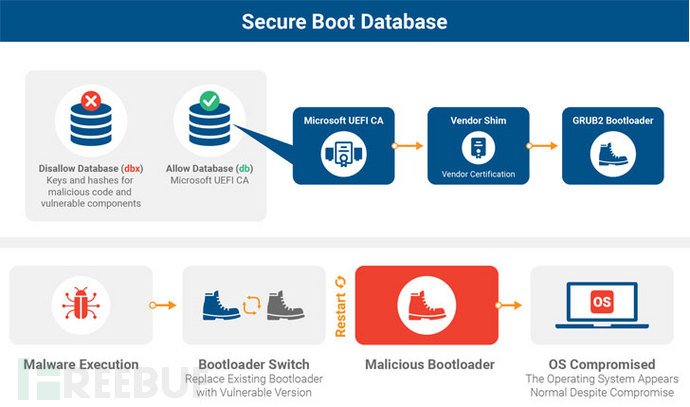

安全啟動是一項統一可擴展固件接口(UEFI)的安全功能。在啟動加載程序來加載關鍵組件,外圍設備及操作系統的同時,該接口還可確保在啟動過程中僅執行已授權(sign)的代碼。該功能的設計目標之一,是通過禁用安全啟動或以其他方式修改啟動鏈,來防止未經授權的代碼(甚至具有管理員權限的運行)獲得其他特權,或將操作系統持久化。”

今天,Microsoft確認了該問題,并表示“正在完成解決此漏洞所需的Window更新涉及的驗證和兼容性測試”。除Microsoft外,許多主流的Linux發行版也發布了相關的公告,解釋了該缺陷,及可能的緩解措施和即將推出的安全補丁程序的時間表。

GRUB2引導程序出現緩存溢出漏洞

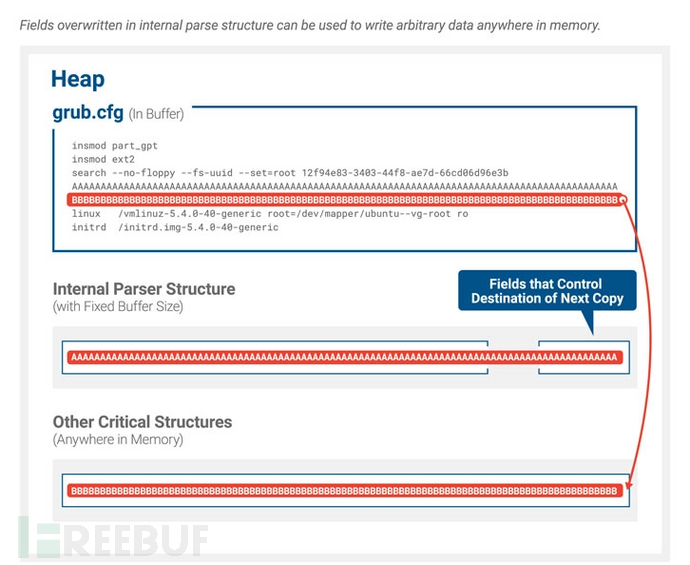

BootHole是一個緩存溢出漏洞,最早由Eclypsium的研究人員發現。它以解析配置文件中內容的方式存在,會影響所有版本的GRUB2。該配置文件不像其他文件一樣需要授權,所以為攻擊者提供了破解密碼的機會。

據詳細報告稱,此漏洞可能導致重大后果,因為該攻擊使黑客甚至在操作系統啟動之前就可以執行惡意代碼,使得安全軟件很難檢測到惡意軟件,也很難將其刪除。利用Windows系統上的BootHole漏洞,攻擊者可以用易受攻擊的GRUB2版本替換Windows系統上的默認引導程序,以便后續安裝rootkit惡意軟件。

研究人員表示,緩存溢出讓攻擊者可在UEFI執行環境中獲得任意代碼執行權限,這些代碼可以用于運行惡意軟件,更改啟動過程,直接修補操作系統內核或執行其他惡意操作。此外, UEFI執行環境沒有地址空間布局隨機化(ASLR)、數據執行保護(DEP / NX)或其他現代操作系統中常見的漏洞利用緩解及對抗技術,因此很容易創建這種易被攻擊的漏洞。

不過,grub.cfg文件位于EFI系統分區中,因此,要修改該文件,攻擊者仍需要在有管理權限的目標系統上落腳,這樣其最終才會獲取設備的額外特權及持久性。

報告稱:“其他使用了標準的微軟第三方UEFI 證書授權,支持安全功能的Windows設備,也會受該漏洞的影響。”

僅更新程序無法解決問題

Eclypsium的專家已經聯系了操作系統供應商和計算機制造商等相關企業,以幫助解決此問題。但是,完全修補并不是一件易事。

僅僅使用更新的GRUB2引導程序來安裝補丁,無法解決該問題,因為攻擊者仍可以用易受攻擊的版本替換設備現有的引導程序。所以,Eclypsium提出,解決該問題時,需要部署新的引導程序并撤銷易受攻擊的引導程序。

受影響的供應商需要先發布由Microsoft第三方UEFI CA授權的新引導程序,然后在受影響的系統固件中更新UEFI吊銷列表(dbx),以防止易受攻擊的代碼在引導過程中運行。這種多階段的緩解過程,可能需要花費數年完成最終修補。

研究人員警告,這個撤消過程的完整部署可能會非常慢。此外,因UEFI相關的更新曾出現使設備無法使用的情況,所以供應商必須非常謹慎。如果吊銷列表(dbx)比給定的Linux 引導程序和shim提前更新,則操作系統將不會再加載。

以下是部分處理建議的鏈接: