英特爾20GB內部數據泄漏,涉及其芯片機密知識產權

英特爾正在調查安全漏洞。因為今日早些時候,該公司在文件共享網站MEGA上在線上傳了20 GB內部文件,其中包括 “機密”或“限制機密”標志的文件。

該數據由瑞士軟件工程師蒂爾·科特曼(Till Kottmann)發布,他收到了一位匿名黑客的文件,該黑客聲稱自己已于今年早些時候入侵英特爾。

Kottmann收到Intel漏洞,是因為他管理著一個非常受歡迎的Telegram頻道。在這個頻道里,他定期發布數據泄露信息。這些數據通過錯誤配置的Git存儲庫,云服務器和Web門戶,從大型科技企業在線泄漏。

這位瑞士工程師說,今天的泄漏是英特爾相關泄漏系列的第一部分。一些匿名安全研究人員表示泄漏事件是真的。

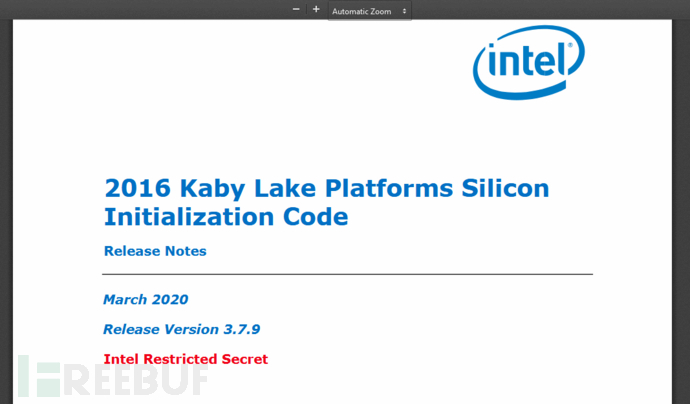

根據分析,泄露的文件包含與各種芯片組的內部設計有關的英特爾知識產權,比如2016年的CPU的技術規格,產品指南和手冊。

以下是Kottmann提供的泄漏文件的摘要:

- Intel ME Bringup指南+(閃存)工具+各種平臺的示例

- Kabylake(Purley平臺)BIOS參考代碼和示例代碼+初始化代碼(其中一些具有完整歷史記錄的導出git存儲庫)

- Intel CEFDK(消費電子固件開發)套件(Bootloader材料)源

- 適用于各種平臺的硅/ FSP源代碼包

- 適用于各種Intel開發和調試工具

- 適用于Rocket Lake S和其他潛在平臺的Simics Simulation

- 適用于各種路線圖和其他文檔

- 適用于Intel為SpaceX制作的攝像頭驅動程序的二進制文件

- 未發布的Tiger Lake平臺的原理圖,文檔,工具+固件

- -Kabylake FDK培訓視頻

- 適用于各種Intel ME版本的Intel Trace Hub +解碼器文件

- Elkhart Lake Silicon參考代碼和平臺示例代碼

- 適用于各種Xeon平臺的一些Verilog內容,不確定其確切含義。

- 用于各種平臺的BIOS / TXE調試版本

- Bootguard SDK(加密的zip)

- IntelSnowridge / Snowfish過程模擬器ADK-

- 各種原理圖

- Intel(上下統一)營銷材料模板(InDesign)

盡管泄漏的文件沒有包含英特爾客戶或員工的敏感數據,但問題在于,黑客在竊取英特爾機密文件之前是否還訪問了別的信息。

隨后,英特爾在聲明中否認遭到“黑客攻擊”。

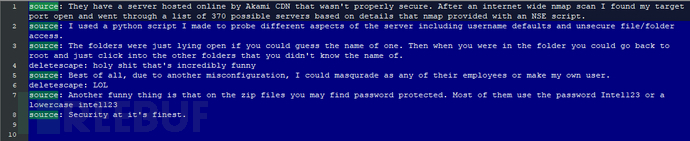

該公司表示有權訪問其資源和設計中心的個人,可能未經授權就下載了機密數據,并將其與瑞士研究人員共享。英特爾的資源和設計中心是一個門戶網站,通過該網站,英特爾向業務合作伙伴提供非公開的技術文檔,以將其芯片組集成到各自的產品中。

該公司的完整聲明如下:

| “ 我們正在調查這種情況,該信息似乎來自英特爾資源與設計中心。這個中心托管著供我們的客戶,合作伙伴以及已注冊訪問權限的其他外部方使用的信息。我們相信是擁有訪問權限的個人,下載并共享了此信息數據。” |

不過,從Kottmann和黑客的對話信息中來看,黑客是通過Akamai CDN上托管的不安全服務器獲取數據的,而不是通過使用英特爾的資源和設計中心。