5G時代新威脅:新攻黑客攻擊破解VoLTE加密技術,能完全監聽電話

學術研究人員(此前曾于今年早些時候揭露4G LTE和5G網絡中嚴重安全問題)在最近又提出了名為ReVoLTE的新攻擊,該攻擊使遠程攻擊者破壞VoLTE語音呼叫加密并與此同時會監視目標電話的通話。

該攻擊并未利用LTE語音(VoLTE)協議中的任何漏洞;而實際上它實利用了大多數電信提供商的LTE移動網絡的安全弱項,從而使攻擊者能夠竊聽目標受害者的加密電話。

VoLTE或長期演進語音協議是用于移動電話和數據終端(包括物聯網IoT設備和可穿戴設備)的標準高速無線通信,其部署了4G LTE無線電接入技術。

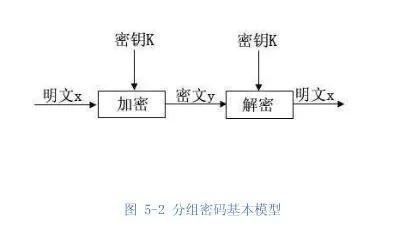

問題的關鍵在于,大多數移動運營商通通常在一個無線連接中對兩個后續調用使用相同的密鑰流,達到加密同一基站之間的語音數據、移動電話的目的。

因此,新的ReVoLTE攻擊利用了易受攻擊的基站對相同密鑰流的重用,從而使攻擊者可以解密VoLTE的語音呼叫的內容。

但是,重用可預測的密鑰流并不是第一次被提出,它最初是由Raza&Lu指出的,但是ReVoLTE攻擊將這一理論付諸了實際:將其轉變為現實生活中的攻擊。

ReVoLTE攻擊原理?

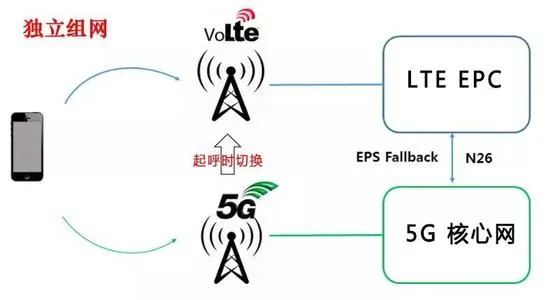

要發起此攻擊,攻擊者必須與受害人連接到同一基站,并放置下下行嗅探器監測,以監視和記錄受害人對以后需要解密的其他人的“定向呼叫”,這是攻擊的一部分。這是ReVoLTE攻擊的第一階段。

一旦受害者掛斷了“目標呼叫”,攻擊者會立即呼叫受害者,通常在10秒內,這將迫使脆弱的網絡在受害者和攻擊者之間啟動一個新的呼叫,與前一個目標呼叫使用的無線電連接相同。

“當目標和密鑰流調用使用相同的用戶平面加密密鑰時,就會發生密鑰流重用。由于該密鑰會針對每一個新的無線電連接進行更新,攻擊者必須確保在目標呼叫之后,密鑰流呼叫的第一個包到達活動階段,”研究人員說。

連接之后,作為第二階段的一部分,需要讓受害者參與攻擊者的對話并以明文記錄,這將幫助攻擊者稍后反向計算后續調用使用的密鑰流。

根據研究人員的說法,將密鑰流與在第一階段中捕獲的目標呼叫的相應加密幀進行異或運算(XOR-ing,相同即歸零運算),將其內容解密,從而使攻擊者能夠收聽受害者在上一個電話中進行的交談。

論文說:“由于產生了相同的密鑰流,因此所有RTP數據都以與目標呼叫的語音數據相同的方式進行加密。一旦生成足夠數量的密鑰流數據,對方就會取消呼叫。”

但是,為了對每一幀進行解密,第二次調用的長度應大于或等于第一次調用的長度;否則,它只能解密對話的一部分。

該論文寫道:“重要的是要注意,攻擊者必須讓受害者參與更長的談話。與受害者交談的時間越長,攻擊者可以解密的通信內容就越多。”

“每個幀都與一個計數有關聯,并使用我們在密鑰流計算過程中提取的單個密鑰流進行加密。由于相同的計數會生成相同的密鑰流,因此該計數會將密鑰流與目標調用的加密幀進行同步。相應的加密幀將目標呼叫解密。”

“由于我們的目標是解密完整的調用,密鑰流調用必須與目標調用一樣長,提供足夠數量的數據包,否則我們只能解密部分對話。”

檢測ReVoLTE攻擊并進行演示

為了證明ReVoLTE攻擊的實際可行性,來自波魯爾大學的學者團隊在一個易受攻擊的商業電話網絡實施了端到端的攻擊版本。

該小組使用軟件無線電系統的下行分析器Airscope來嗅探加密通信,并使用三部基于Android的手機來獲取攻擊者手機的已知明文。然后,它比較了兩個錄制的對話,確定了加密密鑰,最后解密了之前通話的一部分。

據研究人員的說法,攻擊者用于設置攻擊并最終解密下行流量的費用可能不到7000美元。

研究小組在德國隨機選取了一些無線基站進行測試,以確定問題的范圍,發現德國15個基站中有12個受到影響,但研究人員表示,安全漏洞也會影響其他國家。

研究人員于2019年12月初通過GSMA協調漏洞披露程序通知了受影響的德國基站運營商有關ReVoLTE攻擊的信息,運營商在報告發布前成功部署了補丁。

由于該問題還影響著全球范圍內的大量提供商,研究人員發布了一個名為“ 移動哨兵”(Mobile Sentinel)的開源Android應用程序,您可以使用該應用程序檢測其4G網絡和基站是否容易受到ReVoLTE攻擊。

研究人員-RUB大學波鴻分校的David Rupprecht,Katharina Kohls和Thorsten Holz和紐約大學阿布扎比分校的ChristinaPöpper也發布了專門的網站和研究論文PDF:

標題為“ 打電話來黑我呀:如何用REVOLTE竊聽加密的LTE電話”,詳細介紹了ReVoLTE攻擊。