滲透測試評估風險的簡要指南Part 2

在上一篇文章中我們了解了風險評估的重要性,有效風險評估的三個階段以及滲透測試的三個類型。但是,滲透測試的風險也是存在的,下面讓我們深入的了解它們。

滲透測試要考慮的因素

如果由經驗不足的測試人員進行或測試時出現錯誤,則滲透測試帶來的損害可能大于收益。在進行測試之前,您需要考慮此測試的主要缺點。

以下是一些關鍵的滲透測試風險:

- 為錯誤操作付出高昂代價。滲透測試人員可以使用敏感數據和基礎架構。如果測試未正確執行,它們可能會使服務器崩潰并暴露或破壞數據。需要考慮的安全風險,尤其是在黑盒測試期間。

- 不合規的測試會讓結果產生偏移。如果您的安全團隊知道即將進行的測試或自己進行測試,他們可能會事先為此做好準備。任何安全評估的重點都是要按照規定的模式去實施的。如果在不合規的環境中進行滲透測試,那所得到結果就沒有意義了。

- 時間和范圍限制。與任何過程一樣,要進行滲透測試是一項技術任務,并且需要準備報告的截止日期。這限制了滲透測試者可以使用的漏洞利用數量,特別是如果您雇用了第三方測試組織。另一方面,黑客通常沒有時間計劃攻擊。因此,您不能依靠滲透測試的一個實例來提高網絡安全性,尤其是在時間上受到嚴格限制的情況下。

不過,盡管如此,滲透測試帶來的好處是大于風險。另外,有幾種最佳做法可以幫助您解決我們所討論的問題。

獲得最佳測試結果

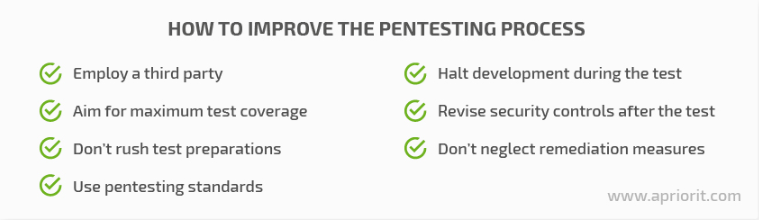

每個測試團隊都有獨特的滲透測試方法,并且每個過程都有獨特的結果。我們準備了一系列操作,可以幫助您從此安全評估中獲得最佳結果。

如何改善這一過程

1. 聘請合格的第三方進行滲透測試

進行內部測試很誘人,因為它可以節省大量時間和金錢。但是,由于以下原因,它不能保證結果無偏見:

- 可能缺乏專業知識

- 不合規性的存在

- 無法模擬真實的攻擊

通過第三方組織,您將獲得專門的滲透測試人員,并獲得全新的安全控制手段。開始進行筆試之前,請與您的供應商討論您的范圍、預算、時間限制和先前抗議的結果。

2. 力爭最大程度地覆蓋測試

任何環境都是不可分割的系統,因此應將其作為系統而不是獨立的部分進行測試。如果您只測試并保護了一部分環境,則始終存在黑客仍然能夠通過操作系統、硬件或其他軟件中的漏洞訪問該環境的風險。低測試覆蓋率和部分測試只會導致威脅依舊存在。只有在需要重新檢查滲透測試后制作安全補丁時,才進行此類測試是合理的。

3. 不要急于準備測試

在攻擊前階段,測試人員評估漏洞,武器化自己并準備測試方案。但是從測試團隊外部來看,攻擊者攻擊時,幾乎沒有什么準備時間,一切以實際發生威脅的狀況進行。可以不時詢問測試過程,但是請確保不要急于準備階段。請記住,這是一個耗時的過程。對于黑盒測試,此階段有時可能會占用總時長的90%。

4. 使用相關的滲透測試標準

每個測試環境都需要一種獨特的方法。盡管如此,滲透測試仍有行業認可的標準。使用這些標準來指導您的內部團隊,或確保您的第三方供應商使用它。最受歡迎的是:

5. 進行滲透測試時停止開發過程

滲透測試可以發現某些環境下的威脅和風險。如果您決定在測試過程中更改現有參數或部署新軟件,則會影響最終結果。最好在測試之前完成您的開發活動,以保證它包含在新測試范圍的環境中。

6. 測試后檢查安全措施和數據的完整性

測試之后,測試團隊應清除自己的足跡:關閉創建的后門程序、刪除利用腳本和臨時文件、反向設置更改等。但是,您應仔細檢查以下內容:

- 為測試目的而創建的安全漏洞已關閉

- 測試人員的用戶帳戶已刪除

- 受損的憑證已更改

如果您選擇一個高技能的測試團隊,使用我們上面列出的做法,并實施控制措施以減輕發現的風險,您的網絡安全將進一步提高!

7. 不要忽略補救措施

滲透測試供應商通常會在其報告中提供有關風險補救的建議。如果很少進行滲透測試(一年或更短時間)或包含大量任務,則可能會發現很多關鍵風險,并且補救措施將需要大量時間和金錢。

當然,為了降低成本,您可以推遲補救或僅解決最關鍵的問題。但是,如果您覺得沒有足夠的資源來執行滲透測試的結果,那么最好將自己局限于內部漏洞掃描,而不是進行全面滲透測試。

結論

風險評估是風險管理流程中難以執行但至關重要的部分。它可以幫助您評估組織的網絡安全風險并確定其優先級。進行風險評估的方法很多,包括滲透測試、紅隊測試和基于風險的測試。但是不要懷疑此過程中滲透測試的重要性:它可以對安全控制進行復雜的評估,并會模擬對受保護環境的真實攻擊。