針對Linux發起攻擊的14個APT組織(上)

關于針對Windows系統的有針對性的攻擊我們已經寫了很多文章,這很容易理解。由于Windows的流行,它是最適合攻擊工具的平臺。與此同時,研究人員普遍認為Linux是一種默認安全的操作系統,不會受到惡意軟件的攻擊。

毫無疑問,Linux并沒有面臨Windows系統多年來所面臨的病毒、木馬和惡意軟件的攻擊。然而,Linux確實存在惡意軟件,比如PHP后門、rootkit和利用代碼。如果攻擊者能夠攻擊運行Linux的服務器,不僅可以訪問存儲在服務器上的數據,還可以訪問連接到服務器上運行Windows或macOS的終端,例如,通過驅動下載。

此外,Linux計算機更有可能不受保護,因此這種攻擊很可能不會引起注意。當Heartbleed和Shellshock漏洞在2014年首次被報道時,兩個主要的擔憂是,受感染的Linux服務器可能成為攻擊者進入公司網絡的網關,并且可以使攻擊者訪問敏感的公司數據。

卡巴斯基的全球研究和分析團隊(GReAT)定期發布高級持續攻擊(APT)活動摘要,其基礎是在研究人員的私人APT報告中更詳細地討論的攻擊情報研究。在本報告中,研究人員主要關注APT攻擊者對Linux資源的攻擊。

BARIUM APT

研究人員第一次報道Winnti APT集團(又名APT41或BARIUM)是在2013年,當時他們主要針對博彩公司,以獲得直接的利益。與此同時,他們擴大了自己的攻擊服務,開發了大量的新工具,并致力于更復雜的目標。MESSAGETAP是一種Linux惡意軟件,該組織使用它有選擇地攔截來自電信運營商基礎設施的短信。據FireEye稱,該組織將該惡意軟件部署在SMS網關系統上,作為其運營的一部分,滲透到ISP和電信公司,以建立監控網格。

最近,研究人員發現了另一個可疑的BARIUM/APT41工具,它以編程語言Go(也稱為Golang)編寫,該工具為Linux計算機實現了動態的,受C2控制的數據包損壞/網絡攻擊工具。盡管尚不清楚它是為系統管理任務而開發的工具,還是它也是APT41工具集的一部分,但它提供的功能也可以通過其他系統管理工具來實現這一事實表明,其目的可能是不合法的。同樣,它在磁盤上的名稱相當通用,與它的功能無關,這再次表明它可能是用于執行某些類型的破壞性攻擊的秘密工具。

新的APT惡意軟件:Cloud Snooper

今年2月有研究人員在云服務器上發現了一種新的APT惡意軟件:Cloud Snooper,同時運行Linux和Windows的惡意軟件它可以在本地和云服務器中規避傳統的防火墻安全技術。攻擊的核心是一個面向服務器的Linux內核rootkit,該內核掛鉤了netfilter流量控制功能,以啟用穿越防火墻的隱蔽C2(命令和控制)通信。研究人員分析和描述了rootkit的用戶區后門,稱為“Snoopy”,并能夠設計檢測和掃描方法來大規模識別rootkit。通過最終分析,該工具集可能至少從2016年就已經出現了。

DarkHotel

DarkHotel是一個攻擊者,它將Linux系統作為其支持基礎設施的一部分。例如,在2018年11月,當研究人員報告使用GreezeShell后門針對亞太地區和歐洲的外交對象的DarkHotel活動時,就觀察到一些C2服務器正在運行Ubuntu Linux。所有服務器都打開了標準的SSH和SMTP端口。此外,他們都使用Apache Web服務器版本2.4.18。

最強攻擊組織“方程式(Equation Group)”

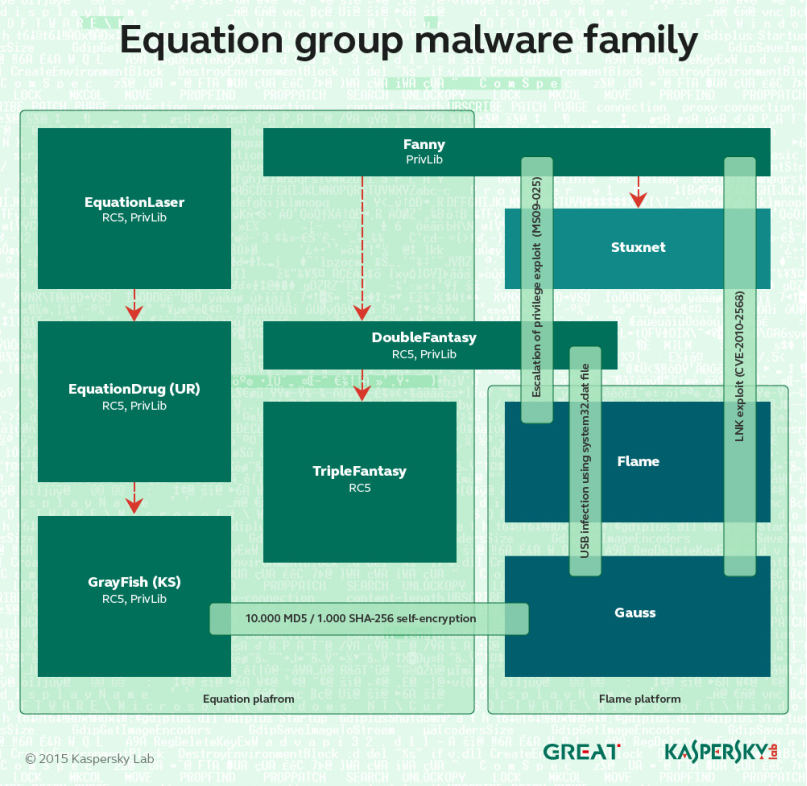

根據卡巴斯基實驗室目前所掌握的證據,“方程式組織”(Equation Group)與其他網絡犯罪組織有關聯,并被認為是著名的震網(Stuxnet)和火焰(Flame)病毒幕后的操縱者。

早在Stuxnet和Flame使用0day漏洞進行攻擊之前,“方程式組織”就已經掌握了這些0day漏洞。有些時候,他們還會同其他網絡犯罪組織分享漏洞利用程序。

卡巴斯基實驗室早在2015年就發現了方程式組,這是一個高度復雜的攻擊者,已經參與了多次CNE(計算機網絡開發)行動,可以追溯到2001年,或許是更早的1996年。多年來,這個攻擊者與其他強大的APT團體進行合作,目前該組織擁有一個強大的網絡攻擊工具集。研究人員發現的這些詞有:EQUATIONLASER、EQUATIONDRUG、DOUBLEFANTASY、TRIPLEFANTASY、FANNY和GRAYFISH。方程式組的創新并不局限于Windows平臺,該組織的posix兼容代碼庫允許在其他平臺上進行并行開發。2015年,研究人員就發現了針對Linux的早期DOUBLEFANTASY惡意軟件。該植入程序收集系統信息和憑據,并提供對受感染計算機的常規訪問。考慮到該模塊在攻擊鏈中所起的作用,這表明存在類似的后期攻擊,更復雜的植入對象。

HackingTeam

HackingTeam是一家意大利信息技術公司,它開發并向世界各地的政府、執法機構和企業出售入侵軟件,也就是所謂的“合法監控軟件”。不幸的是,他們在2015年遭到了黑客攻擊,并遭受了一次數據泄漏,受害者是一位名叫菲尼亞斯·菲舍(Phineas Phisher)的活動人士。隨后,包括源代碼和客戶信息在內的400GB被盜公司數據被泄漏,使得這些工具被世界各地的攻擊者獲取、改造和使用,比如DancingSalome(又名Callisto)。泄漏的工具包括對Adobe Flash (CVE-2015-5119)的零日攻擊,以及能夠提供遠程訪問、鍵盤記錄、一般信息記錄和過濾的復雜平臺,也許最值得注意的是,繞過流加密直接從內存中檢索Skype音頻和視頻幀的能力。RCS(遠程控制系統)惡意軟件(又名Galileo、Da Vinci、Korablin、Morcut和Crisis)包含多個組件,包括Windows、macOS和Linux的桌面代理。

Lazarus

Lazarus組織是一個活躍在網絡犯罪和間諜活動中的犯罪攻擊組織。該組織由于實施間諜活動和嚴重破壞性攻擊被公眾知曉,例如2014年對索尼影業發起的攻擊。近年來,Lazarus 還參與多個以牟利為動機的網絡攻擊,包括2016年從孟加拉國中央銀行盜走8100萬美元的驚天劫案以及WannaCry勒索軟件攻擊事件。

2018年,在Lazarus發起的另一次重大攻擊事件中,23個國家/地區的ATM計算機被攻擊。據估計,到目前為止,Lazarus組織發起的FASTCash攻擊所造成的被盜金額已經高達數千萬美元。2018年,有研究人員調研,揭露該組織發起金融攻擊所用的主要工具。在針對ATM計算機的“FASTCash”攻擊中,Lazarus首先侵入目標銀行的網絡和處理ATM交易的切換應用服務器,在服務器被入侵后,攻擊者立即植入惡意軟件(Trojan.Fastcash)。隨后,該惡意軟件攔截Lazarus的取款請求,并發送偽造的批準響應,使攻擊者盜走ATM中的現金。

2020年6月,研究人員分析了與Lazarus行動AppleJeus和TangoDaiwbo活動有關的macOS新樣本,這些macOS被用于金融和間諜攻擊。樣本已經上傳到VirusTotal。上傳的文件還包括一個Linux惡意軟件變種,其功能與macOS TangoDaiwbo惡意軟件類似。這些樣本證實了研究人員兩年前強調的一個進展,該組織正在積極開發非windows惡意軟件。

Sofacy攻擊

Sofacy(還有其他廣為人知的稱號,如APT28、Fancy Bear以及Tsar Team)是一個非常活躍又高產的APT組織。Sofacy的實力雄厚,用到了許多0day漏洞,所使用的惡意軟件工具集非常新穎且范圍廣泛。2017年Sofacy依然活躍,研究人員向專屬客戶反饋了關于Sofacy的許多YARA規則、IOC以及安全報告,反饋數量高居2017年榜首。在該組織的武器裝備中,有一種工具是SPLM(也被稱為CHOPSTICK和XAgent),這是一種第二階段的工具,有選擇地用于攻擊世界各地的目標。多年來,Sofacy已經為多個平臺開發了模塊,包括在2016年被檢測為“Fysbis”的Linux模塊。多年來在Windows、macOS、iOS和Linux上看到的一致成果表明,同一個開發人員,或者一個小的核心團隊,正在修改和維護代碼。

“公爵”(the Dukes)

“公爵”是一個被用了很多年的攻擊工具,研究人員在2013年首次發現了它,但最早的使用記錄可以追溯到2008年。該組織襲擊了車臣、烏克蘭、格魯吉亞、西方政府、非政府組織、北約和個人。該組織被認為是2016年美國民主黨全國代表大會遭黑客襲擊的幕后黑手。Dukes的工具集包含了一套全面的惡意軟件,它們實現了類似的功能,但使用了幾種不同的編程語言。該組織的惡意軟件和活動包括PinchDuke、GeminiDuke、CosmicDuke、MiniDuke、CozyDuke、OnionDuke、SeaDuke、HammerDuke和CloudDuke。其中至少有一個SeaDuke包含Linux變體。

The Lamberts

卡巴斯基指出,The Lamberts曾利用過一個叫做BlackLambert的惡意軟件對歐洲一高端機構發起了網絡攻擊。

獲悉,The Lamberts至少從2008年就已經開始了黑客行動,期間它利用了多種復雜的攻擊工具對高端機構發起攻擊,其所利用的工具同時支持Windows系統和OS系統。另外,卡巴斯基最新發現的版本則是在2016年開發的。

目前Lamberts已經是一個高度復雜的攻擊者組織,已知擁有巨大的惡意軟件庫,包括被動的,網絡驅動的后門,不斷迭代模塊化的后門,收集工具和擦除惡意軟件 (wiper) 進行攻擊。伊朗曾使用 Shamoon 和 Stone Drill 等 Wiper 惡意軟件在中東鄰國造成大規模破壞。

2017年,卡巴斯基實驗室的研究人員發表了《Lamberts家族概述》研究報告,你可以從研究人員的攻擊情報報告中獲得更多更新(GoldLambert,SilverLambert,RedLambert,BrownLambert)。各種Lamberts變體的攻擊目標無疑是Windows。不過,研究人員為Green Lambert在Windows上創建的簽名也在Green Lambert的macOS版本上觸發了,該版本在功能上與Windows版本相似。此外,研究人員還確定了為Windows和Linux編譯的SilverLambert后門樣本。

本文介紹了針對Linux發起攻擊的8個APT組織,下文我們將介紹剩余的6個APT組織以及相關的緩解措施。

本文翻譯自:https://securelist.com/an-overview-of-targeted-attacks-and-apts-on-linux/98440/