人際關系和網上約會都是相當私密的事情,所以,許多人會選擇保密,或者至少只與特定的人分享。而Grindr則是“世界上最大的面向同性戀者、雙性戀者、跨性別者和同性戀者的社交網絡應用”,這使得它對許多人來說特別敏感。它之所以敏感,不僅是因為使用該網站暗示了一個人的性取向,還因為符合Grindr的目標人群有時會帶來非常嚴重的后果。例如,2014年,埃及警方就曾經使用Grindr來“誘捕同性戀者”,這在一個沒有完全跟上LGBT平等步伐的國家特別令人擔憂。Grindr數據非常有價值的另一個證明是在去年,當時美國政府認為中國對該服務的所有權構成了國家安全風險。簡而言之,Grindr數據非常個人化,由于多種原因,這些數據是非常敏感的。

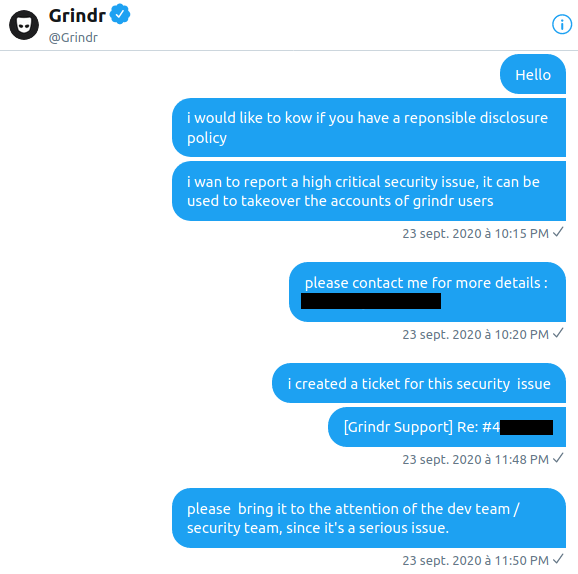

本周早些時候,我收到了安全研究員Wassime BOUIMADAGHENE發來的推文:

我聯系你是因為我向最大的同性戀約會應用程序之一(Grindr)報告了一個嚴重的安全問題,但供應商一直不理我!我把所有的技術細節都寄給他們了,但還是沒有回應。該漏洞使得攻擊者能夠劫持任意帳戶。

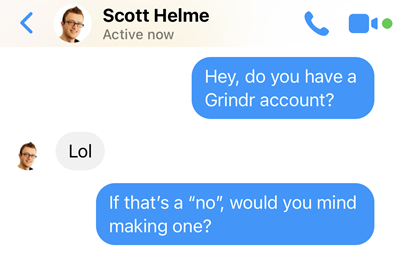

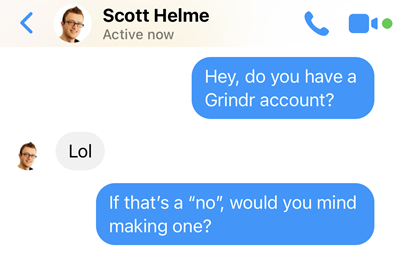

他希望獲得幫助,以披露他認為非常嚴重的安全漏洞,顯然,他撞墻了。我要求提供詳細的技術信息,以便我可以驗證他的主張的真實性,隨后,他將相關信息及時給了我。從表面上看,情況看起來很糟糕:只需輕而易舉的攻擊,就能帳戶的接管。但是,雖然我想驗證攻擊的真實性,同時又不想侵犯任何人的隱私,因此,我向Scott Helme尋求支持:

Scott在過去處理過很多類似的安全問題,加上幾年前他也幫我解決了Nissan Leaf的披露問題,所以,我們認為他很樂意幫忙。我所需要的只是讓Scott創建一個賬戶,并告知所使用的電子郵件地址,就這里來說,該地址為test@scotthelme.co.uk。

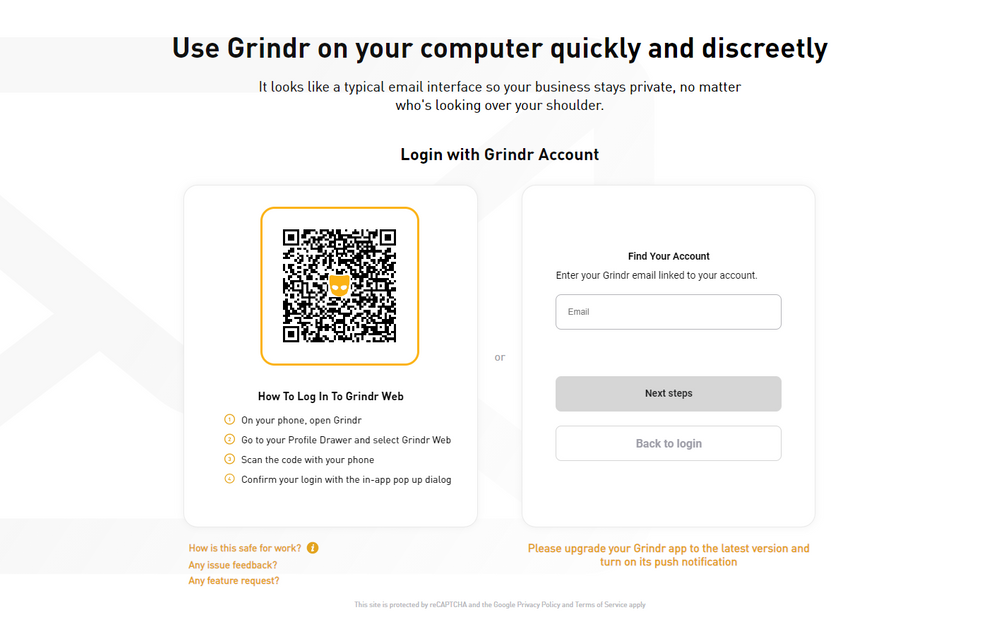

帳戶接管從Grindr密碼重置頁面開始:

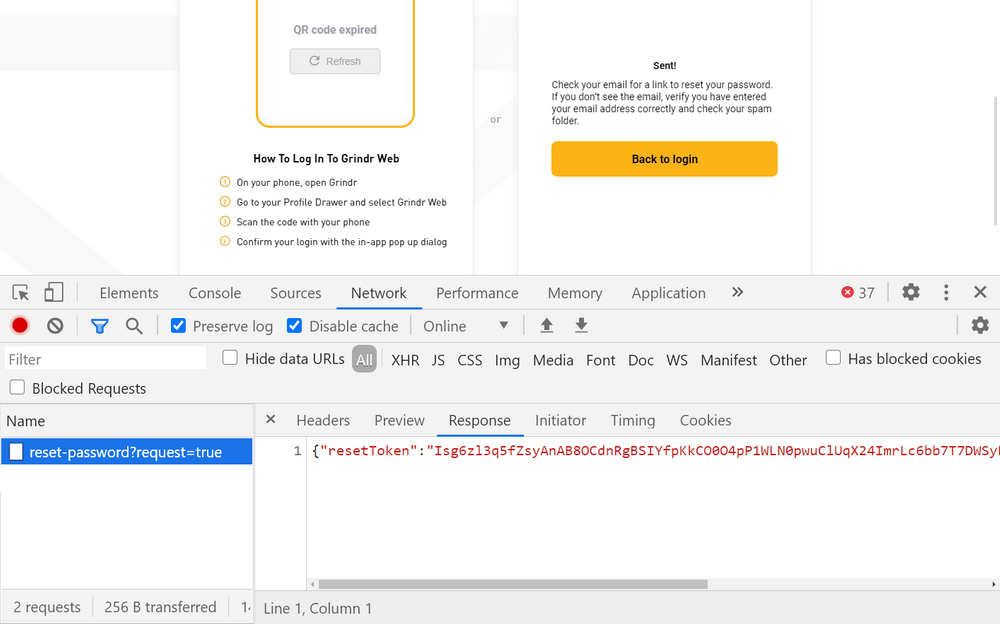

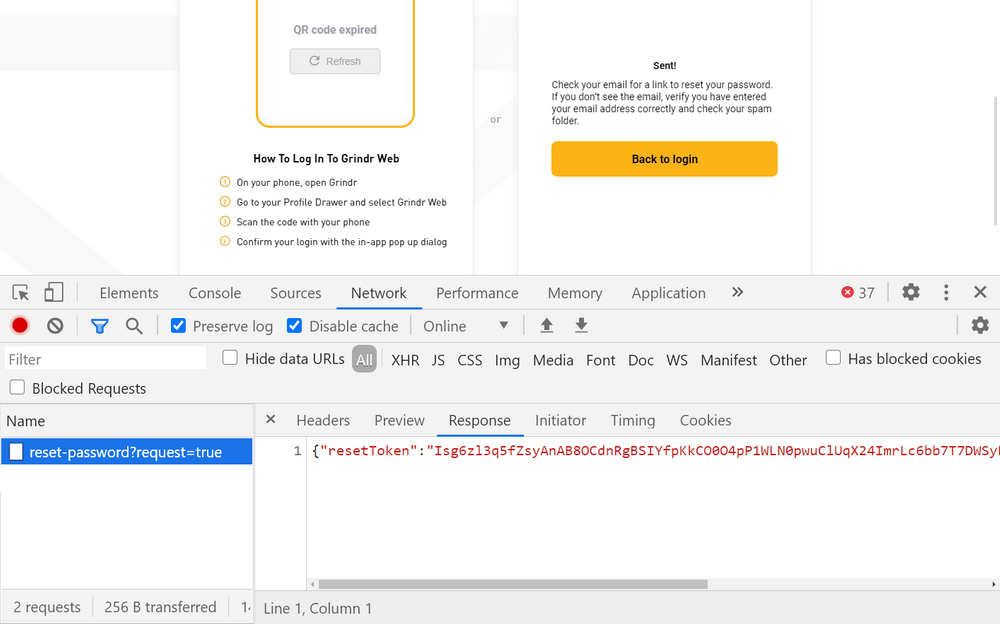

我輸入了Scott的地址, 在提交了一個驗證碼后收到了以下響應:

在這里,重置令牌是關鍵,所以,我把它復制到剪貼板上,然后再粘貼到下面的URL中:

- https://neo-account.grindr.com/v3/user/password/reset?resetToken=Isg6zl3q5fZsyAnAB8OCdnRgBSIYfpKkCO0O4pP1WLN0pwuClUqX24ImrLc6bb7T7DWSyFMG5lREHQmS4CsFR5uh8GEYQxF6Z6V5hsi3vSTuilXzgKRRItwdDIjmSWdq&email=test@scotthelme.co.uk

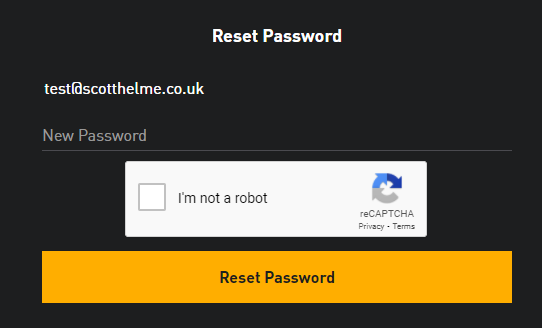

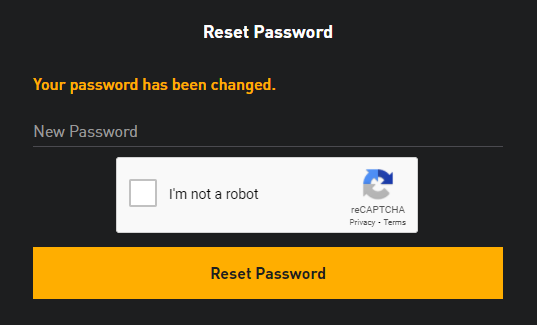

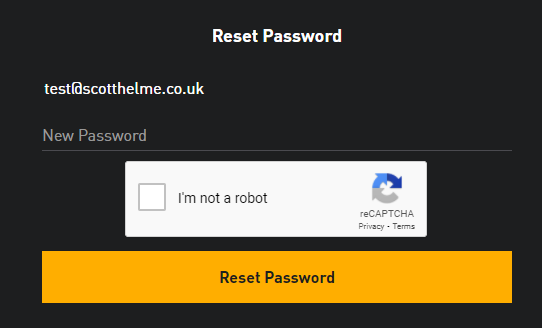

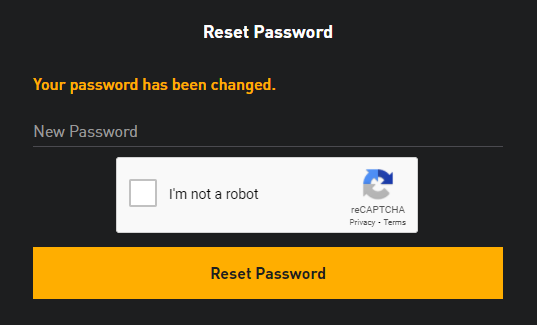

在這個URL中,我們可以看到令牌和Scott的電子郵件地址。任何人都可以通過創建自己的Grindr賬戶,然后執行密碼重置,來查看收到的電子郵件內容,這個太輕松了。當加載該URL時,我被提示設置一個新的密碼并提交驗證碼:

就這樣,密碼就被修改了。

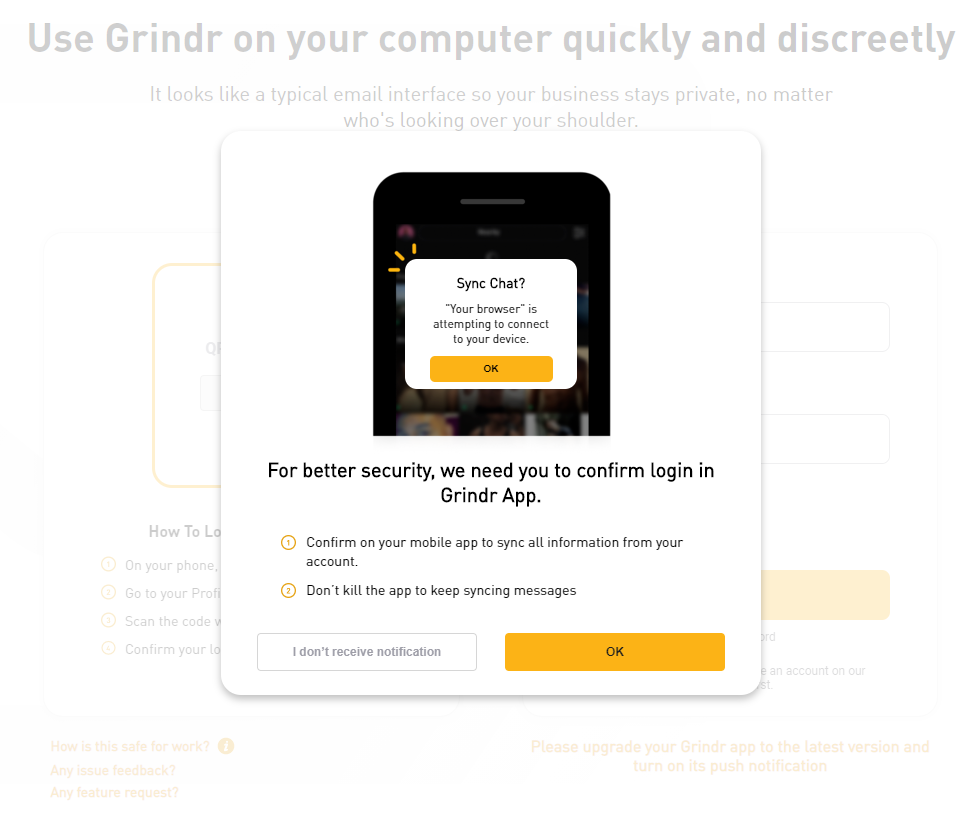

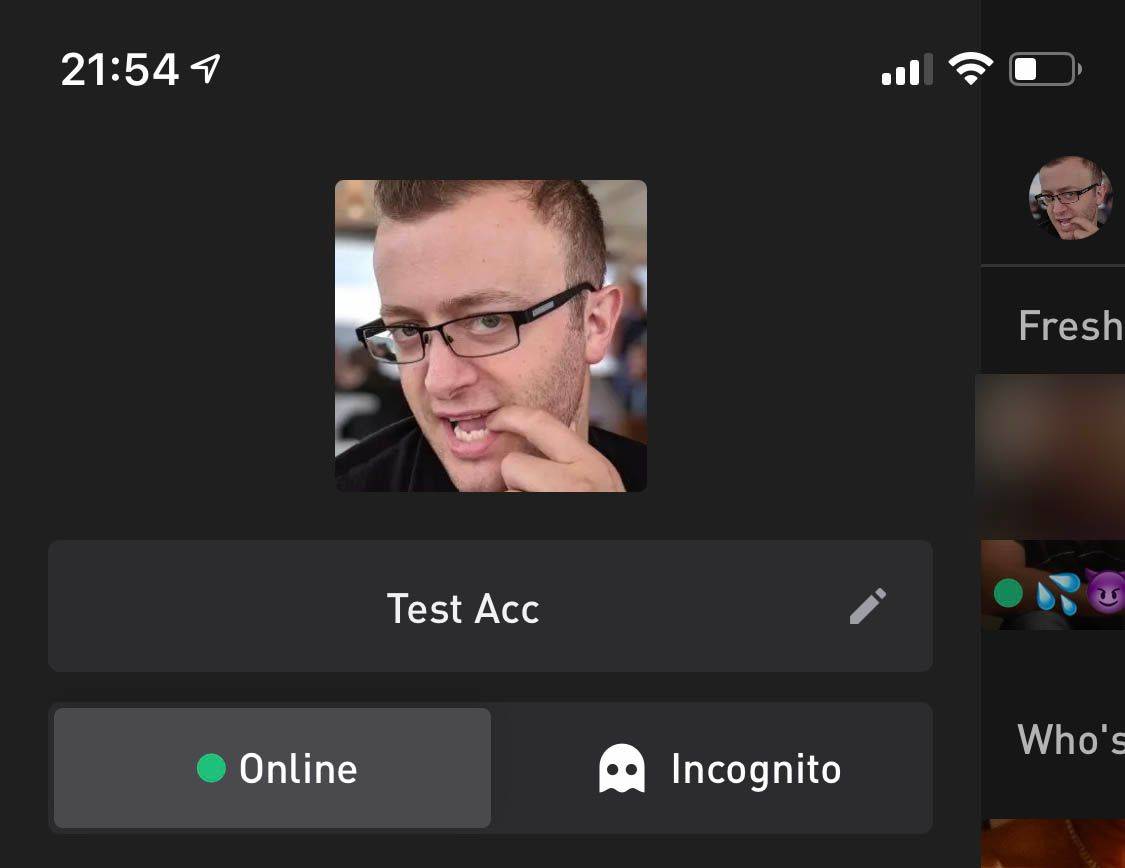

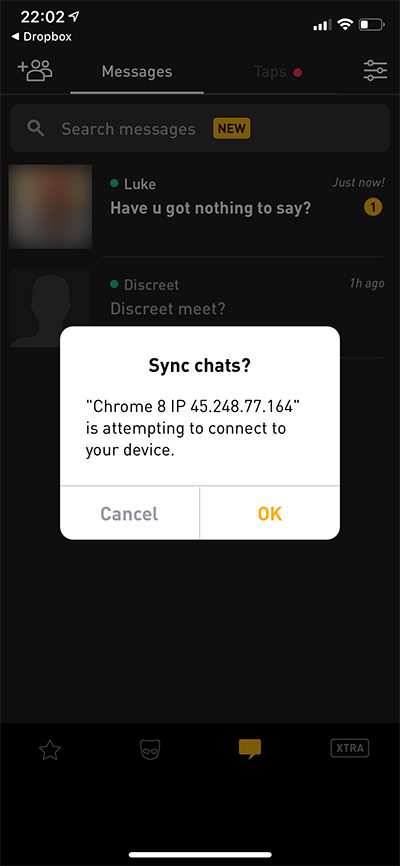

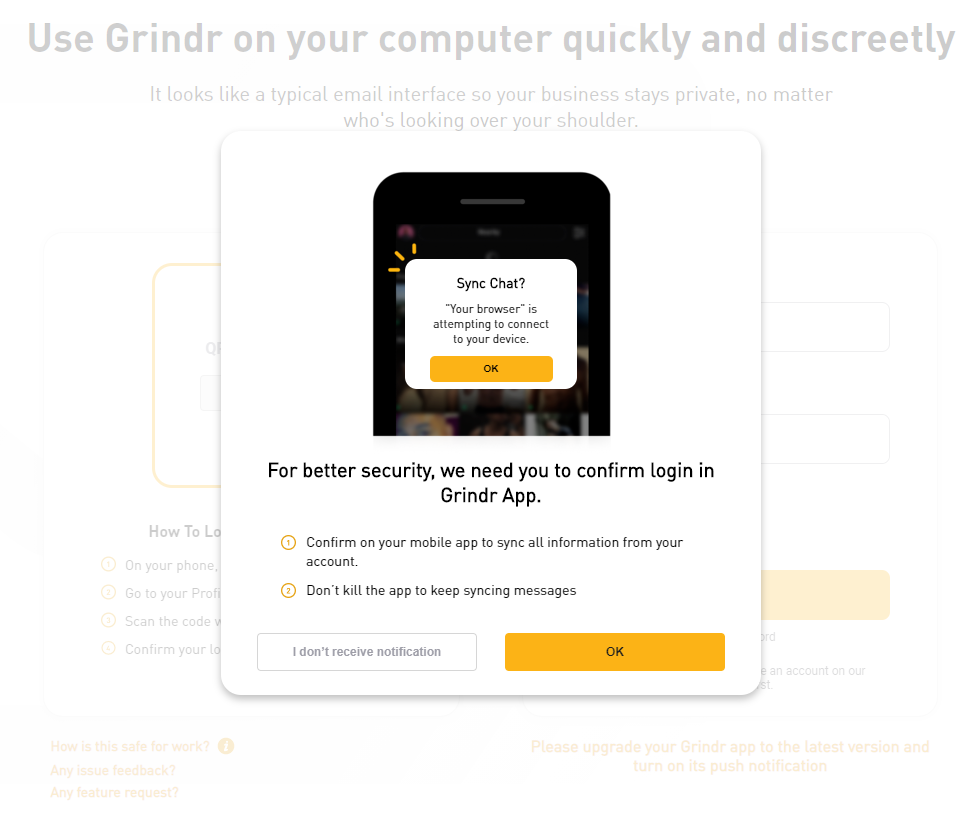

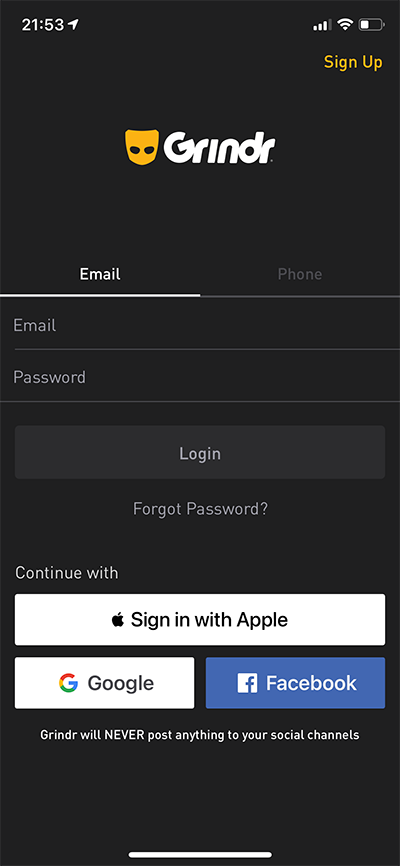

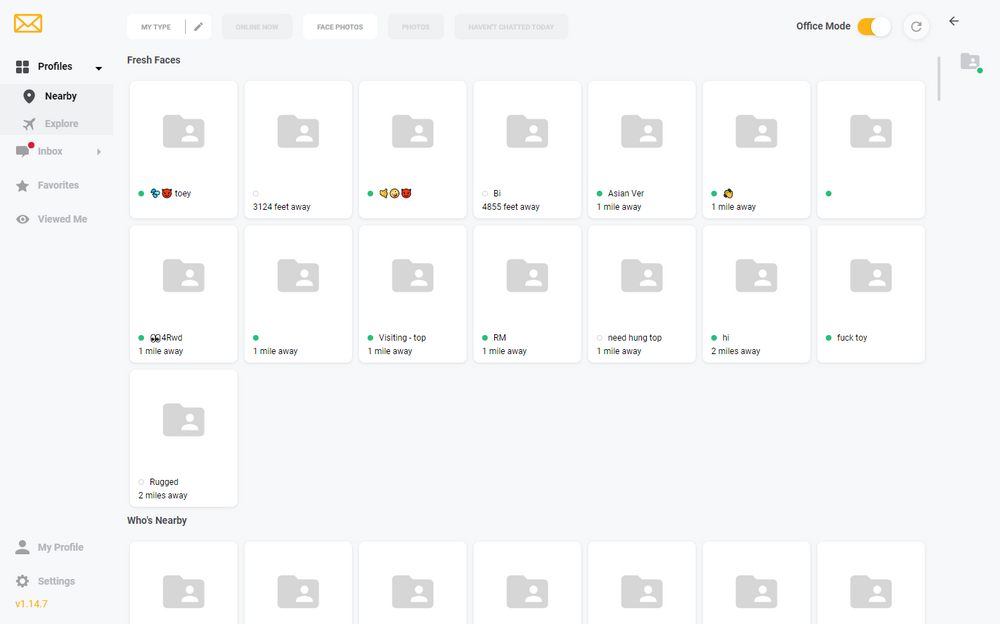

于是,我登錄了該賬戶,但馬上就出現了下面的畫面:

咦,原來你需要這個應用?好吧,那就通過app登錄吧。

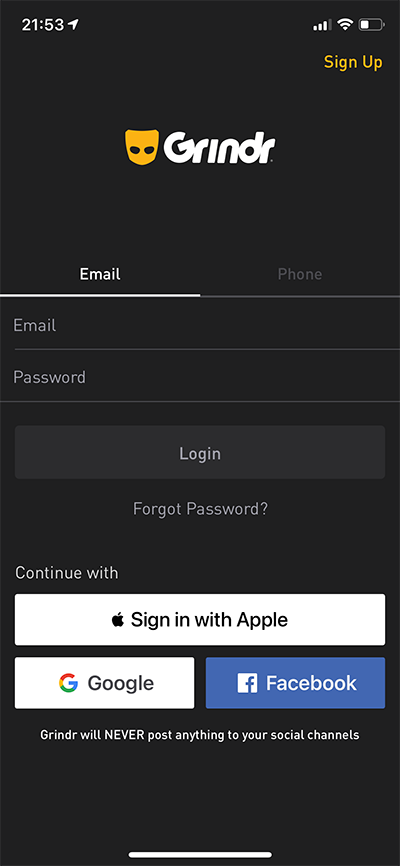

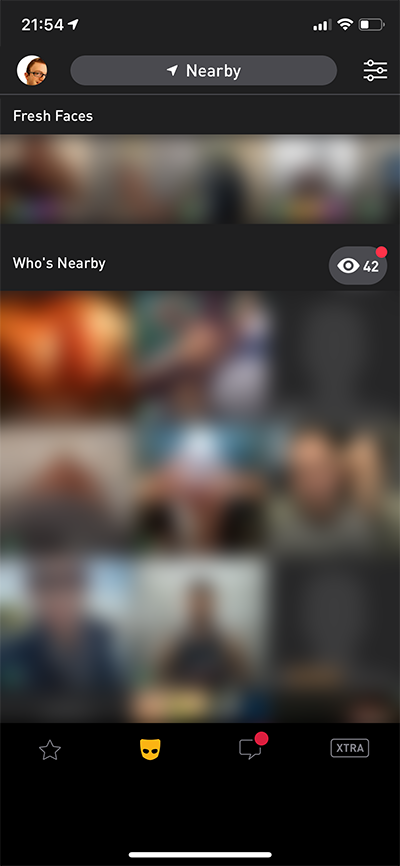

然后……我就登錄進去了!

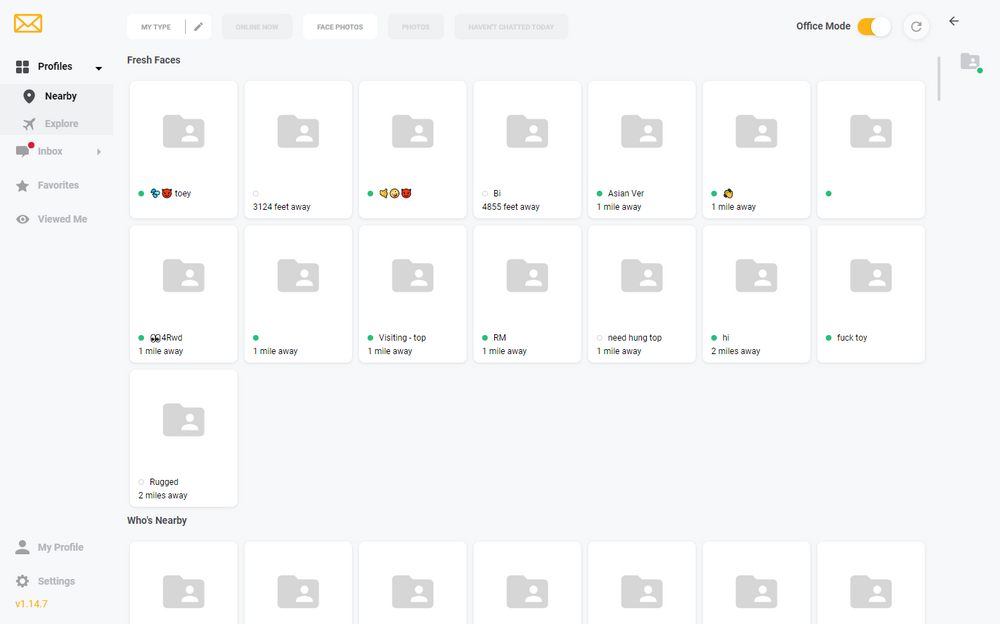

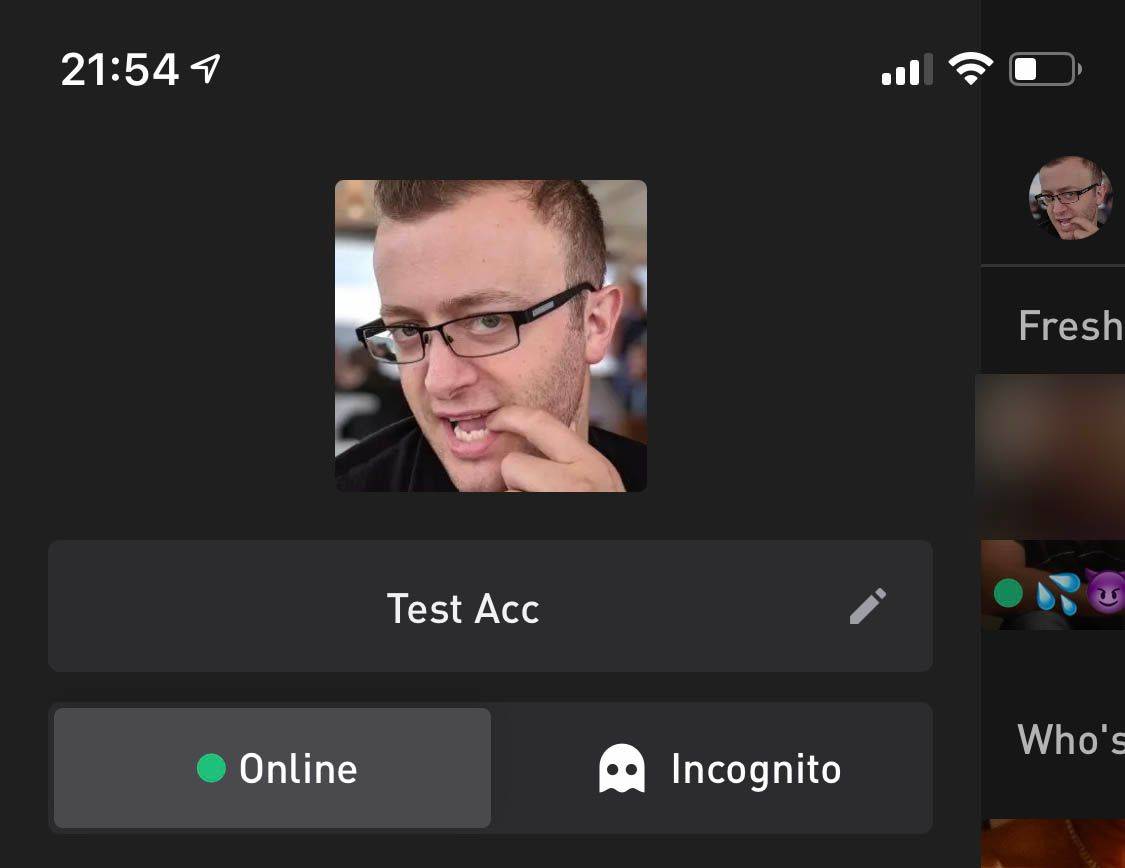

這樣,我們就全面接管了賬號。這意味著可以訪問原來Grindr賬戶持有人所能訪問的一切,比如,他們的個人資料照片(我馬上改成了更合適的照片)。

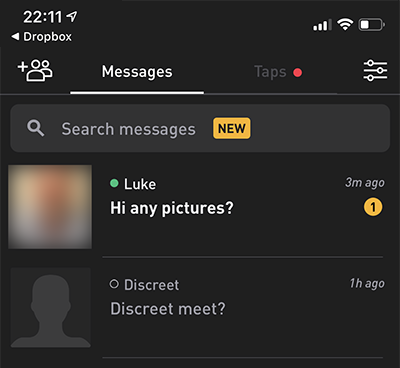

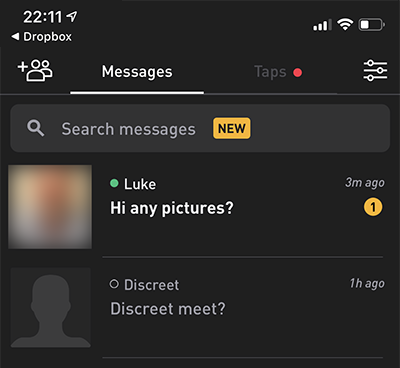

一會兒后,Scott開始收到一些私人信息,既有個人會面的請求,也有爆照的請求:

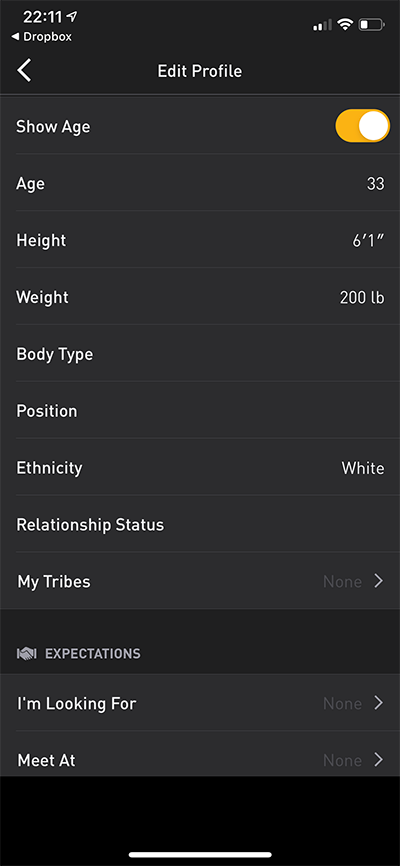

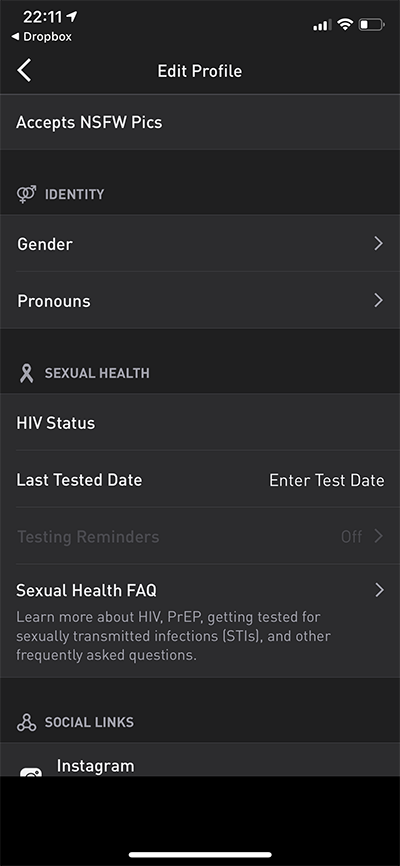

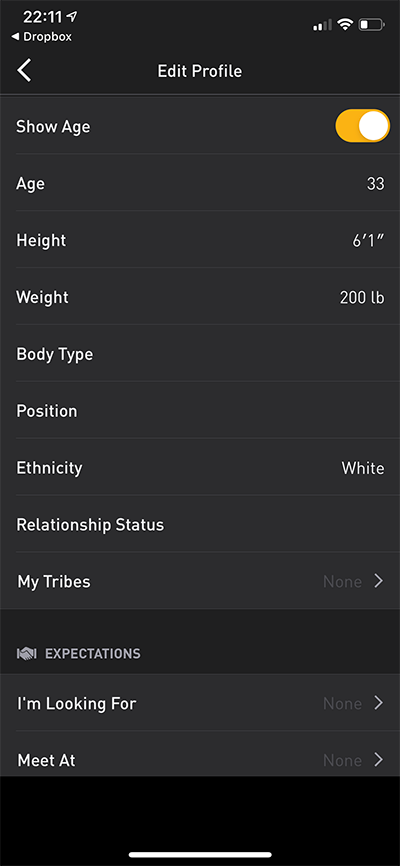

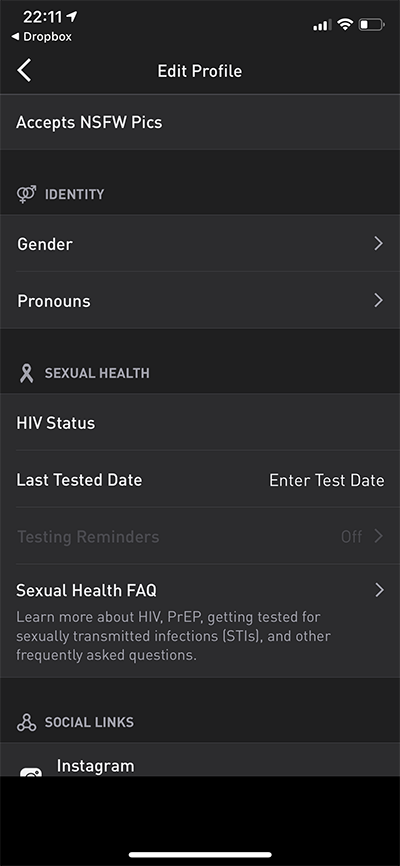

與Luke的對話很快就走下坡路了,我無法在此重現,但想到那段對話(如果他發了照片)會被未知的第三方訪問,這是非常令人擔憂的。再考慮一下Grindr收集的個人信息的范圍,就像Scott的信息一樣,只要知道他的電子郵件地址就能訪問他的帳戶,其中任何已填寫的字段都會立即顯示出來:

幾年前,當人們發現Grindr會將用戶的HIV信息發送給第三方時,就登上了新聞頭條,考慮到這些數據的敏感性,這是理所當然的。這次問題更加嚴重,因為任何可以利用這個簡單缺陷的人都可以輕松地訪問大量隱私數據。

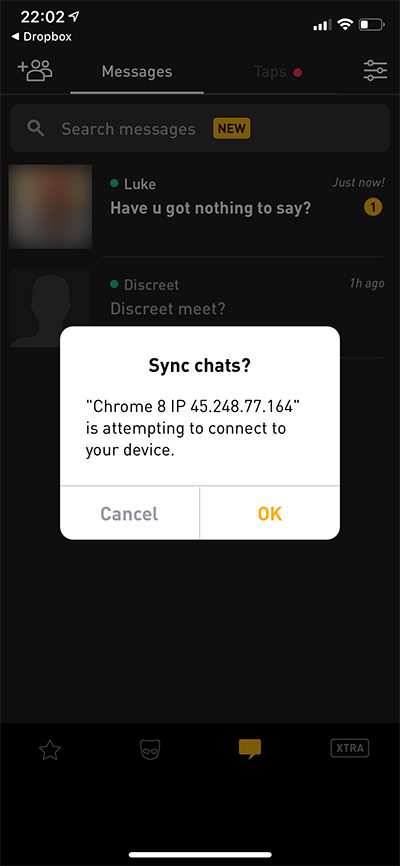

至于登錄的網站,如果不使用手機應用程序的話,就無法登錄了嗎?現在我已經使用Scott的新密碼登錄了應用程序,隨后的嘗試則允許我自己授權登錄請求:

這樣,我也可以登錄網站了:

這是我見過的最簡單的賬戶接管技術之一。我無法理解為什么重置令牌會在匿名發出的請求的響應正文中返回。攻擊的簡單程度低得令人難以置信,影響卻是巨大的,所以顯然這是一個需要認真對待的問題……

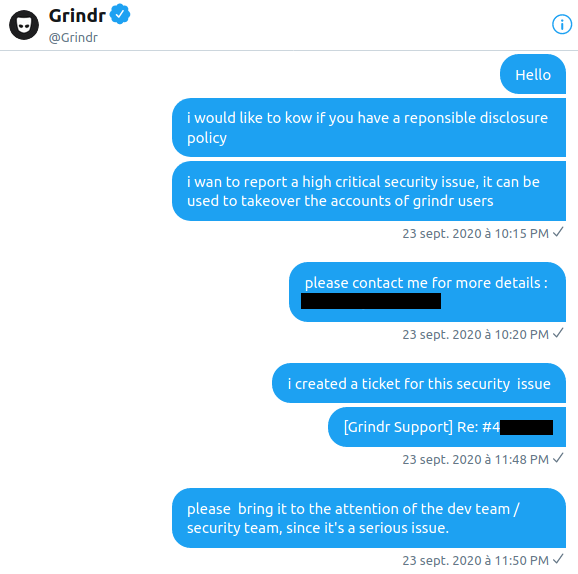

但事實并非如此。發現該漏洞的人已經將相關的細節提交給了Grindr的工作人員,他們應該在9月24號就知道了這一切。Grindr支持代表說,他已經“將其上報給我們的開發人員”,并立即將該問題標記為“已解決”。我的聯系人第二天跟進并要求更新狀態,得到的卻是不理不睬。第二天,他試圖聯系工作人員的電子郵件地址,等待5天后,仍然沒有收到回應,于是聯系了我。他還分享了一張他試圖通過Twitter DM聯系Grindr的截圖,就像其他報告漏洞的嘗試一樣,后者也被置若罔聞。

所以,我試著自己找Grindr的安全人員

- 誰能幫我聯系上@Grindr的安全小組人員?

-

- — Troy Hunt (@troyhunt) October 1, 2020

我意識到,發這樣一條推文必然會引起各種各樣的回應,因為這暗示了Grindr存在某種安全缺陷。我之所以公開發送推文,是因為私下接觸都失敗了。后來,一個朋友在推特上給我發消息:

- 我不知道Grindr的推特賬號有無存在必要, 既然你都公開發推了,相信不久他們就會聯系你的

下面就是為什么我沒有DM他們的原因:

這條路嘗試過,但失敗了,我認為他們的Twitter賬號公開回復我的唯一原因是因為我的推文引起了很多人的關注。

我的推文發出后,很多人立即聯系我,并提供了Grindr安全小組的聯系信息。我轉發了原始報告,在推文發布的大約一個半小時內,易受攻擊的資源就離線了。不久之后,他們的工作人員又找到了一個解決方案。公平地說,Grindr,盡管他們對需要處理的安全報告的分類有待改進,但在我設法與合適的人員取得聯系后,他們的反應堪稱典范。當infosec journo Zack Whittaker聯系他們時,他們的回應如下:

- 我們感謝研究人員發現了一個漏洞。報告的問題已修復。值得慶幸的是,我們相信在這個問題被任何惡意團體利用之前,我們已經解決了這個問題。作為我們致力于提高我們服務的安全性和安全性的一部分,我們正在與一家領先的安全公司合作,以簡化和提高安全研究人員報告此類問題的能力。此外,我們將很快宣布一項新的漏洞獎勵計劃,為研究人員提供額外的激勵,以幫助我們保護未來服務的安全。

總而言之,這是一個非常嚴重的漏洞,但是處理結果還是不錯的:Grindr在我與他們聯系后做得很好,我相信他們在處理安全報告方面會做出一些積極的改變,當然,這個錯誤已經修復了。同時,Scott也結交了一些新朋友。

本文翻譯自:https://www.troyhunt.com/hacking-grindr-accounts-with-copy-and-paste/如若轉載,請注明原文地址: