淺談網絡攻擊溯源技術之二

引 言

隨著互聯網的不斷發展,越來越多的企業把信息存儲到與互聯網連接的設備上。一些不法分子企圖利用網絡漏洞竊取企業的重要信息和機密文件,攻擊者通過向目標主機發送特定的攻擊數據包執行惡意行為。如何追蹤這些攻擊數據的來源,定位背后的攻擊者,成為了業內人員重點關注的問題。

網絡攻擊溯源技術通過綜合利用各種手段主動地追蹤網絡攻擊發起者、定位攻擊源,結合網絡取證和威脅情報,有針對性地減緩或反制網絡攻擊,爭取在造成破壞之前消除隱患,在網絡安全領域具有非常重要的現實意義。

上周介紹了網絡攻擊溯源技術背景及攻擊溯源過程。本周主要介紹攻擊溯源工具及威脅場景構建。

攻擊溯源工具

安全分析師需要檢查系統和網絡上發生的歷史操作記錄和當前狀態詳細信息,因此需要依靠多種工具和數據源來協助溯源分析,常用的工具包括:

1. 安全監控工具:安全分析師使用不同來源的監控數據,例如防火墻、終端防護、網絡入侵檢測、內部威脅檢測以及其他安全工具的監控數據,用以描繪駐留在網絡中的攻擊者所進行的活動。

2. 可視化分析工具:幫助安全分析師通過使用交互式儀表板來實現復雜關系數據可視化,發現不同數據集之間的隱藏關聯關系。

3. SIEM解決方案[14]:SIEM解決方案從網絡環境中的各種來源收集結構化日志數據,提供對數據的實時分析并向相關部門發出安全警報。SIEM解決方案可幫助安全分析師自動收集并利用來自安全監視工具和其他來源的大量日志數據,從而識別潛在安全威脅。

4. 網絡威脅情報[15]:威脅情報提高了分析人員識別相關威脅并及時做出響應的能力,通過開源的威脅情報庫實現信息交換,得到威脅分析所需的惡意IP地址、惡意軟件哈希值等信息。

5. 其他工具:一些特定功能的分析工具對攻擊溯源也有很好的幫助,例如檢查PDF操作、PowerShell操作等。

威脅場景構建

攻擊溯源假設有潛伏在信息系統內部未被檢測出的威脅,需要安全分析師在溯源數據中識別攻擊者的惡意行為,重建攻擊場景。近年來也出現了很多APT威脅分析場景下進行攻擊溯源的研究工作。

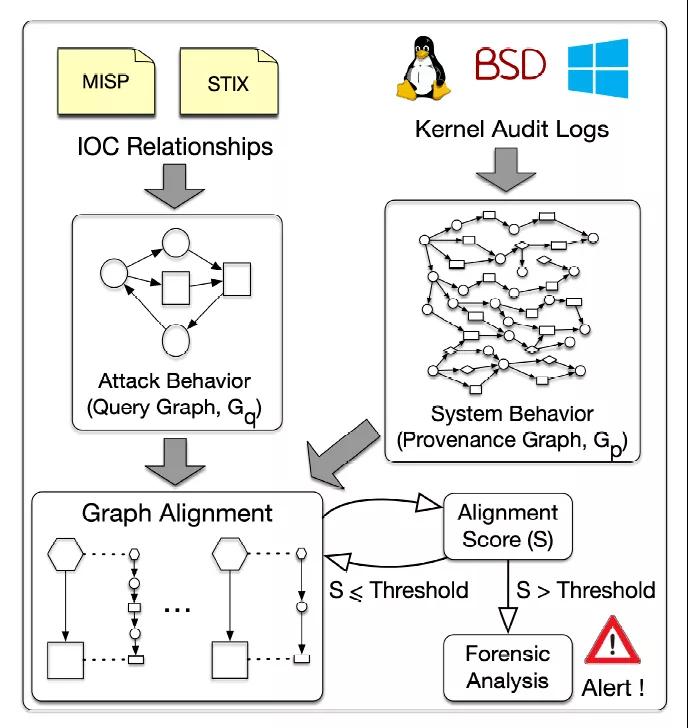

Poirot[16]將網絡威脅狩獵定義為一個威脅情報子圖模式匹配問題,在起源圖中找到表示威脅行為的嵌入圖來檢測網絡攻擊,圖5展示了Poirot方法概述圖。

圖5 Poirot方法概述

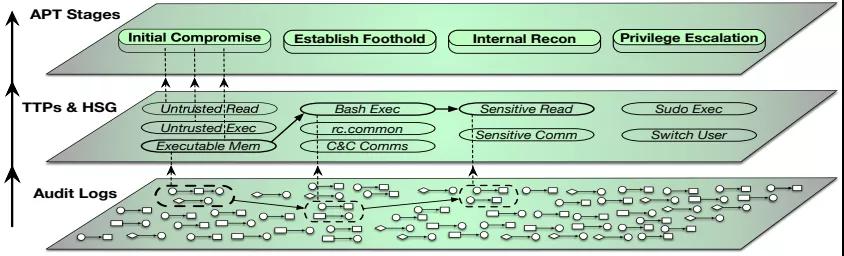

HOLMES[17]將底層實體行為映射為ATT&CK矩陣中的技術和戰術,同時生成一個高級攻擊場景圖實時總結攻擊者行動,幫助研判人員進行分析,圖6展示了Holmes方法框架。

圖6 Holmes:從審計記錄到高級APT階段

總 結

在全球信息化的背景下,網絡活動安全性和威脅防范能力越來越受到業界的重視,采取主動的攻擊溯源技術尤為重要。網絡攻擊溯源分析需要對網絡攻擊進行全面地深入了解,結合各種防御技術積累安全數據。得到充足的數據后利用機器學習、深度學習等算法,實現自動化分析達到高成熟度攻擊溯源。

網絡攻擊溯源技術還有著巨大的發展空間,如何追溯到更多的有用數據,如何多維度地對得到的數據進行分析,以及如何提高攻擊溯源技術的有效性等方面依舊任重而道遠。

參考文獻

[14]Bhatt S, Manadhata P K, Zomlot L. The operational role of security information and event management systems[J]. IEEE Security & Privacy, 2014, 12(5): 35-41.

[15]C. Rice. Cyber Threat Intelligence. UK, 2014.

[16]Milajerdi S M, Eshete B, Gjomemo R, et al. Poirot: Aligning attack behavior with kernel audit records for cyber threat hunting[C]//2019 ACM SIGSAC Conference on Computer and Communications Security, 2019: 1795-1812.

[17]Milajerdi S M, Gjomemo R, Eshete B, et al. Holmes: real-time apt detection through correlation of suspicious information flows[C]//2019 IEEE Symposium on Security and Privacy (SP), 2019: 1137-1152.

【本文為51CTO專欄作者“中國保密協會科學技術分會”原創稿件,轉載請聯系原作者】