賬號和登錄引發的安全運維問題,大牛教你輕松解決!

引言

隨著《網絡安全法》正式成為法律法規,等級保護系列政策更新,“安全” 對于大部分企業來說已成為“強制項”。然而,網絡空間安全形勢日趨復雜和嚴峻。賬號安全,也在不斷的威脅著企業核心數據安全。

根據最新的 IBM 全球威脅調查報告《X-Force威脅情報指數2020》,受攻擊網絡中 60% 的初始訪問都是利用以前竊取的憑據或已知的軟件漏洞,從而使攻擊者更少依賴欺騙來獲取訪問權限。

一、概述

以操作系統、數據庫、網絡設備運維視角設定賬號,這類賬號一旦設定,不能隨意刪除,因此,在員工離職、調崗等異動時不能通過刪除賬號來實現賬號權限回收。

特權賬號保管不善,導致登錄憑證泄露、丟失,被惡意攻擊者、別有用心者獲取,然后被攻擊者利用該登錄憑證非授權訪問業務系統,進而可能導致系統數據被刪除、惡意增加管理員權限、非法下載大量數據等。特權賬戶從創建、使用、保存、注銷等全過程更是面臨較大泄露風險,比如有些特權賬戶需要進行多次流轉(從超級管理員到普通管理員傳遞),目前普遍采用郵件、微信的方式的進行傳遞,有些安全意識較高的可能還進行加密處理,有些安全意識差的或者應急場景,密碼明文傳輸更是比比皆是。攻擊者若獲取部分的賬戶、密碼可能會對企業進行大范圍的橫向擴展攻擊,導致系統遭受大面積入侵。

基于異常賬號(黑名單賬號,失效賬號)和賬號異常行為(繞行登錄,單賬號多IP登錄,非上班時間登錄,高危操作和敏感文件訪問)維度分析,能及時發現某賬號的操作行為時間軸軌跡,形成立體畫像,及時檢測威脅,避免安全威脅進一步擴大化,有效降低安全損失。

二、賬號安全威脅檢測措施

1.黑名單賬號登錄

告警發生場景:源用戶賬號不在用戶指定的白名單賬號列表中,并且曾經產生過一些攻擊、違規等行為的賬號可以列為黑名單賬號重點關注。

攻擊方式:以黑名單賬號登錄系統,產生攻擊、違規等風險行為。

檢測思路:通過登錄日志查看賬號信息是否不在用戶自定義的白名單賬號列表中,將產生異常行為(繞行登錄,單賬號多IP登錄,非上班時間登錄,高危操作和敏感文件訪問)的賬號設置為黑名單賬號列表,賬號不在白名單且在黑名單列表中的觸發告警。如白名單賬號產生異常行為后,將轉成黑名單賬號。

日志來源:以 linux 系統登錄日志為例

- Sep 2 15:47:10 localhost sshd[21996]: Accepted password for blackhat from 192.168.1.41 port 60982 ssh2

人工分析:用戶在日常運維中可以建立資產賬號的黑白名單庫,白名單賬號為合法賬號,黑名單賬號為產生異常行為(繞行登錄,單賬號多IP登錄,非上班時間登錄,高危操作和敏感文件訪問)的賬號。通過查看登錄日志篩選出所有登錄賬號,比對是否不在白名單賬號中并屬于黑名單賬號。

工具分析:集中采集 linux 系統登錄日志,解析關鍵字段:事件類型為登錄,結果是否登錄成功,登錄賬號信息,通過自定義黑白名單賬號字典,賬號信息命中不在白名單賬號且在黑名單賬號即刻觸發告警,能大幅提升黑名單賬號風險識別效率。

2. 失效賬號登錄

告警發生場景:源用戶賬號為失效賬號,失效賬號可能為離職員工賬號、已經禁用/刪除或過期的賬號,正常不會用失效賬號登錄。

攻擊方式:以失效賬號登錄系統,產生攻擊、違規等風險行為。

檢測思路:通過登錄日志查看賬號信息是否為失效賬號。

日志來源:以linux系統登錄日志為例

- Sep 10 15:40:10 localhost sshd[21996]: Accepted password for invalid from 192.168.1.41 port 60982 ssh2

人工分析:查看登錄日志篩選出所有登錄賬號,比對是否屬于失效賬號。

工具分析:集中采集linux系統登錄日志,解析關鍵字段:事件類型為登錄,結果是否登錄成功,登錄賬號信息,通過自定義失效賬號字典,賬號信息命中失效賬號字典即刻觸發告警,能大幅提升失效賬號風險識別效率。

3.多賬號登錄同一重要資產失敗

告警發生場景:多個不同的賬號登錄同一個目標資產失敗,可能存在有意的批量賬號猜測攻擊。

攻擊方式:以多個不同的賬號登錄同一個目標資產嘗試進行密碼猜測暴力破解。

檢測思路:超過3個以上不同賬號登錄同一個目標主機失敗。

日志來源:以linux系統登錄日志為例

- Sep 10 15:40:10 localhost sshd[21996]: Failed password for userA from 192.168.1.41 port 60982 ssh2

- Sep 10 15:42:12 localhost sshd[6116]: Failed password for userB from 192.168.1.39 port 60982 ssh2

- Sep 10 15:43:15 localhost sshd[1828]: Failed password for userC from 192.168.1.21 port 60982 ssh2

人工分析:需要查看同一臺目標主機的登錄失敗日志,是否在短時間內有多個不同的源IP、不同賬號登錄失敗。

工具分析:集中采集 linux 系統登錄日志,解析關鍵字段:事件類型為登錄,結果是登錄失敗,針對同一個目標系統,在一段時間內失敗超過 3 次即刻觸發告警,能大幅提升賬號風險行為識別效率。

4.單賬號多 IP 登錄

告警發生場景:某賬號已登錄,在未退出的情況下從另一源 IP 地址成功登錄,可能密碼外泄或被破解。

攻擊方式:攻擊者獲取賬戶信息后從多個 IP 地址成功登錄,通過多 IP 干擾溯源取證。

檢測思路:通過多條日志關聯分析,登錄結果成功的賬戶為同一個賬戶,但是源IP不同,即可判定屬于單賬號多IP登錄事件,觸發告警。

日志來源:系統登錄日志

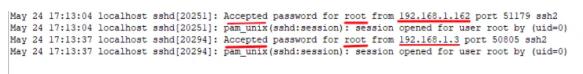

1)Linux 環境登錄日志查看

Linux 用戶登錄日志存放在 /var/log/secure 中,以 CentOS 7 為例,查看 secure.log,看到登錄日志樣例如下:

人工分析:目標主機 192.168.1.161 在 2020-5-24 17: 13 登錄成功的源IP 有兩個:192.168.1.162 和 192.168.1.3,賬戶均為 root,在 192.168.1.162 登錄成功未退出的情況下,源用戶 root 又在 192.168.1.3 成功登錄,屬于單賬號多 IP 登錄,存在賬號密碼外泄的風險。

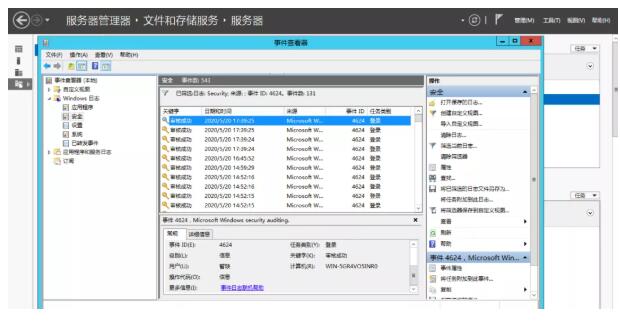

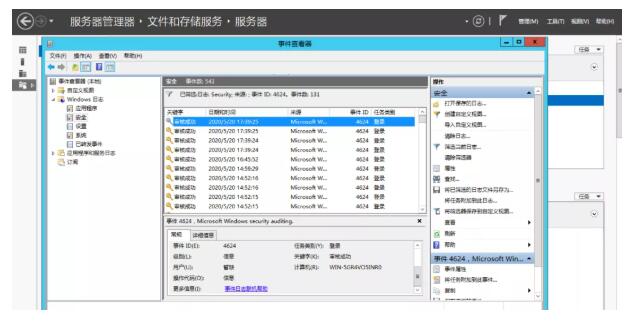

2)Windows 環境登錄日志查看

例如,查看 Windows server 2012 服務器的登錄日志,通過菜單“工具”-“事件管理器”-“Windows日志”-“安全”可以發現登錄日志,原始登錄日志樣例如下:

可以看到事件 ID 為 4624,結果為審核成功,代表登錄成功。

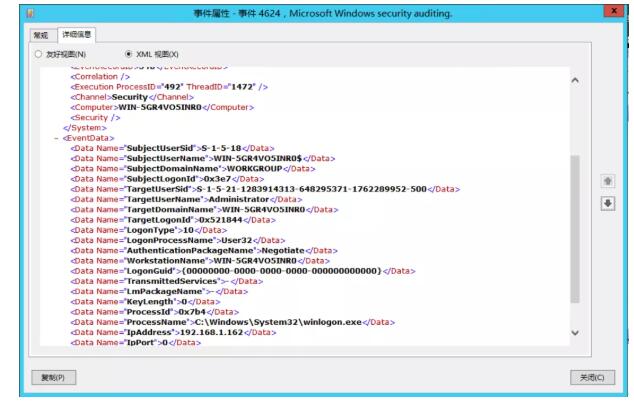

點擊“詳細信息”,選擇“XML”視圖,可以看到詳細的 Windows server 登錄日志關鍵信息,包括登錄類型為 10,表示此次登錄是遠程桌面登錄,非本地登錄或文件共享登錄。

源 IP 為 192.168.1.162。除了 Windows server 2012 本地 IP 192.168.1.127 通過 Administrator 賬號登錄以外,同時還有通過源 IP 192.168.1.162 也是 Adminstrator 賬號的登錄成功記錄。

人工分析:目標主機 192.168.1.127 在 2020-5-20 17: 39 登錄成功的源 IP 有兩個:192.168.1.127 和 192.168.1.162,賬戶均為 Administrator,屬于單賬號多 IP 登錄,存在賬號密碼外泄的風險。

工具分析:通過日志分析工具統一采集系統登錄日志,解析關鍵字段:事件類型為登錄,結果是否登錄成功,設置多維度關聯告警規則觸發單賬號多IP登錄告警,即在登錄成功的前提下,多條日志中源用戶字段相同,源IP不同,表示通過同一賬號不同的源IP登錄系統成功。

5.非上班時間登錄

告警發生場景:員工在非上班時間登錄系統,比如在下班時間 22:00-4:00 登錄系統,這種情況比較危險,極有可能存在不法意圖。

攻擊方式:惡意員工或者黑客獲取員工賬號后,在非上班時間登錄系統。

檢測思路:可以通過人工查看原始日志分析,或者通過日志審計工具解析原始日志,獲取用戶登錄時間字段,命中非上班時間,并且能成功登錄系統就觸發非上班時間登錄告警。

日志來源:系統登錄日志

1)Linux 環境登錄日志查看

Linux 用戶登錄日志存放在 /var/log/secure 中,以 CentOS 7 為例,查看 secure.log,看到登錄日志樣例如下:

- May 8 23:47:09 localhost sshd[1657]: Accepted password for root from 192.168.114.1 port 57115 ssh2

- May 8 13:14:49 localhost sshd[51628]: Failed password for root from 192.168.114.1 port 49237 ssh2

人工分析:根據關鍵字“Accepted”判斷登錄成功,關鍵字“Failed”判斷登錄失敗。根據日志信息里的時間判定是否在非上班時間,如果在非上班時間,且登錄成功,則命中檢測規則,需要進行告警提示用戶當前存在該風險。如果在非上班時間,但登錄失敗的,則沒有命中檢測規則,不需要進行告警。

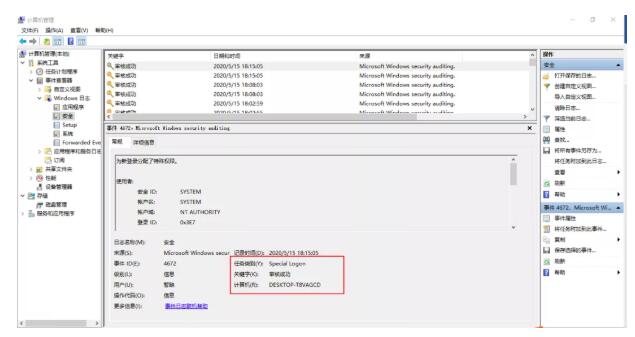

2)Windows 環境登錄日志查看

以 Windows10 為例,在“事件查看器-安全”中查看 Windows10 登錄日志,通過篩選關鍵字“審核成功”可查看登錄成功的日志,篩選關鍵字“審核失敗”可查看登錄失敗的日志。根據系統記錄時間判定是否在非上班時間內。

人工分析:過濾出審核成功的登錄日志,根據日志信息里的時間判定是否在非上班時間,如果在非上班時間登錄成功,則命中檢測規則,需要進行告警提示用戶當前存在該風險。

通過人工分析日志,需要運維人員逐一登錄目標資產收集原始日志,在海量日志場景中效率比較低,而且容易遺漏數據或者延誤,無法在第一時間發現系統安全威脅,有巨大的安全隱患。檢測思路可以復用到日志分析工具中作為告警規則,通過日志分析工具能夠在海量日志場景中基于告警規則即刻識別安全威脅, 解決人工分析痛點。

工具分析:日志分析工具基于日志采集-日志解析-告警觸發-報表展示的標準化流程,采集原始的 linux 和 Windows 登錄日志,根據日志樣例分別建立 linux 和 Windows 登錄日志解析規則,將非結構化的日志信息中有價值的信息解析成關鍵字段,例如將事件類型解析為 login,登錄結果解析為成功或失敗,事件發生時間原樣記錄,定義非上班時間的時間范圍,如果發生時間命中非上班時間范圍,且登錄結果成功,則實時觸發告警展示,通過短信、微信、郵件等方式轉給運維人員及時處理。

6. 繞堡壘機登錄

告警發生場景:目前最主要的威脅來自內部人員,防火墻等安全設備只能防御來自外部的攻擊,內部人員安全管理必須通過堡壘機實現,堡壘機用于運維安全審計,解決多點登錄、分散管理、賬號共享難以定位責任人、人為操作風險不可控等問題,一旦出現繞堡壘機登錄行為,攻擊者非法登錄繞過了堡壘機的審計,存在嚴重的安全威脅。

攻擊方式:攻擊者用非堡壘機IP登錄系統,繞過堡壘機審計。

檢測思路:可以通過人工查看原始日志分析,或者通過日志審計工具解析原始日志,獲取用戶登錄的源IP,登錄結果是否成功,如果登錄成功,且源IP不在堡壘機IP列表中,則觸發繞堡壘機登錄告警。

日志來源:系統登錄日志

1)Linux 環境登錄日志查看

Linux 用戶登錄日志存放在 /var/log/secure 中,查看 secure.log,看到登錄日志樣例如下:

- May 8 09:47:09 localhost sshd[1657]: Accepted password for root from 192.168.114.1 port 57115 ssh2

- May 8 13:14:49 localhost sshd[51628]: Failed password for root from 192.168.114.1 port 49237 ssh2

人工分析:Accepted 代表登錄成功,源 IP 192.168.114.1 不在堡壘機 IP 列表中,則屬于繞堡壘機登錄行為,觸發告警。Failed 代表登錄失敗,可以忽略此條登錄日志,不符合告警觸發條件。

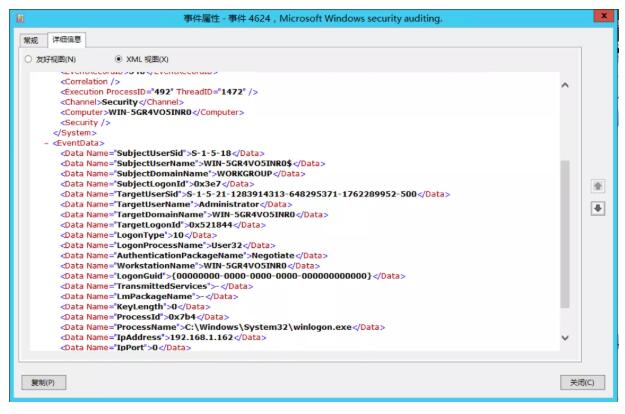

2)Windows 環境登錄日志查看

例如,查看 Windows server 2012 服務器的登錄日志,通過菜單“工具”-“事件管理器”-“Windows 日志”-“安全”可以發現登錄日志,原始登錄日志樣例如下:

可以看到事件 ID 為 4624,結果為審核成功,代表登錄成功。

點擊“詳細信息”,選擇“XML”視圖,可以看到詳細的 Windows server 登錄日志關鍵信息,包括登錄類型為10,表示此次登錄是遠程桌面登錄,非本地登錄或文件共享登錄。源IP為 192.168.1.162。

人工分析:Windows server 登錄日志審核成功的代表登錄成功,通過過濾事件 ID 4624的登錄日志,查看詳細信息中找到源IP 192.168.1.162,發現該 IP 不在堡壘機 IP 列表中,則屬于繞堡壘機登錄行為,觸發告警。

通過人工分析日志,需要運維人員逐一登錄目標資產收集原始日志,尤其是 linux 和Windows 跨平臺的日志無法統一處理,尤其比如 Windows server 登錄日志想要看到源IP,還需要進一步點擊詳情,在海量日志場景中效率非常低。檢測思路可以復用到日志分析工具中作為告警規則,通過日志分析工具能夠在海量日志場景中基于告警規則即刻識別安全威脅,解決人工分析痛點。

工具分析:通過日志分析工具統一采集各種類型資產的登錄日志,快速解析出關鍵信息:登錄結果以及源IP,檢測思路為登錄成功,且源IP不在堡壘機IP列表中,命中規則即刻觸發告警。基于告警可以生成報表展示,方便運維人員及領導實時查看繞行風險趨勢,及時處置,避免風險擴大化。

樣例如下:

- 2020-05-20T17:39:25.486713+08:00 WIN-5GR4VO5INR0 Microsoft-Windows-Security-Auditing 492 - [seci-win-2008 Keywords="-9214364837600034816" EventType="AUDIT_SUCCESS" EventID="4624" ProviderGuid="{54849625-5478-4994-A5BA-3E3B0328C30D}" Version="1" Task="12544" OpcodeValue="0" RecordNumber="540" ThreadID="1472" Channel="Security" Category="登錄" Opcode="信息" SubjectUserSid="S-1-5-18" SubjectUserName="WIN-5GR4VO5INR0$" SubjectDomainName="WORKGROUP" SubjectLogonId="0x3e7" TargetUserSid="S-1-5-21-1283914313-648295371-1762289952-500" TargetUserName="Administrator" TargetDomainName="WIN-5GR4VO5INR0" TargetLogonId="0x521844" LogonType="10" LogonProcessName="User32 " AuthenticationPackageName="Negotiate" WorkstationName="WIN-5GR4VO5INR0" LogonGuid="{00000000-0000-0000-0000-000000000000}" TransmittedServices="-" LmPackageName="-" KeyLength="0" ProcessName="C:\\Windows\\System32\\winlogon.exe" IpAddress="192.168.1.162" IpPort="0" ImpersonationLevel="%%1833" EventReceivedTime="2020-05-20 17:39:26" SourceModuleName="eventlog" SourceModuleType="im_msvistalog"] 事件發生時間=2020-05-20 17:39:25

7.密碼猜測

告警發生場景:攻擊者多次登錄服務器,通過暴力破解密碼、社工獲取密碼線索等方式猜測密碼,登錄失敗多次后登錄成功。

攻擊方式:攻擊者通過暴力破解密碼、社工獲取密碼線索等方式猜測密碼多次。

檢測思路:查看某段時間的登錄日志,多次連續登錄失敗,然后成功登錄系統,表示密碼猜測成功,觸發密碼猜測告警。

日志來源:系統登錄日志

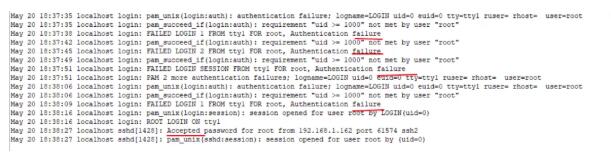

1)Linux 環境登錄日志查看

Linux 用戶登錄日志存放在 /var/log/secure中,以 CentOS 7 為例,查看 secure.log,看到登錄日志樣例如下:

人工分析:發現在 2020-5-20 18:37,有連續登錄失敗日志,密碼錯誤鑒權失敗,在18:38 成功登錄,密碼猜測成功。

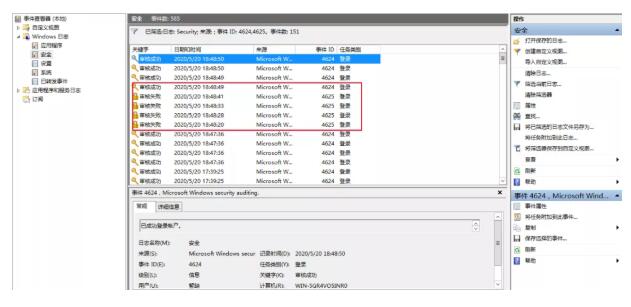

2)Windows 環境登錄日志查看

以 Windows server 2012 為例,查看 Windows server 2012 服務器的登錄日志,通過菜單“工具”-“事件管理器”-“Windows日志”-“安全”可以發現登錄日志,原始登錄日志樣例如下:

人工分析:發現在2020-5-20 18:48出現連續4次登錄失敗(事件ID為4625),然后第5次登錄成功(事件ID為4624),證明密碼猜測成功。

工具分析:通過日志分析工具統一采集各種類型資產的登錄日志,解析出關鍵信息:事件類型是登錄,結果。告警規則設定為多數據源時序關聯告警,在一定時間內登錄失敗次數超過指定閾值后觸發子告警,基于該子告警以及后面登錄成功的日志作為多數據源時序關聯告警的數據源,通過源IP作為關聯字段,滿足子告警中的源IP=登錄成功日志中的源IP,即可觸發密碼猜測告警。

8.高危命令操作

告警發生場景:高危命令操作一般是比較危險的操作,如果攻擊者經攻擊成功,進入了系統,在這種情況下一般要做的事情是清理現場,刪除日志增加一些配置等行為。如Linux高危命令rm –rf,一條命令就可以刪除一個目錄下所有文件,以及整個目錄,這種操作是比較危險的操作。自定義高危命令,記錄用戶操作行為,當用戶有相關定義高危命令操作時,就是一條違規操作。黑客或內部惡意人員通過高危命令惡意篡改或刪除文件或者數據庫表核心數據,造成數據被破壞,直接導致業務異常或癱瘓。

攻擊方式:攻擊者通過針對文件或者數據庫的高危命令操作完成攻擊,例如常用的rm、init、reboot、umount、kill、cp、mv、reset、DELETE、DROP_TABLE、INSERT、UPDATE等命令。

檢測思路:通過查看主機或者數據庫日志,發現用戶操作執行的命令,匹配預定義的高危命令集,如命中則屬于高危命令操作事件。

日志來源:主機日志或數據庫日志

以 Oracle 數據庫日志為例,查看 Oracle 數據庫日志,樣例如下:

- BELONGAPP=||CLIENT_MAC_ADDRESS=||COMMAND=DELETE||CREATED_MONTH=5||CREATED_TIME=2020-05-11 10:24:13||DATABASE_NAME=jxcrm||DATABASE_PORT=2268||DATABASE_TYPE=1||EVENT_LEVEL=||EVENT_PRIORITY=||FULL_SQL=DELETE FROM rpl_table_T WHERE ROWID = 'AAOyrUANsAAA+gxAAA'||FULL_SQL_LOWER=delete from rpl_table_t where rowid = 'aaoyruansaaa+gxaaa'||FULL_TEXT1=DELETE FROM rpl_table_T WHERE ROWID = 'AAOyrUANsAAA+gxAAA'||FULL_TEXT2=||FULL_TEXT3=||GROUP_ID=||GUID=||ID=203610739||LOG_TIME=2020-05-11 10:27:17||OPERATE_NUM=1||ORG_ID_PATH=||OUTCOME=0||REASON=||RESOURCE_CLASS=1||RESOURCE_ID=||RESOURCE_IP=134.240.7.8||RESOURCE_NAME=||RESULT=1||SOURCE_IP=134.224.240.170||SUID=||TABLE_NAME=rpl_table_T||TARGET_ID=||TARGET_IP=130.75.3.6||TARGET_SLAVE=SF_RAOPANLI||USER_PRIMARY=raopl||

- AUDIT_TYPE=2||BELONGAPP=||BELONGAPPCODE=0||COMMAND=INSERT||CREATED_MONTH=5||CREATED_TIME=2020-05-12 14:35:13||DATABASE_NAME=JXIOM||DATABASE_PORT=1521||DATABASE_TYPE=1||EVENT_LEVEL=||EVENT_PRIORITY=||FULL_SQL=insert into BB_UNI_ACCEPT_WAY_T (select * from BB_UNI_ACCEPT_WAY_T@iom2crm )||FULL_SQL_LOWER=insert into bb_uni_accept_way_t (select * from bb_uni_accept_way_t@iom2crm )||FULL_TEXT1=insert into BB_UNI_ACCEPT_WAY_T (select * from BB_UNI_ACCEPT_WAY_T@iom2crm )||FULL_TEXT2=||FULL_TEXT3=||GROUP_ID=||ID=209103545||LOG_TIME=2020-05-12 15:04:52||OPERATE_NUM=1||ORG_ID_PATH=||OUTCOME=0||REASON=||RESOURCE_CLASS=1||RESOURCE_ID=||RESOURCE_IP=134.240.7.7||RESOURCE_NAME=||RESULT=12||SESSION_ID=B23537025ADA46B398CD45A565AB812D||SOURCE_IP=2.0.4.154||TABLE_NAME=BB_UNI_ACCEPT_WAY_T@iom2crm,BB_UNI_ACCEPT_WAY_T||TARGET_ID=||TARGET_IP=134.224.248.22||TARGET_SLAVE=IOM_OWNER_USER||USER_PRIMARY=neusoft_xuyang||

人工分析:通過Oracle原始日志發現,COMMAND=DELETE以及COMMAND=INSERT代表如上兩條Oracle操作日志分別對應DELETE和INSERT操作,屬于高危操作命令,極有可能威脅數據安全,需要及時預警處置。

工具分析:通過日志分析工具預定義高危操作命令集,通過原始日志解析出事件類型,如果是SELECT操作,屬于正常操作,如果符合DELETE、DROP_TABLE、INSERT、UPDATE等高危命令集,則觸發高危命令操作告警。

9.敏感文件訪問

告警發生場景:黑客或內部惡意人員通過訪問數據庫或者系統敏感文件,造成數據泄露。網站管理后臺,數據庫文件,備份文件等都是一些敏感文件,一般不允許對其進行操作。如Linux敏感文件 /etc/passwd 文件,記錄所有用戶的密碼文件,一般是不允許對該文件做修改的。自定義敏感文件,記錄用戶操作行為,當用戶有相關定義敏感文件操作時,就是一條違規操作。根據操作的文件是否是敏感文件,提取用戶對文件的操作,若含有訪問、修改權限、刪除、轉移、重命名等操作,則告警,敏感文件如.conf/.ini/.sys/.dll/ 數據庫敏感表等。

攻擊方式:攻擊者通過提權訪問敏感文件或數據庫中敏感的表,對敏感文件或敏感表進行刪除、修改或轉移等攻擊。

檢測思路:根據操作的文件是否是敏感文件或者操作的數據庫表是否為敏感表名進行檢測。

日志來源:主機日志或數據庫日志

以 Oracle 數據庫日志為例,查看 Oracle 數據庫日志,樣例如下:

- BELONGAPP=||CLIENT_MAC_ADDRESS=||COMMAND=SELECT||CREATED_MONTH=5||CREATED_TIME=2020-05-12 14:40:10||DATABASE_NAME=CRM主機1||DATABASE_PORT=1521||DATABASE_TYPE=1||EVENT_LEVEL=||EVENT_PRIORITY=||FULL_SQL=DELETE FROM woaccept.BS_INFO_TYPE_T WHERE ROWID = 'AAAVbjAASAAAAGmAAK'||FULL_SQL_LOWER=delete from woaccept. BS_INFO_TYPE_T where rowid = 'aaavbjaasaaaagmaak'||FULL_TEXT1=DELETE FROM woaccept. BS_INFO_TYPE_T WHERE ROWID = 'AAAVbjAASAAAAGmAAK'||FULL_TEXT2=||FULL_TEXT3=||GROUP_ID=||GUID=||ID=203874146||LOG_TIME=2020-05-12 10:12:09||OPERATE_NUM=1||ORG_ID_PATH=||OUTCOME=0||REASON=||RESOURCE_CLASS=1||RESOURCE_ID=||RESOURCE_IP=192.168.1.162||RESOURCE_NAME=||RESULT=1||SOURCE_IP=192.168.1.164||SUID=||TABLE_NAME=BS_INFO_TYPE_T||TARGET_ID=||TARGET_IP=134.224.56.14||TARGET_SLAVE=SF_TUYUANWEN||USER_PRIMARY=wangyi||

- BELONGAPP=||CLIENT_MAC_ADDRESS=||COMMAND=UPDATE||CREATED_MONTH=5||CREATED_TIME=2020-05-12 14:40:10||DATABASE_NAME=CRM主機1||DATABASE_PORT=1521||DATABASE_TYPE=1||EVENT_LEVEL=||EVENT_PRIORITY=||FULL_SQL=DELETE FROM woaccept.BT_ACT_SUBPROC WHERE ROWID = 'AAAVbjAASAAAAGmAAK'||FULL_SQL_LOWER=delete from woaccept.BT_ACT_SUBPROC where rowid = 'aaavbjaasaaaagmaak'||FULL_TEXT1=DELETE FROM woaccept.BT_ACT_SUBPROC WHERE ROWID = 'AAAVbjAASAAAAGmAAK'||FULL_TEXT2=||FULL_TEXT3=||GROUP_ID=||GUID=||ID=203874146||LOG_TIME=2020-05-12 10:12:09||OPERATE_NUM=1||ORG_ID_PATH=||OUTCOME=0||REASON=||RESOURCE_CLASS=1||RESOURCE_ID=||RESOURCE_IP=192.168.1.162||RESOURCE_NAME=||RESULT=1||SOURCE_IP=192.168.1.164||SUID=||TABLE_NAME=BT_ACT_SUBPROC||TARGET_ID=||TARGET_IP=134.224.56.14||TARGET_SLAVE=SF_TUYUANWEN||USER_PRIMARY=tuyw3||

人工分析:通過 Oracle 原始日志發現,DATABASE_NAME=CRM主機1,TABLE_NAME=BS_INFO_TYPE_T 以及 TABLE_NAME=BT_ACT_SUBPROC,COMMAND=SELECT以及COMMAND=UPDATE 代表如上兩條 Oracle 操作日志分別訪問以及更新了數據庫CRM主機1中的兩張敏感表BS_INFO_TYPE_T及BT_ACT_SUBPROC,極有可能導致敏感數據外泄或篡改,需要及時預警處置。

工具分析:通過日志分析工具預定義敏感數據庫及敏感表,通過原始日志解析出數據庫名及數據庫表名,同時對操作類型甄別(INSERT,UPDATE,DELETE,DROP_TABLE的操作作為重點專注對象),如果數據庫名及數據庫表名屬于預定義的敏感數據庫及敏感表集,則觸發敏感文件訪問告警。

三、總結

以上介紹了目前常用的賬號安全威脅檢測手段,包括:基于異常賬號(黑名單賬號,失效賬號)的檢測,基于賬號異常行為(繞行登錄,單賬號多IP登錄,非上班時間登錄,高危操作和敏感文件訪問)的檢測等。

通過這些檢測手段,再輔以工具,能及時發現賬號的異常操作行為,從而避免安全威脅進一步擴大化,有效降低安全損失。