Chrome瀏覽器再受攻擊——零日漏洞再次現世!

讀者們請注意,如果你在Windows、Mac或Linux電腦上使用谷歌Chrome瀏覽器,你需要立即將你的網頁瀏覽軟件升級到早些時候發布的最新版本。

谷歌今天發布了Chrome 86.0.4240.111版本,修補了幾個安全性高的問題,包括一個零日漏洞,該漏洞被攻擊者肆意利用來劫持目標計算機。

被追蹤到的漏洞名為CVE-2020-15999,它是一種內存破壞漏洞,在Freetype中被稱為堆緩沖區溢出。Freetype是一種流行的開源軟件開發庫,用于呈現字體,與Chrome一起打包。

該漏洞是谷歌Project Zero的安全研究員Sergei Glazunov于10月19日發現并報告的,由于該漏洞正在被填補,因此有七天的公開披露期。

Glazunov也立即向FreeType開發者報告了零日漏洞,他們隨后在10月20日發布了一個緊急補丁來解決這個問題,與此同時發布了FreeType 2.10.4。

沒有透露技術細節的漏洞,谷歌的技術主管本·霍克斯在推特上警告說,雖然團隊只發現了好看針對Chrome用戶,但是使用FreeType的其他項目也同樣很脆弱,建議部署修復在2.10.4 FreeType前的版本。

“雖然我們只看到了針對Chrome的漏洞利用,但其他freetype用戶應采用此處討論的修復程序:savannah.nongnu.org/bugs/?59308——這個補丁也在今天的穩定版本FreeType 2.10.4中,”Hawkes寫道。

根據Glazunov透露的細節,這個漏洞存在于FreeType的“Load_SBit_Png”函數中,該函數處理嵌入到字體中的PNG圖像。攻擊者可以利用它來執行任意代碼,只要使用帶有嵌入PNG圖像的特定字體即可。

問題是libpng使用原始的32位值,這些值保存在' png_struct '中。因此,如果原始的寬度或高度大于65535,分配的緩沖區將不能適應位圖,”Glazunov解釋說。

Glazunov還發布了一個帶有概念驗證利用的字體文件。

谷歌發布了Chrome 86.0.4240.111作為Chrome的“穩定”版本,該版本對所有用戶開放,而不僅僅是對早期用戶開放。谷歌表示,該公司已經意識到“cve - 320 -15999存在漏洞”的報道,但沒有透露主動攻擊的進一步細節。

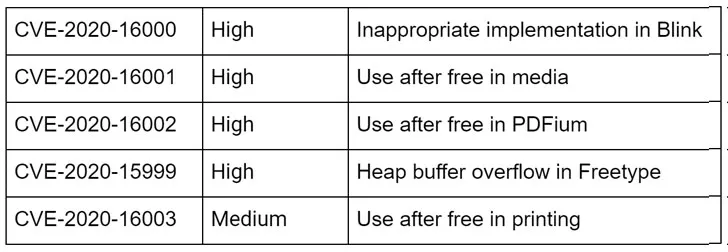

除零日漏洞外,Google還修補了Chrome最新更新中的其他四個漏洞,其中三個是高風險漏洞——點擊過程中產生的執行錯誤,Chrome媒體中使用免費錯誤,pdf免費使用錯誤以及瀏覽器打印功能中使用錯誤后的中等風險。

雖然Chrome瀏覽器會自動通知用戶最新的可用版本,Chrome 用戶可通過瀏覽器內置的更新功能(菜單 -> 幫助 -> 關于),升級到最新的 86.0.4240.111 版本。