Chrome、Edge零日漏洞“泄漏”引發(fā)恐慌

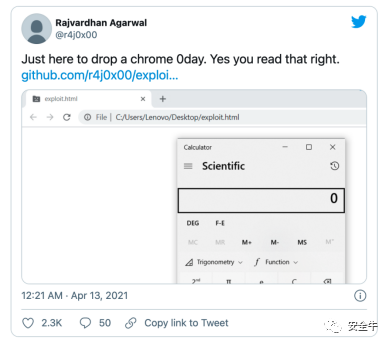

4月13日,安全研究人員Rajvardhan Agarwal在Twitter上“不小心”發(fā)布了一個(gè)有效的Chromium(Chrome的開(kāi)源代碼項(xiàng)目,微軟的Edge也基于該項(xiàng)目)概念驗(yàn)證(PoC)零日漏洞,該漏洞是基于Chromium的瀏覽器中V8 JavaScript引擎的遠(yuǎn)程代碼執(zhí)行漏洞,漏洞嚴(yán)重性評(píng)分高達(dá)9.8。

雖然Agarwal意識(shí)到問(wèn)題嚴(yán)重性后立刻刪除了推文(上圖),但是該漏洞的披露依然引發(fā)了全球安全人士的恐慌,因?yàn)槟壳暗腃hrome和Edge瀏覽器都未修復(fù)該漏洞。

雖然Agarwal指出該漏洞已在V8 JavaScript引擎的最新版本中修復(fù),但尚不清楚Google何時(shí)推出修復(fù)的Google Chrome版本(預(yù)計(jì)是本周三)。

在基于Chromium的瀏覽器中加載PoC HTML文件及其相應(yīng)的JavaScript文件時(shí),它將利用此漏洞啟動(dòng)Windows計(jì)算器(calc.exe)程序。

零日漏洞通常是開(kāi)發(fā)人員的噩夢(mèng),但好消息是Agarwal披露的零日漏洞目前無(wú)法逃脫瀏覽器的沙箱。Chrome沙箱是瀏覽器的安全邊界,可防止遠(yuǎn)程執(zhí)行代碼漏洞在主機(jī)上啟動(dòng)程序。

要想使Agarwal的零時(shí)RCE漏洞發(fā)揮作用,還需要同時(shí)利用另一個(gè)漏洞,幫助前者逃脫Chromium沙箱。

據(jù)悉,該漏洞與Dataflow Security的Bruno Keith和Niklas Baumstark在剛結(jié)束的Pwn2Own 2021大會(huì)上使用的漏洞相同,研究人員在該漏洞中利用了Google Chrome和Microsoft Edge。

預(yù)計(jì)Google將在本周三發(fā)布Chrome 90穩(wěn)定版本,全球的安全團(tuán)隊(duì)都需要留意這個(gè)即將發(fā)布的版本是否包含針對(duì)上述RCE零日漏洞的修復(fù)程序。

【本文是51CTO專欄作者“安全牛”的原創(chuàng)文章,轉(zhuǎn)載請(qǐng)通過(guò)安全牛(微信公眾號(hào)id:gooann-sectv)獲取授權(quán)】