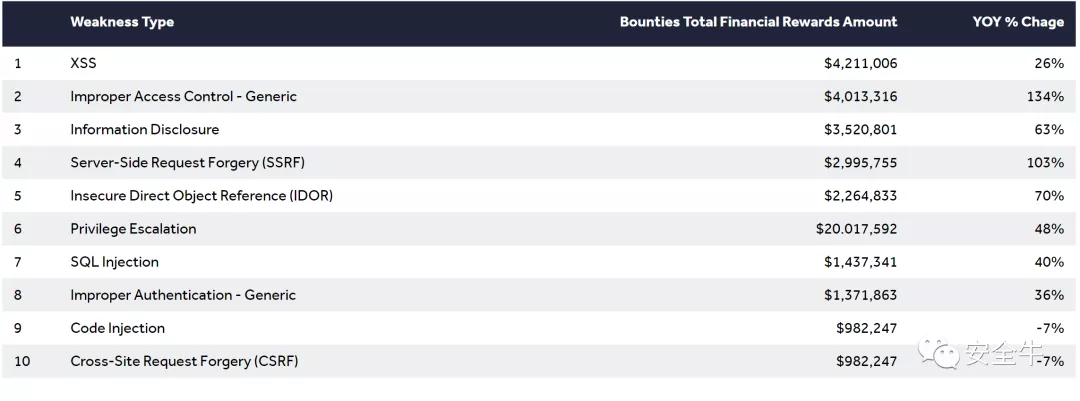

2020年賞金最高的十大漏洞類型

根據HackerOne周四發布的十大漏洞列表,跨站點腳本(XSS)仍然是影響力最大的漏洞,因此該漏洞在2020年連續第二年為白帽子黑客獲得了最高的回報——2020年為黑客贏得了420萬美元的漏洞賞金,比2019年增長了26%。

以下是2020年支付賞金最高的十大漏洞列表:

HackerOne維護著一個黑客發現的200,000個漏洞的數據庫,根據該網站的數據,企業今年總共向白帽黑客支付了2350萬美元的漏洞賞金,以解決所有這些漏洞。

除了排名第一的XSS,2020年最具影響力和賞金最高的十大漏洞類型還包括:不當訪問控制、信息泄露、服務器端偽造請求(SSRF)、不安全的直接對象引用(IDOR)、特權升級、SQL注入、不正確的身份驗證、代碼注入和跨站點請求偽造(CSRF)。

根據HackOne的報告,2020年漏洞管理領域呈現五大趨勢:

1. 組織正在使用創新工具來減少XSS

XSS漏洞非常普遍,很難消除,即使對于具有最成熟的應用程序安全性的組織而言。XSS漏洞通常嵌入在可影響生產管道的代碼中,占所有報告漏洞的18%,但平均賞金僅為501美元。這意味著組織正在以非常低廉的價格緩解這種常見的漏洞。

2. 不當的訪問控制和信息披露越來越普遍

不當訪問控制賞金同比增長134%,達到400萬美元以上。信息披露緊隨其后,同比增長63%。

兩種方法都公開了潛在的敏感數據,例如個人身份信息。如果敏感的客戶或內部信息因配置錯誤的權限而泄漏,將是災難性的。

這些漏洞非常普遍,因為使用自動化工具幾乎無法檢測到它們。黑客驅動的安全服務提供了一種相對便宜且極其有效的方法來緩解這些漏洞。

3. SSRF顯示了云遷移的風險

SSRF(服務器端請求偽造)漏洞可被利用與外部第三方系統建立連接,發起惡意攻擊并導致潛在的法律責任和聲譽損失。

以前,SSRF漏洞不算嚴重,因為它們只允許內部網絡掃描,有時還可以訪問內部管理面板。但是,在數字化轉型的時代,云架構和不受保護的元數據端點的出現使這些漏洞變得越來越危險。

4. SQL注入逐年下降

在過去的幾年中,SQL注入是最常見的漏洞類型之一。但是,最新的數據表明,該漏洞的數量正逐年下降。

隨著現代安全框架和方法的普及,該漏洞已經過氣。當組織不監視哪些應用程序映射到數據庫及其接口方式時,往往會發生SQL注入。通過向左轉移安全性,組織可以利用黑客和其他方法來主動監視攻擊面并防止錯誤輸入代碼。

5. 查找常見漏洞類型并不昂貴

在十大累積賞金最高漏洞類型中,只有不當訪問控制服務器端請求偽造(SSRF)和信息披露發現是平均賞金獎勵增加了10%以上。其他的平均值下降或幾乎持平。

與傳統的安全工具和方法不同,傳統的安全工具和方法隨著目標的改變和攻擊面的擴大而變得更加昂貴和繁瑣,而隨著時間的推移,由黑客驅動的安全性實際上更具成本效益。對于黑客來說,防止不良行為者利用最常見的錯誤變得越來越便宜。

攻擊者使用XSS漏洞來控制在線用戶的帳戶并竊取個人信息,例如密碼,銀行帳號,信用卡信息,個人身份信息(PII),社會安全號碼等。據HackerOne稱,盡管它們占所有報告的漏洞的18%,但實際上白帽黑客因發現這些漏洞而獲得的平均賞金并不高。

研究人員指出,針對XSS漏洞的賞金獎勵約為501美元,遠低于針對關鍵漏洞的3,650美元的平均獎勵,這使組織可以廉價地緩解常見的XSS漏洞。

確實,研究人員發現,漏洞越常見,發現和緩解該漏洞的酬勞就越少,組織付出的酬勞就越少。

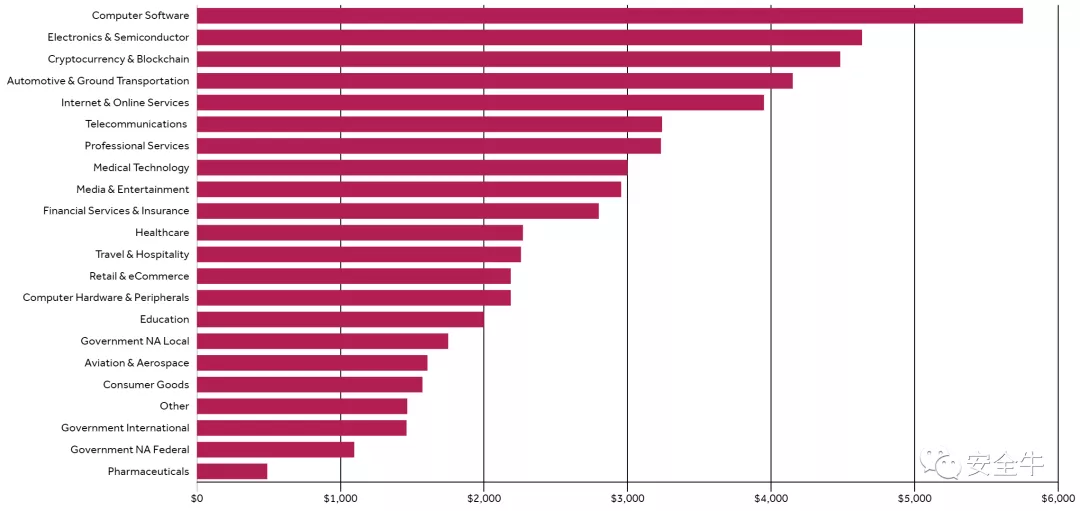

下圖為不同行業的平均漏洞賞金對比(平均賞金最高的TOP5行業分別是計算機軟件、電子與半導體、加密貨幣與區塊鏈、汽車與交通、互聯網與在線服務):

HackerOne產品管理高級總監Miju Han指出:“尋找常見漏洞類型并不昂貴,”他指出,TOP10列表中的漏洞中只有三個——不當訪問控制、服務器端請求偽造(SSRF)和信息泄露,平均賞金在一年中增加了10%以上。

這表明,相比采購和實施“傳統安全工具和方法”,雇傭白帽黑客來嗅探漏洞成本上更有優勢。因為傳統的安全工具和方法隨著防御目標的改變和攻擊面的擴大而變得越來越昂貴和繁瑣。

自動化無法取代白帽黑客

在2020年的十大賞金漏洞榜單中,不當訪問控制從第9位上升至第2位,而一直穩居第3位的信息披露在漏洞賞金市場上變得更加有價值。

不當訪問控制的獎勵比去年同期增長了134%,略高于400萬美元,而信息泄露的賞金則比去年同期增長了63%。

研究人員說,由于訪問控制設計決策必須由人而不是技術來決定,因此出錯的可能性很高。他們說,使用自動工具幾乎也無法檢測到這些漏洞,這凸顯了白帽黑客在這個領域的價值。

確實,即使是那些不愿意提高產品安全透明度的大型科技公司,也開始對獎勵白帽黑客的想法產生興趣。例如過去12個月中,蘋果公司Zoom和TikTok都推出了公開的漏洞賞金計劃。

【本文是51CTO專欄作者“安全牛”的原創文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】