新式水坑攻擊——利用瀏覽器錯誤,悄悄安裝后門!

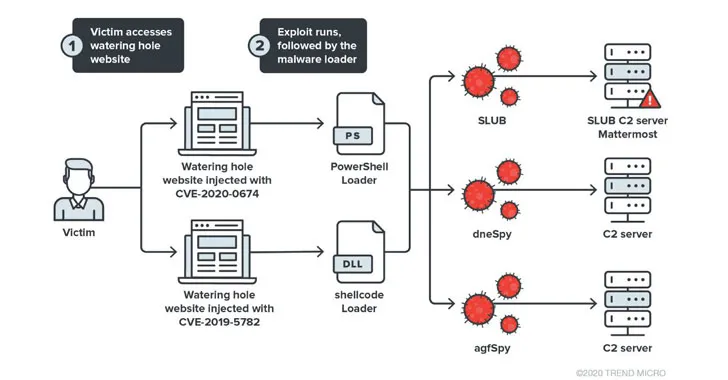

網絡安全研究人員披露了關于水坑攻擊的細節,該攻擊利用谷歌瀏覽器和IE瀏覽器的漏洞,部署惡意軟件進行間諜活動。

這一攻擊使用了SLUB(即SLack和githUB)惡意軟件和兩個新的后門——dneSpy和agfSpy——來竊取系統信息,并獲得對受損機器的額外控制。

據這家網絡安全公司說,這些攻擊發生在3月、5月和9月。

水坑攻擊通過破壞一個精心挑選的網站,插入漏洞,獲得訪問受害者的設備并讓它感染惡意軟件,從而危及目標企業。

據稱,“地球Kitsune行動”已將間諜軟件樣本部署在與朝鮮有關的網站上,盡管來自韓國IP地址的用戶被禁止訪問這些網站。

多樣化的攻擊行為

盡管此前涉及SLUB的操作是利用GitHub存儲平臺將惡意代碼片段下載到Windows系統,并將執行結果發布到攻擊者控制的私人Slack渠道上,但最新的惡意軟件攻擊的目標是Mattermost,一個類似slacko的開源協作消息傳遞系統。

進行了安全試驗的趨勢科技團隊表示:“這次行動非常多樣化,向受害者機器部署了大量樣本,并在行動中使用了多個命令和控制(C&C)服務器。”“總的來說,我們發現該活動使用了5臺C&C服務器,7個樣本,并利用了4個'N日漏洞'。”

該攻擊者利用一個已經修補過的Chrome漏洞(CVE-2019-5782),通過一個特別制作的HTML頁面,允許攻擊者在沙箱中執行任意代碼。

另外,Internet Explorer (CVE-2020-0674)中的一個漏洞也被用來通過被攻擊的網站傳遞惡意軟件。

這次的改變是使用Mattermost服務器來跟蹤跨多臺受感染計算機的部署,此外還為每臺計算機創建了一個單獨的通道,以從受感染的主機檢索收集的信息。

另外兩個后門dneSpy和agfSpy,前者被設計用來收集系統信息、捕獲屏幕截圖、下載和執行從C&C服務器接收到的惡意命令,其結果被壓縮、加密并傳輸到黑客的服務器。

dneSpy的對等物agfSpy帶有自己的C&C服務器機制,它使用該機制來獲取shell命令并將執行結果發送回去。它的主要特性包括枚舉目錄和列表、上傳、下載和執行文件的功能。

研究人員總結道:“地球Kitsune行動是復雜而多產的,這要歸因于它使用的各種組件并讓它們彼此狼狽為奸。利用新型的攻擊方式和組合套路,避免被系統安全產品規避。”

從瀏覽器的開發shell代碼到agfSpy,這些元素都是自定義編碼。這個組織今年非常活躍,安全團隊預測他們將在下一段時間內,還會繼續有騷操作。”