云防火墻進化論

產品需求

在安全運營數智化的今天,越來越多的新基建項目要求使用云原生的安全解決方案,同時,新基建有兩個發展方向,激進一些的解決方案是直接在公有云上構建多云場景,完全使用云原生的解決方案;保守一些的解決方案通過x-stack專有云形式對用戶輸出。但是無論哪種解決方案,防火墻將幫助企業構建云上網絡邊界安全防護能力的需求也依然沒有改變,只是形式發生了變化。

針對不同用戶的業務場景,對防火墻的需求也有所不同,針對大型的企業集團公司的使用場景、金融云場景以及公有云中小企業用戶,其業務安全訴求強度不盡相同。

- 降低互聯網暴露、內網非法下載、挖礦外聯等風險,我們需要非法外聯安全管控功能

- 暴露在互聯網上的服務,有新增0day漏洞時候,需要虛擬補丁防護,做到業務0中斷。

- 等保合規的業務需求,需要滿足安全區域邊界要求,以及日志保存180天的強監管需求。

- 當然在易用性方面也需要改變過濾規則的設置和配置十分復雜,配置困難的難題,通過機器學習等方法幫助用戶快速、準確的設置防火墻策略。

技術迭代

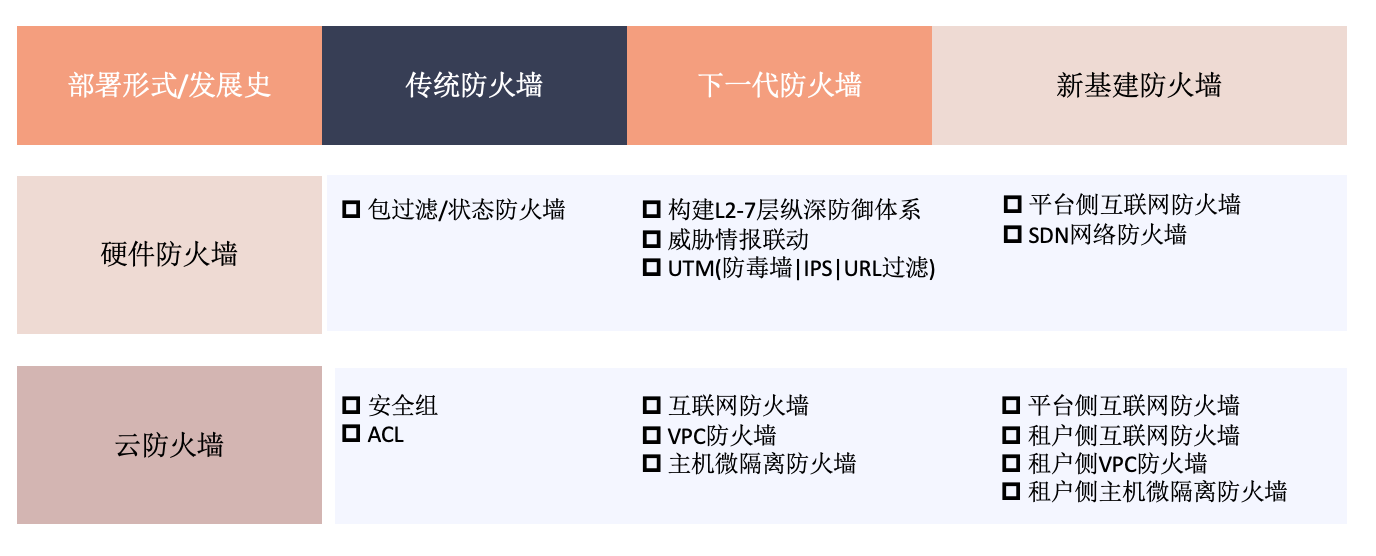

大致按照部署形式,技術變革里程碑給防火墻技術發展史做了一下分類:

1. 在傳統防火墻階段,主要介紹一下安全組、傳統包過濾和狀態防火墻、以及Web防火墻的區別。

(1) 傳統防火墻vs安全組

其實傳統的防火墻就是通過傳統路由表ACL過濾+TCP狀態監控,可以處理IP地址、TCP欺騙等攻擊。設置阻斷策略。

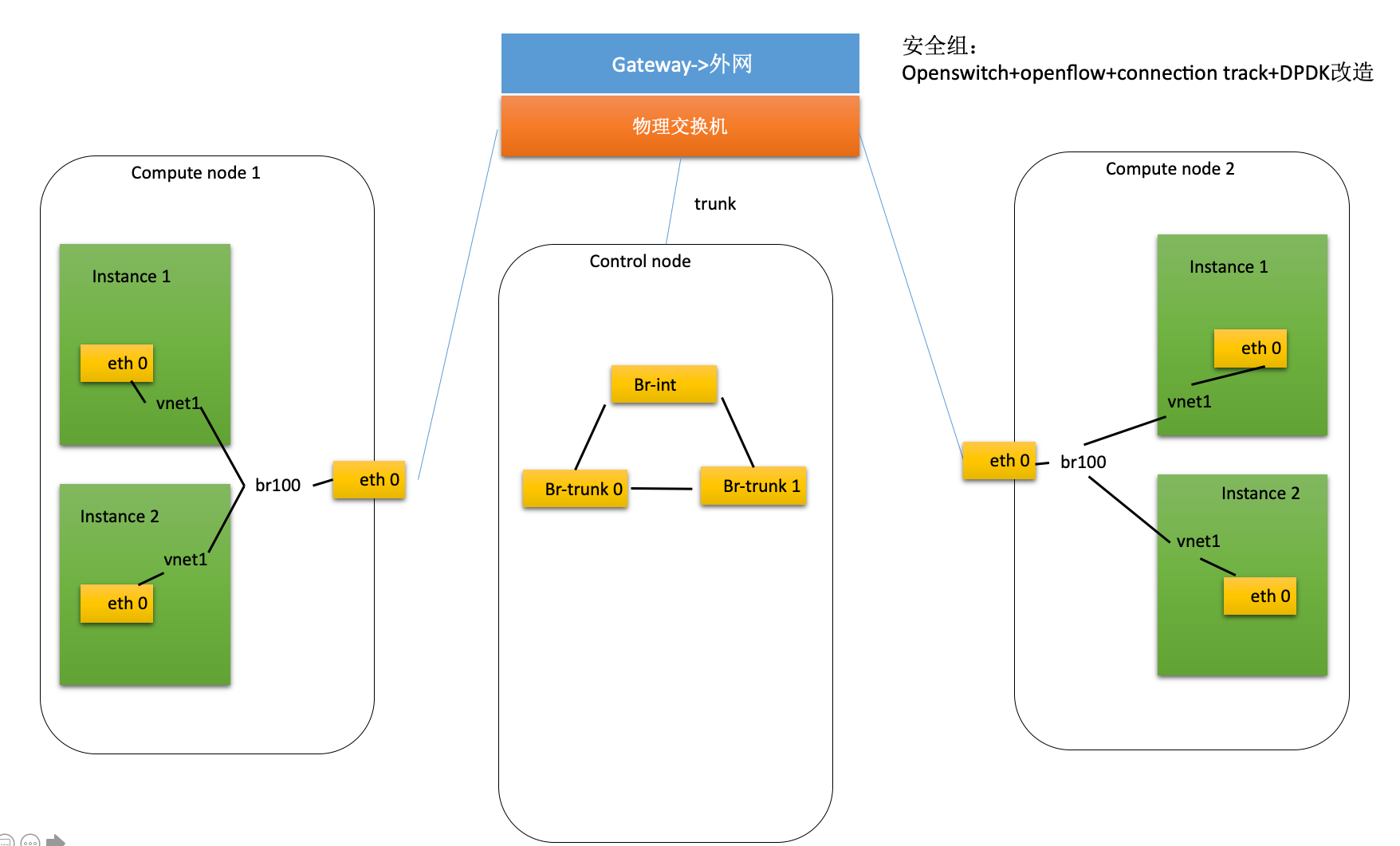

安全組,是在虛擬網絡中,把這種傳統防火墻的能力做層分布式部署方式,通過控制節點和計算節點把不同的云主機實例劃分到一個安全組,實現安全域的管控。

當然為了提升效率會做DPDK改造。

(2) 云防火墻vs Web應用防火墻

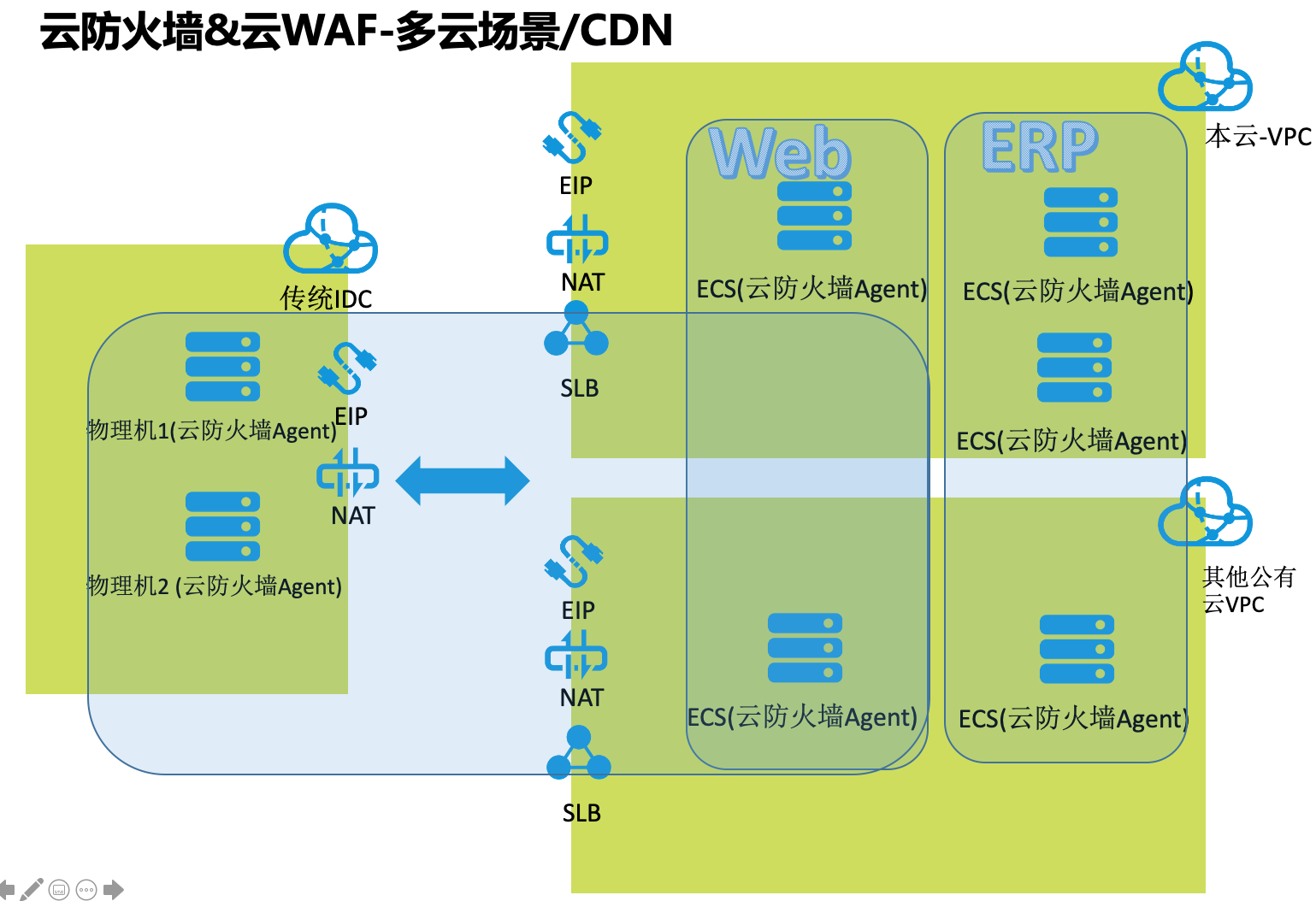

云防火墻產品定位:多云場景環境下的SaaS化4層狀態防火墻,可統一管理互聯網到業務的訪問控制策略(南北向)和業務與業務之間的微隔離策略(東西向),支持全網流量可視和業務間訪問關系可視。使用場景:多云場景統一防火墻策略管控、CDN、等保安全域劃分。

Web應用防火墻產品定位:客戶端到源站服務器南北向的流量,主要針對七層http協議。waf對APP或網頁的業務請求流量進行惡意特征識別和防護,保護業務安全和核心數據安全。使用場景:Web應用安全防護。

2. 下一代防火墻階段,云原生vs UTM

傳統硬件防火墻,下一代防火墻里程碑進步主要要體現在可以對協議內部的數據做深度包檢測(DPI),比如:能線速提取,數據包的內容,URL,包含攜帶的文件,這樣就可以集成更強大的安全檢測能力,可以對接IDPS能力;威脅情報;URL過濾;防毒墻等。當然這是伴隨著NP架構升級到x86硬件能力提升的結果。

在這個階段,云防火墻也得到不斷的進化,這部分突出的技術就是在云主機層面使用微隔離技術。也是得益于云計算技術在虛擬化層面的性能提升。

3. 新基建防火墻發展階段

這個階段,主要是集成平臺側和租戶側的統一管理。當然在這部分我更看好云防火墻發展態勢,雖然傳統硬件防火墻也在不斷使用自己SDN技術做虛擬化防火墻,但是要說誰更懂網絡虛擬化,那當然是公有云了,絕對不是獨立的第三方安全廠商。所以云原生防火墻是最終一統形式。

當然,在此發展階段還需要向硬件部署的下一代防火墻學習,要完善自己的DPI功能

- 實時發現新增對外服務暴露的端口,聯動掃描器,幫助用戶收斂25%+的網絡風險暴露面

- 實時入侵防護,對內部外聯IP與威脅情報聯動,一旦發現惡意連接挖礦地址、失陷主機,要及時告警和阻斷。

- 與IPS聯動,及時發現CVE掃描,特別是0day攻擊,用戶自定義策略阻斷。

- 訪問日志審計留存,安全合規要求。

展望

在安全運營大行其道的時代,云防火墻是你的剛性安全需求;在選型的階段,也建議多用云原生。