VoltPillager:針對(duì)Intel SGX的下一代欠電壓攻擊

此前 Plundervolt等同類工作表明,欠電壓攻擊可能破壞 Intel SGX 的安全保護(hù)。隨后,Intel 在 2019 年末通過(guò)微碼更新和 BIOS 更新來(lái)修復(fù)此漏洞。

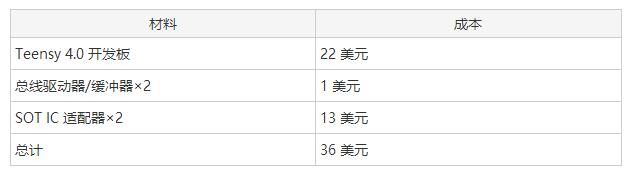

與 Plundervolt 基于軟件的實(shí)現(xiàn)不同。如今,伯明翰大學(xué)的研究人員通過(guò)制造成本為 30 美元的硬件設(shè)備來(lái)控制 CPU 的電壓,成功攻陷了 SGX 的安全防護(hù)。

VoltPillager 可以用于控制 CPU 的電壓,可以避開(kāi) Intel 的軟件解決方案,該攻擊需要對(duì)計(jì)算機(jī)硬件的物理訪問(wèn)。這項(xiàng)研究利用了一個(gè)單獨(dú)的電壓調(diào)節(jié)器芯片來(lái)控制 CPU 的電壓,VoltPillager 連接到這個(gè)不受保護(hù)的接口并精確控制電壓。伯明翰大學(xué)的研究表明,這種硬件欠電壓攻擊可以實(shí)現(xiàn)與 Plundervolt 相同(甚至更多)的功能。

伯明翰大學(xué)計(jì)算機(jī)安全博士學(xué)位的學(xué)生 Zitai Chen 表示:“這個(gè)漏洞使攻擊者(如果他們控制了硬件)可以破壞 SGX 的安全性。也許現(xiàn)在是時(shí)候重新考慮 SGX 的威脅模型了。它真的可以抵御內(nèi)部惡意人員或從云服務(wù)提供商側(cè)的攻擊嗎?”

VoltPillager 將在 Usenix Security 2021 會(huì)議上發(fā)表。該研究部分由工程與物理科學(xué)研究委員會(huì)(EPSRC),歐盟的 Horizon 2020 研究與創(chuàng)新計(jì)劃以及 Paul and Yuanbi Ramsay 捐贈(zèng)基金資助。

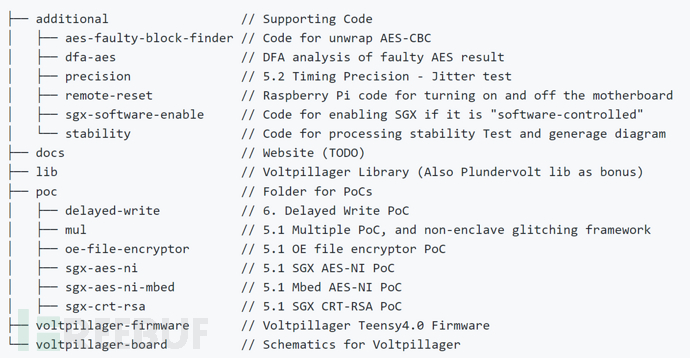

所有源碼與 PoC 代碼都可以在 GitHub 倉(cāng)庫(kù)中找到。

參考來(lái)源: