Magecart誤將被黑商店的列表泄露了

被網絡攻擊組織入侵的數十家在線商店的列表被無意中泄露,泄露者是一個被用于在受攻擊的電子商務網站上部署隱形遠程訪問木馬(RAT)的dropper。

威脅者使用此RAT來保持持續地獲得對被黑在線商店服務器的訪問權限。

一旦他們連接到商店,攻擊者就會部署信用卡skimmer腳本,這些腳本會在數字skimming攻擊(也稱為Magecart)中竊取和過濾客戶的個人和財務數據。

網上商店服務器中的Sleepy rats

安全公司Sansec的研究人員致力于保護電子商務商店免受Web skimming攻擊的侵害。該公司表示,該惡意軟件在PHP-based的惡意軟件dropper的幫助下,以64位ELF可執行文件的形式發送。

為了逃避檢測和妨礙分析,未命名的RAT會偽裝成DNS或SSH服務器daemon,這樣它在服務器的進程列表中就不會非常顯眼。

該惡意軟件也幾乎全天都處于睡眠模式,每天凌晨7點才會運行一次,以連接到其命令和控制服務器并請求命令。

Sansec從幾臺受攻擊的服務器中收集的RAT樣本已經由針對Ubuntu和Red Hat Linux的這些攻擊背后的攻擊者進行了匯編。

Sansec在今天早些時候發布的一份報告中說:“這可能表明有多個人參與了這場攻擊。”

“或者,也可能是因為RAT源代碼是公開可用的,并且有可能在暗網市場上出售。”

RAT dropper泄露了列表

盡管他們使用了非常先進的RAT惡意軟件作為被黑客入侵的電子商務服務器的后門程序,但Magecart團伙還是犯了一個很低級的錯誤,即dropper代碼中誤加了一個被黑客入侵的在線商店的列表。

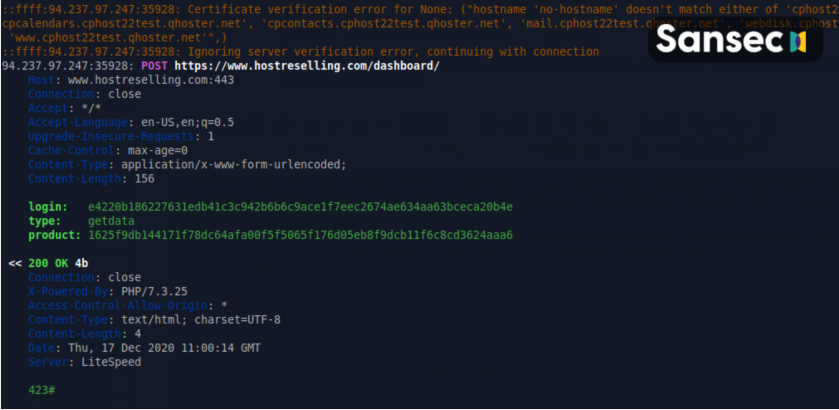

Sansec劫持了攻擊者的RAT dropper并發現,除了用于解析多個Magecart腳本部署設置的常用惡意代碼之外,它還包含41個被攻擊商店的列表。

這或許是因為,dropper是由一個對PHP不太熟悉的人編寫的,因為它“使用共享內存塊,這在PHP中很少使用,反而在C程序中更常見”。

Sansec還聯系了Magecart惡意軟件dropper代碼中包含的在線商店,并告訴他們服務器已被攻擊。

在過去的幾個月中,Sansec研究人員發現了多個使用更新的策略來保持持續性攻擊和逃避檢測的Magecart skimmer和惡意軟件樣本。

有一個在三個不同的商店中都發現的信用卡竊取腳本,在BleepingComputer上周報告了這一消息時,該腳本仍在使用CSS代碼隱藏在被黑客攻擊的網站上,它躲避了自動安全掃描程序或手動安全代碼審核等傳統方法的檢查。

他們最近還發現了能夠偽裝成SVG社交媒體按鈕的網絡skimming惡意軟件,以及一個幾乎不可能消滅的帶有持久后門的信用卡竊取者。

本文翻譯自:https://www.bleepingcomputer.com/news/security/stealthy-magecart-malware-mistakenly-leaks-list-of-hacked-stores/如若轉載,請注明原文地址。