FireEye被黑客組織入侵,“核武”泄露

全球最大的網(wǎng)絡(luò)安全公司之一FireEye(火眼)昨天披露遭遇黑客入侵,黑客成功竊取了FireEye滲透測試客戶網(wǎng)絡(luò)的黑客工具。

FireEye是一家全球知名的網(wǎng)絡(luò)安全公司,成立于2004年,總部位于加利福尼亞州的米爾皮塔斯。它在103個國家/地區(qū)擁有超過8,500多家客戶,全球員工超過3200多名。作為一家公開上市的美國網(wǎng)絡(luò)安全公司,F(xiàn)ireEye提供用于應(yīng)對高級網(wǎng)絡(luò)威脅的自動威脅取證及動態(tài)惡意軟件防護服務(wù),如高級持續(xù)性威脅(APT)和魚叉式網(wǎng)絡(luò)釣魚。

FireEye也是第一家由美國國土安全部頒發(fā)認證的網(wǎng)絡(luò)安全公司,擁有大量美國關(guān)鍵基礎(chǔ)設(shè)施和政府部門客戶。

在昨天的新聞發(fā)布中,F(xiàn)ireEye首席執(zhí)行官Kevin Mandia表示,攻擊者還搜索了與該公司某些政府客戶有關(guān)的信息。

作為APT高級威脅防御的領(lǐng)軍企業(yè),F(xiàn)ireEye此次被APT黑客組織入侵,對于拜登正在打造的美國國家網(wǎng)絡(luò)空間安全新戰(zhàn)略以及全球網(wǎng)絡(luò)安全行業(yè)都產(chǎn)生了不小的震動。

“核武泄露”

據(jù)悉,黑客竊取的RedEye客戶評估工具是FireEye公司的武器庫中,用來(滲透)測試和評估客戶安全性,可模仿許多黑客工具的“大殺器”。

Mandia指出:“在迄今為止的調(diào)查中,我們發(fā)現(xiàn)攻擊者主要針對并訪問了某些Red Team評估工具,這些工具用于測試客戶的安全性。”

“(失竊)工具不包含零日漏洞利用。與我們保護社區(qū)的目標一致,我們正在積極發(fā)布方法和手段來檢測盜用的Red Team工具的使用。”

FireEye在其公司博客的文章中說:被盜工具數(shù)量大、范圍廣,從用于自動化偵查的簡單腳本到類似于CobaltStrike和Metasploit等公開可用技術(shù)的整個框架”。

但是,其中許多工具已經(jīng)被安全社區(qū)廣泛采用,或者作為FireEye CommandoVM開源虛擬機的一部分進行了分發(fā)。

根據(jù)事件發(fā)生以來收集的信息,尚未發(fā)現(xiàn)有人在野外使用被盜Red Team工具,并且FireEye已采取措施以防止這些工具將來被用于實施攻擊,F(xiàn)ireEye表示:

- 我們已經(jīng)準備了對策,可以檢測或阻止使用被盜的Red Team工具。

- 我們在安全產(chǎn)品中實施了對策。

- 我們正在與安全社區(qū)的同事共享這些對策,以便他們可以更新其安全工具。

- 我們正在GitHub上公開提供對策。

- 當Red Team工具公開或直接與我們的安全合作伙伴一起使用時,我們將繼續(xù)共享和完善對Red Team工具的其他緩解措施。

FireEye在其GitHub賬戶上共享了危害指標(IOC)和反措施(https://github.com/fireeye/red_team_tool_countermeasures)。FireEye提供的GitHub存儲庫包含Snort和Yara規(guī)則的列表,這些數(shù)據(jù)將幫助其他公司檢測黑客是否使用了FireEye的任何被盜工具來破壞其網(wǎng)絡(luò)。

國家黑客,有備而來?

FireEye首席執(zhí)行官兼董事會主席Kevin Mandia在提交給SEC的文件中說:“最近,我們受到了APT組織的攻擊,其紀律、操作安全和技術(shù)使我們相信這是國家資助的攻擊。”

“基于我25年的網(wǎng)絡(luò)安全經(jīng)驗和對事件的響應(yīng),我得出結(jié)論,我們目睹了一個擁有一流進攻能力的國家的襲擊。”

“這種攻擊不同于多年來我們應(yīng)對的數(shù)萬起事件。攻擊者專門針對FireEye量身定制了世界一流的攻擊策略和技術(shù)。”

顯然,入侵FireEye的攻擊者是有備而來,而且專門針對FireEye的關(guān)鍵資產(chǎn),并且使用了對抗取證和檢測的安全工具和策略。

據(jù)悉,F(xiàn)ireEye仍在與聯(lián)邦調(diào)查局和微軟等安全合作伙伴合作調(diào)查網(wǎng)絡(luò)攻擊。

到目前為止,對攻擊的初步分析支持了FireEye的結(jié)論,即FireEye是“使用新技術(shù)的高度復(fù)雜的,由國家資助的攻擊者”的受害者。

據(jù)華盛頓郵報報道,消息人士稱FireEye安全漏洞背后的國家黑客組織是俄羅斯網(wǎng)絡(luò)間諜組織APT29(又名“舒適熊”)。

政府客戶數(shù)據(jù)是否泄露?

FireEye確認,在攻擊過程中,攻擊者成功訪問了FireEye的內(nèi)部系統(tǒng),還試圖收集有關(guān)政府客戶的信息。但FireEye否認政府客戶的數(shù)據(jù)發(fā)生泄露。

“雖然攻擊者能夠訪問我們的某些內(nèi)部系統(tǒng),但就目前調(diào)查的結(jié)果來看,我們沒有發(fā)現(xiàn)攻擊者從主要系統(tǒng)中竊取數(shù)據(jù)的證據(jù),這些數(shù)據(jù)包括由我們的產(chǎn)品收集到我們的動態(tài)威脅情報系統(tǒng)中的事件響應(yīng)或咨詢活動中的客戶信息或元數(shù)據(jù)。”Mandia在FireEye的公司博客中解釋說。

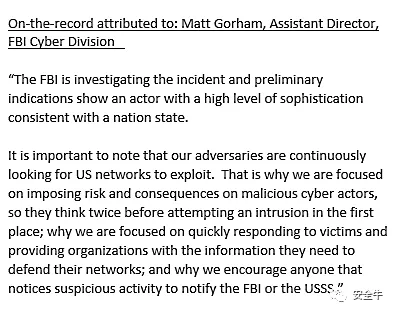

12月9日,美國東部時間04:41,F(xiàn)BI網(wǎng)絡(luò)部助理總監(jiān)就正在進行的對FireEye黑客的調(diào)查發(fā)表了聲明,確認攻擊者使用的復(fù)雜技術(shù)符合國家黑客組織特征:

該組織與2014年對德國、韓國、烏茲別克斯坦和美國商業(yè)與政府實體的攻擊有關(guān)聯(lián),攻擊對象包括五角大樓、民主黨全國委員會以及美國國務(wù)院和白宮。

最后,值得警惕的是,網(wǎng)絡(luò)安全公司被黑客攻擊并非新鮮事。趨勢科技和賽門鐵克在2019年、Avast在2019年和2017年、卡巴斯基在2015年,以及RSA安全早在2011年都曾遭遇黑客入侵。安全牛在《幾乎所有網(wǎng)絡(luò)安全公司都在泄露敏感數(shù)據(jù)》一文中,也報道過當前不少網(wǎng)絡(luò)安全公司自身的安全意識水平和信息泄露狀況非常糟糕,已經(jīng)成為黑客供應(yīng)鏈攻擊的目標。

【本文是51CTO專欄作者“安全牛”的原創(chuàng)文章,轉(zhuǎn)載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權(quán)】