Maze近一年的攻擊趨勢研究

Maze 勒索軟件以前也被稱為 "ChaCha 勒索軟件 ",于 2019 年 5 月 29 日被Jerome Segura發現。從歷史上看,該惡意軟件使用不同的技術來獲取進入權限,主要是利用漏洞利用工具包,具有弱密碼的遠程桌面連接或通過電子郵件模擬,或通過不同的代理機構或公司。

在過去的一年中,Maze已成為威脅企業和大型組織的最臭名昭著的惡意軟件家族之一。去年底以來,已有佛州彭薩科拉市政府、IT服務業者Cognizant、全錄、航天服務供應商VT San Antonio Aerospace、資安保險業者Chubb,以及韓國電子大廠LG、芯片業者MaxLinear遭到Maze肆虐,今年美國纜線制造公司Southwire在遭到Maze攻擊后,還將該黑客集團告上法院。今年3月,ST Engineering Aerospace美國子公司遭遇Maze勒索軟件攻擊,該公司及其合作伙伴被盜1.5TB的敏感數據。2月,Maze入侵五家美國律師事務所,要求支付超過93.3萬美元BTC贖金。7月30日,跨國公司佳能(Canon)的電子郵件、存儲服務和其美國網站遭到了Maze團伙的勒索軟件攻擊。Maze要求佳能支付加密貨幣贖金,否則就將泄漏照片和數據。在未能勒索到贖金之后,勒索軟件 Maze 背后的犯罪組織公開了 50.2 GB 的 LG 內部數據和 25.8 GB 的施樂內部數據。Maze 犯罪組織入侵企業網絡后,首先竊取數據然后加密數據,最后索要贖金解密文件。LG 和施樂顯然拒絕了兩次勒索企圖。犯罪組織公布的文件包含了 LG 多款產品固件的源代碼,公開的施樂數據看起來與其客戶服務業務相關。

根據Sophos的最新研究顯示,Maze勒索軟件背后的攻擊者采用Ragnar Locker勒索軟件團伙的做法,利用虛擬機來逃避檢測。

該安全供應商最先觀察到這種攻擊手段,攻擊者早在5月就開始將勒索軟件有效負載分布在虛擬機內。與Ragnar Locker勒索軟件團伙相關的攻擊者將惡意代碼隱藏在Windows XP VM中,這使勒索軟件可以肆意運行,而不會被終端的安全軟件檢測到或阻止。在今年7月,Sophos發現,Maze勒索軟件使用類似方法對一家未具名組織進行攻擊。調查顯示,攻擊者不斷試圖用勒索軟件感染計算機,同時索要1500萬美元的贖金,但該組織最終沒有支付。他們最開始使用勒索軟件感染系統沒有成功,直到第三次嘗試才成功,攻擊者使用Ragnar Locker的VM技術的增強版本。該方法可幫助攻擊者進一步逃避安全產品的檢測。

Maze的演變史

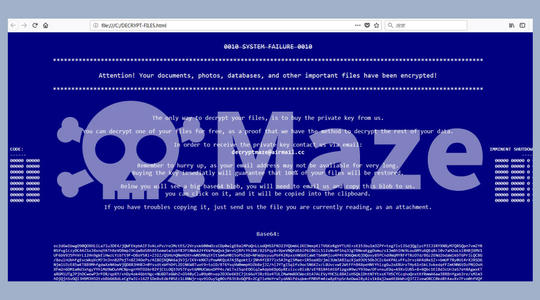

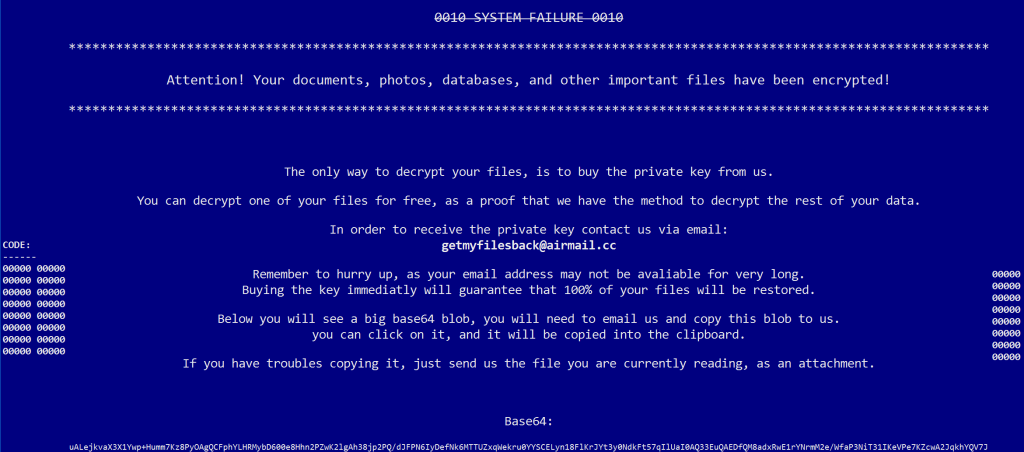

該勒索軟件的歷史始于2019年上半年,當時沒有任何明顯的攻擊烙印,勒索字樣中包含標題``0010 System Failure 0010'',被研究人員簡稱為``ChaCha勒索軟件''。

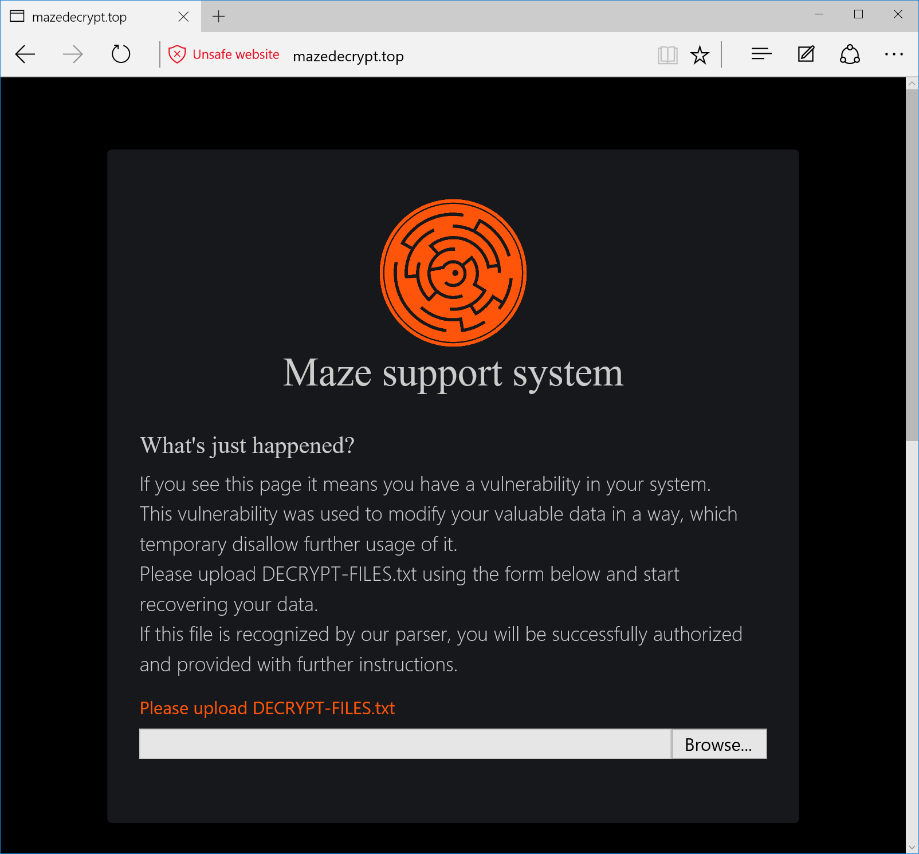

此后不久,該木馬的新版本開始被標記為Maze,并使用一個與受害者相關的網站,而不是截圖中顯示的通用電子郵件地址。

最新版本的Maze勒索軟件使用的網站

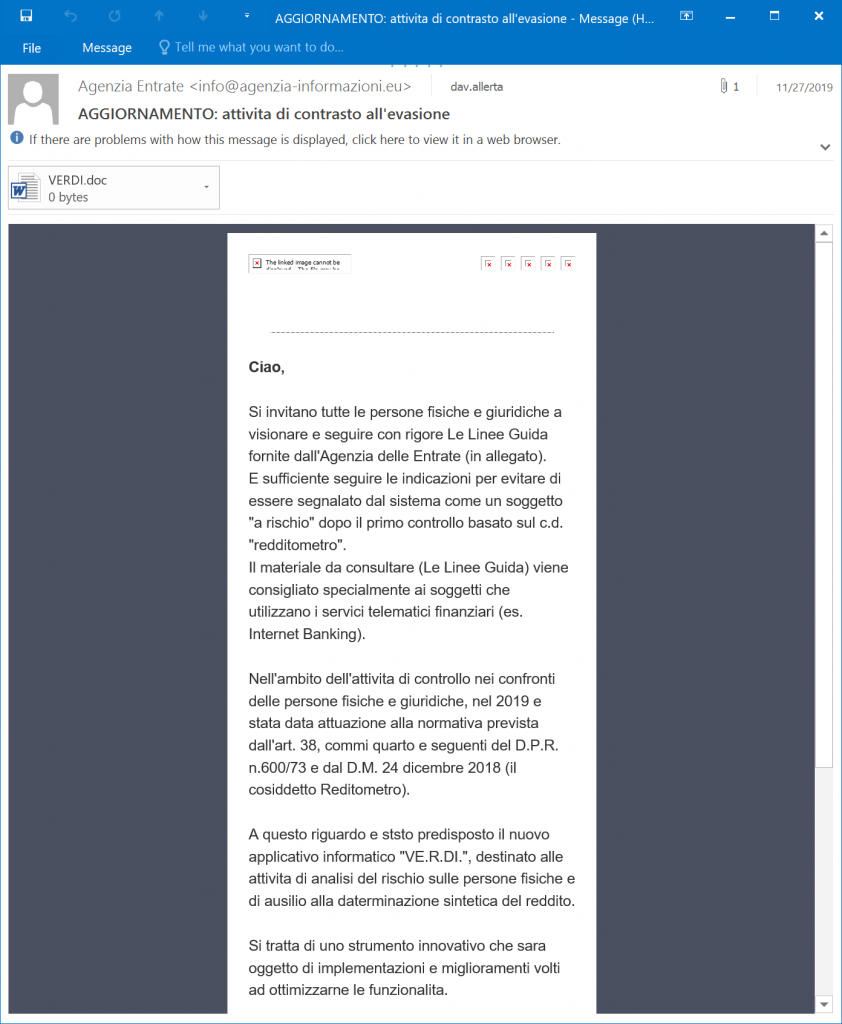

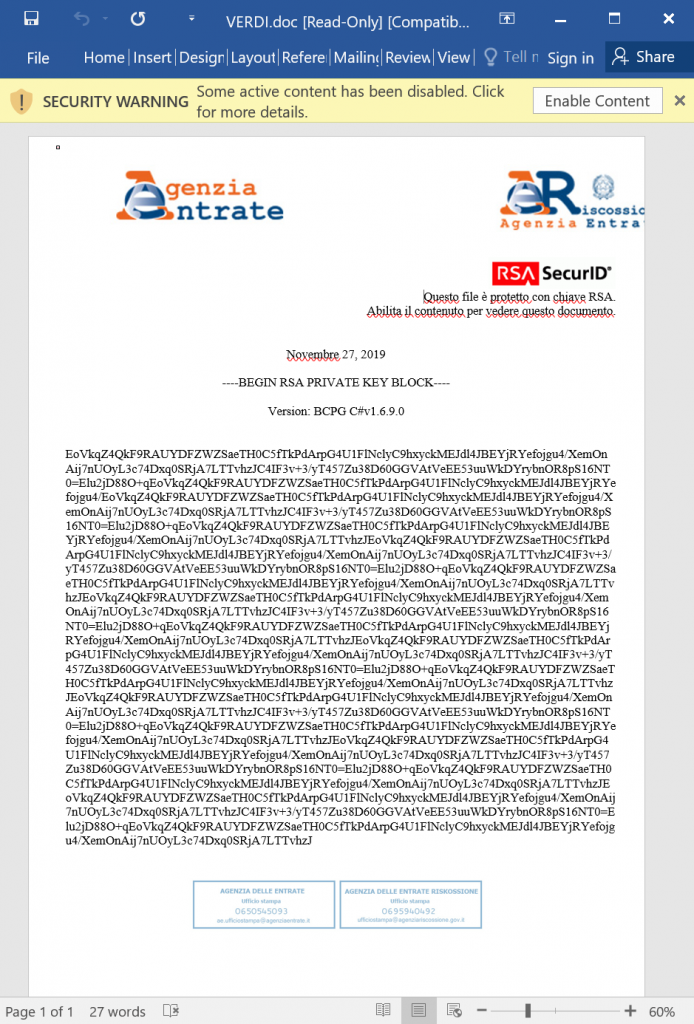

Maze勒索軟件的傳播策略最初包括通過漏洞利用工具包(即Fallout EK和Spelevo EK)以及帶有惡意附件的垃圾郵件進行感染。下面是一個惡意垃圾郵件的例子,其中包含一個MS Word文檔和一個宏,目的是下載Maze勒索軟件有效載荷。

如果收件人打開附加的文檔,將提示他們啟用編輯模式,然后啟用內容。如果他們上當了,包含在文檔中的惡意宏就會執行,這將導致受害者的PC被Maze勒索軟件感染。

除了這些典型的感染方法之外,Maze背后的開發者也開始以公司和市政組織為目標,以最大程度地勒索勒索金錢。

Maze最初的攻擊機制和現在的攻擊機制已經有很大相同,一些事件涉及安裝Cobalt Strike RAT的魚叉式網絡釣魚活動,而在其他情況下,網絡漏洞是由于利用了脆弱的面向Internet的服務造成的。可從互聯網訪問的計算機上的弱RDP憑據也構成了威脅,因為Maze的運營商也可能會使用此漏洞。

特權升級、偵察和橫向移動策略也因情況而異。在這些階段中,已觀察到使用了以下工具:mimikatz,procdump,Cobalt Strike,Advanced IP Scanner,Bloodhound,PowerSploit等。

在這些中間階段,攻擊者會試圖識別出受感染網絡中服務器和工作站上存儲的有價值的數據。然后,他們將泄漏受害者的機密文件,以便在商討贖金的大小時加以利用。

在入侵的最后階段,惡意操作員會將Maze勒索軟件可執行文件安裝到他們可以訪問的所有計算機上。這樣可以對受害者的寶貴數據進行加密,并最終完成攻擊。

數據泄漏/混淆

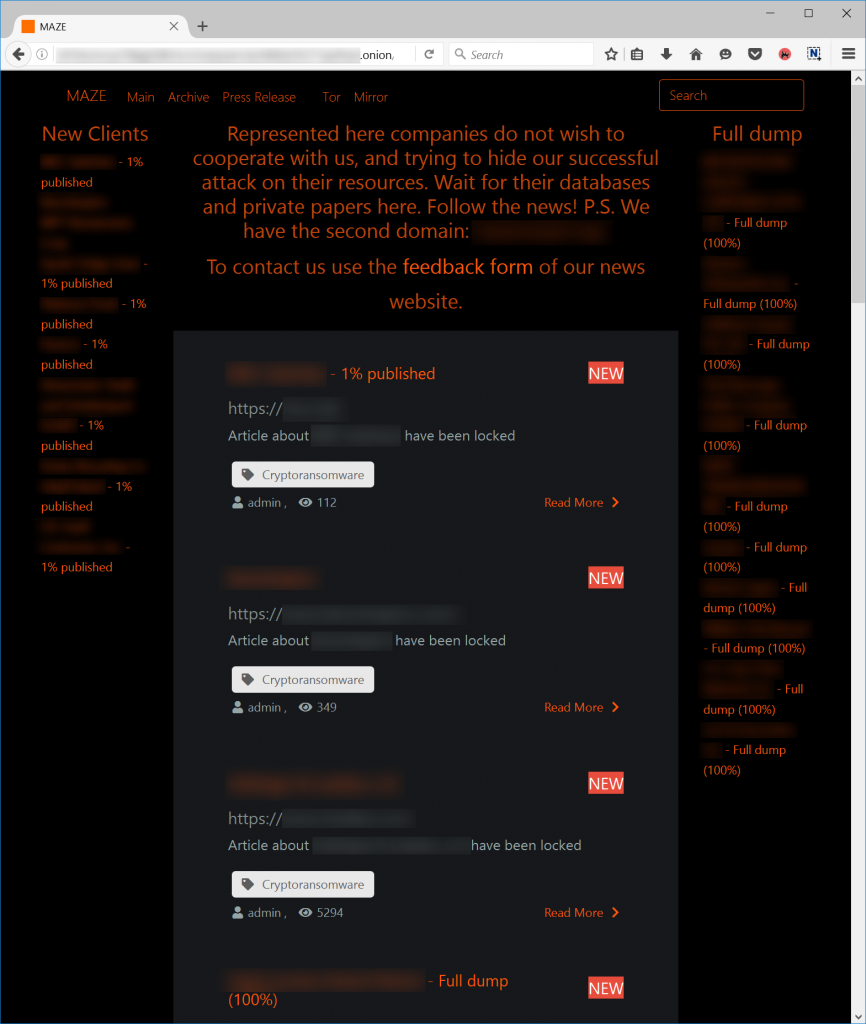

Maze勒索軟件是第一批威脅如果受害者拒絕合作就泄露其機密數據的勒索軟件家族之一,實際上,這使Maze成為一種攻擊趨勢引領者,因為這種方法對罪犯來說是如此有利可圖,以至于現在它已成為包括REvil / Sodinokibi,DoppelPaymer,JSWorm / Nemty / Nefilim,RagnarLocker和Snatch在內的幾個臭名昭著的勒索軟件的榜樣。

Maze勒索軟件的開發者們開發了一個網站,在那里他們列出了最近的受害者,并公布了部分或全部文件,這些文件是他們在一次網絡入侵后竊取的。

2020年6月,Maze背后的攻擊者與另外兩個攻擊組織LockBit和RagnarLocker合作,組成了一個所謂的“cartel組織”,這個小組竊取的數據現在將發布在由Maze運營商維護的博客上。

攻擊者不僅僅是通過儲存泄露的文件來吸引行業的注意力,顯然他們還分享了他們的專業知識,Maze現在使用的執行技術以前只有RagnarLocker使用過。

簡要技術介紹

Maze勒索軟件通常是作為一個PE二進制(EXE或DLL,這取決于具體的場景),該二進制文件以C / C ++開發并由自定義保護程序進行混淆處理。它采用各種技巧來阻止靜態分析,包括動態API函數導入、使用條件跳轉的控制流混淆、用JMP dword ptr [esp-4]代替RET,用PUSH + JMP代替CALL,以及其他一些技術。

為了不被動態分析檢測到,Maze木馬程序還將終止研究人員通常使用的流程,例如procmon,procexp,ida,x32dbg等。

Maze使用的加密方案包括幾個層次:

- 為了加密受害者文件的內容,Maze會安全地生成唯一的密鑰和隨機數值,以與ChaCha流密碼一起使用;

- ChaCha密鑰和隨機數值由啟動惡意軟件時生成的會話公共RSA-2048密鑰加密;

- 會話專用RSA-2048密鑰由木馬主體中硬編碼的主公用RSA-2048密鑰加密。

該方法允許攻擊者在為每個受害者出售解密工具時保持他們的主私有RSA密鑰的秘密,也確保了一個受害者購買的解密工具不會被其他人使用。

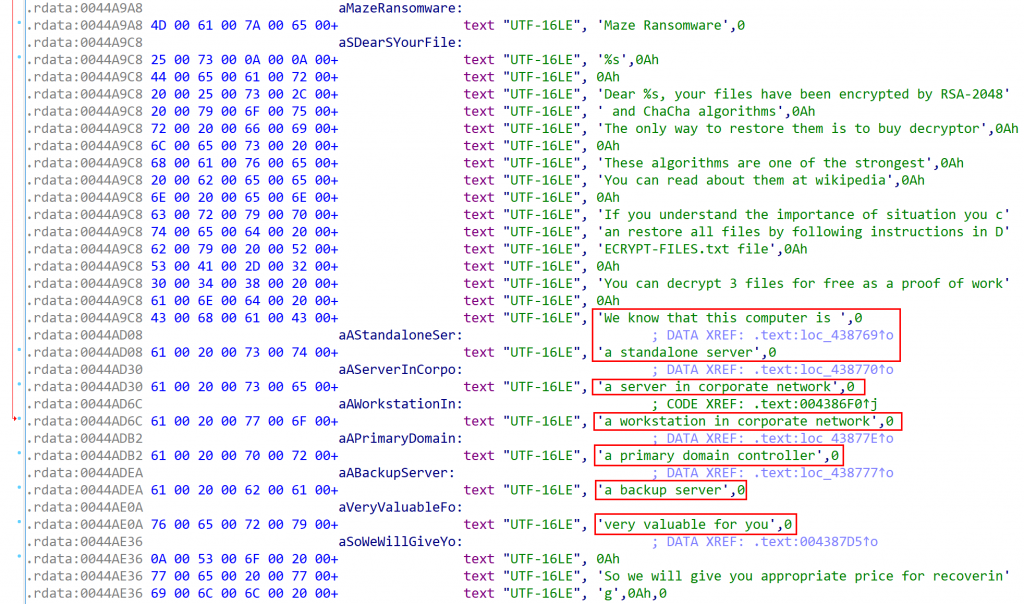

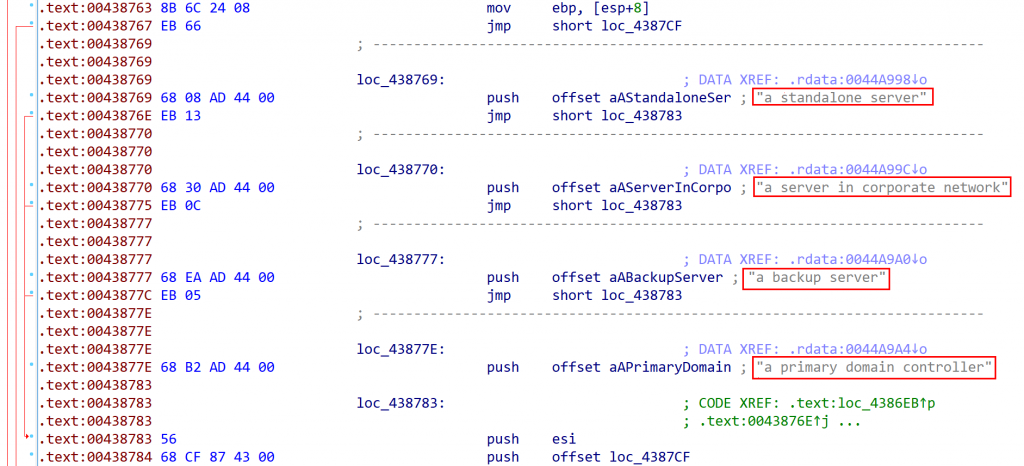

當在一臺計算機上執行時,Maze勒索軟件還會嘗試確定它感染了哪種類型的電腦。它嘗試區分不同類型的系統(“備份服務器”、“域控制器”、“獨立服務器”等)。Maze進而利用勒索信中的這些信息,進一步恐嚇受害者,使他們認為攻擊者了解有關受影響網絡的一切。

Maze用來生成贖金票據的字符串

生成贖金票據的程序片段

緩解措施

勒索軟件技術每天都在發展,這意味著避免和預防感染的應激性方法無濟于事。勒索軟件的最佳防御方法是主動預防,因為一旦加密數據,恢復數據通常為時已晚。

有許多建議可以幫助防止此類攻擊:

- 保持操作系統和應用程序已更新并保持最新狀態。

- 對所有員工進行網絡安全培訓。

- 僅將安全技術用于公司局域網中的遠程連接。

- 將終端安全與行為檢測和自動文件回滾一起使用,例如Kaspersky Endpoint Security for Business 。

- 使用最新的威脅情報信息可以快速檢測到攻擊,并了解有用的對策并防止其擴散。

本文翻譯自:https://securelist.com/maze-ransomware/99137/