如何使用密碼長度設置優秀密碼過期策略

活動目錄(Active Directory)是面向Windows Standard Server、Windows Enterprise Server以及 Windows Datacenter Server的目錄服務,活動目錄服務是Windows Server 2000操作系統平臺的中心組件之一。不過弱活動目錄密碼是Active Directory最長的漏洞之一。Active Directory密碼策略的眾多功能之一是最長密碼使用期限。傳統的Active Directory環境長期以來一直使用密碼時效來增強密碼安全性。默認Active Directory密碼策略中的本機密碼有效期在配置設置中受到相對限制。

讓我們先看一下一些在密碼過期方面已經進行過的最佳實踐方法,使用默認的Active Directory密碼策略,用戶可以對密碼過期執行哪些控制措施?組織可以使用更好的工具來控制Active Directory用戶帳戶的最長密碼期限嗎?

哪些密碼過期的最佳做法已發生了更改?

Active Directory用戶帳戶的密碼過期長期以來一直是安全防護中的一個有爭議的話題,盡管許多組織仍采用更傳統的密碼時效規則,但著名的安全性組織已提供了更新的密碼時效指南。微軟表示,他們將從Windows 10 v1903和Windows Server v1903的安全性基準中刪除密碼過期策略。美國國家標準技術研究院(NIST)長期以來一直提供網絡安全框架和安全最佳實踐建議。

正如SP 800-63B的《數字身份指南:身份驗證和生命周期管理》第5.1.1.2節中所更新的那樣,請注意以下指南:

| 驗證者不應該要求任意更改存儲的機密,例如存儲周期。但是,如果有證據表明驗證者受到攻擊,則驗證者將強制進行更改。 |

NIST在其有關“數字身份準則”的“常見問題”頁面中解釋了指南中發生的改變部分。

指南中指出:

| 當用戶知道他們將不得不在不久的將來更改密碼時,他們傾向于選擇記憶較弱的密碼。當發生這些更改時,他們通常通過應用一組通用轉換(比如在密碼中增加一個數字)來選擇一個與舊的記憶中的密碼相似的密碼。如果先前的任何密碼被泄漏了,這種做法就會給人一種虛假的安全感,因為攻擊者可以應用這些相同的通用轉換。但是,如果有證據表明存儲的密碼已經被泄漏,例如驗證者的哈希密碼數據庫被破壞或觀察到的欺詐活動,則應該要求訂閱者更改他們存儲的密碼。然而,這種基于事件的改變應該很少發生,這樣他們就不會有動機選擇一個弱密碼,因為他們知道它只會在有限的時間內使用。 |

在上述組織和許多其他組織的反饋,安全專家承認,密碼過期,至少對其本身來說,不一定是防止密碼在環境中泄漏的好策略。另外,密碼期限指南的最新更改也適用于傳統的Microsoft Active Directory密碼策略。

Active Directory密碼策略密碼過期

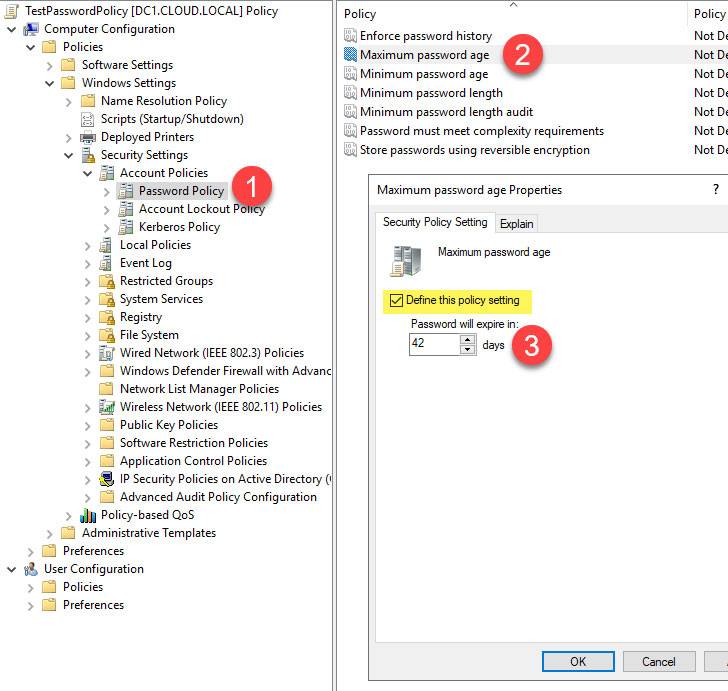

默認Active Directory密碼策略中的密碼更改策略的功能是有限的,用戶可以配置最長密碼使用期限,僅此而已。默認情況下,Active Directory包括以下密碼策略設置:

- 執行密碼記錄;

- 密碼最長使用期限;

- 密碼最短使用期限;

- 最小密碼長度;

- 最小密碼長度審核;

- 密碼必須符合復雜性要求;

- 使用可逆加密存儲密碼;

雙擊最長密碼使用期限時,可以配置用戶可以使用同一密碼的最長天數。查看密碼使用期限的說明時,用戶將在組策略設置中看到以下內容:

此安全設置確定在系統要求用戶更改密碼之前可以使用密碼的時間段(以天為單位),用戶可以將密碼設置為在1到999之間的天數后過期,或者用戶可以指定通過將天數設置為0,則密碼永不過期。如果最長密碼期限在1到999天之間,則最小密碼期限必須小于最長密碼期限;如果將最長密碼期限設置為0,則最小密碼期限年齡可以是0到998天之間的任何值。

| 此安全設置確定在系統要求用戶更改密碼之前可以使用密碼的時間段(以天為單位),用戶可以將密碼設置為在1到999之間的天數后過期,或者用戶可以指定通過將天數設置為0,則密碼永不過期。如果最長密碼期限在1到999天之間,則最小密碼期限必須小于最長密碼期限;如果將最長密碼期限設置為0,則最小密碼期限年齡可以是0到998天之間的任何值。 |

使用Active Directory密碼策略定義最長密碼使用期限

使用默認策略設置,用戶實際上可以打開或關閉該策略,然后設置用戶密碼過期之前的天數。如果用戶還有其他選擇來控制最長密碼使用期限并根據密碼復雜度設置不同的值怎么辦?

基于Specops長度的密碼策略

如前所述,許多網絡安全最佳實踐權威最近發布的指南建議都反對強制更改密碼,并詳細說明了更改密碼的原因。但是,許多組織可能仍將過期的密碼作為其整體密碼安全策略的一部分,以防止用戶密碼落入攻擊者手中。如果IT管理員除了Active Directory提供的功能之外還有其他功能,會怎么樣呢?

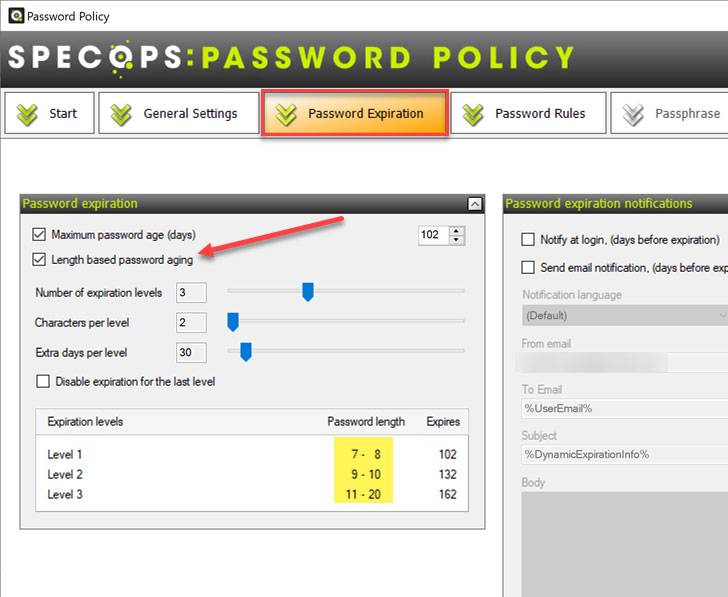

與默認的Active Directory密碼策略設置相比,Specops密碼策略提供了許多其他功能,包括密碼有效期,Specops密碼策略中包含的一個選項叫做 “基于長度的密碼過期。Specops密碼重置是一個屢獲殊榮的自助服務密碼重置的解決方案,它允許用戶重設或解鎖自己的Active Directory帳戶的安全,大大降低了幫助臺的電話和電子郵件。Specops重設密碼,可以使用都一次性手機驗證碼或問答。

使用此設置,組織可以根據用戶密碼的長度來定義密碼過期的不同“級別”。與使用默認的Active Directory密碼策略配置設置相比,它允許組織在Active Directory環境中配置密碼過期的權限更大。

它還允許定位環境中最弱的密碼,并迫使它們盡快過期,用戶會在屏幕截圖中注意到,Specops密碼策略中基于長度的密碼過期時限是可以可配置的。

它包括以下設置:

- 過期級別數量:輸入將會有多少個過期級別,過期級別確定用戶在密碼過期之前需要多少天才能更改密碼,這取決于用戶密碼的時間期限。要增加級別數,請向右移動滑塊。可以存在的最大過期級別數是5。

- 每個級別的字符數:每個級別的其他字符數,這些字符定義密碼過期的額外天數;

- 每個級別的額外天數:每個級別額外的過期天數是多少;

禁用最后一個級別的過期-滿足列表中最后一個過期級別要求的密碼不會過期。

在Specops密碼策略中配置基于長度的密碼策略

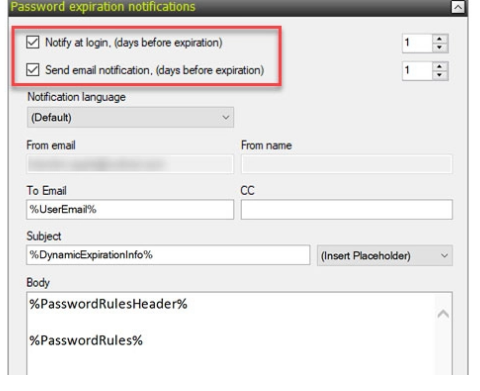

通過Specops,可以輕松地在最終用戶密碼即將過期時間通知最終用戶。它將在登錄時或通過發送電子郵件通知的方式通知最終用戶。用戶可以為這些設置中的每一個配置過期日前的值。

在Specops密碼策略中配置密碼過期通知

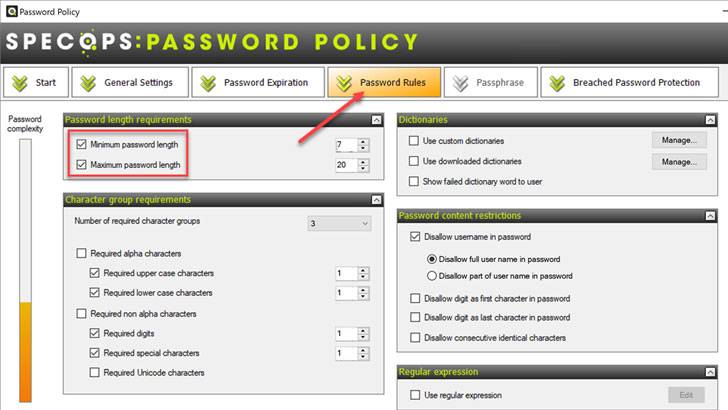

組織在“Specops密碼策略”配置的“密碼規則”區域中定義最小和最長密碼長度配置。如果更改最小和最長密碼長度配置,則基于長度的密碼有效期的每個級別中的密碼長度值也將更改。

配置最小和最長密碼長度

基于長度的密碼有效期與其他Specops密碼策略功能(如密碼保護被攻破)相結合,可以增強針對本地和遠程工作人員的企業密碼策略。

總結

長期以來,密碼過期一直是大多數企業環境中Active Directory密碼策略的功能。但是,隨著攻擊者能夠更好地破解密碼,新的安全最佳實踐指南不再建議組織使用標準的密碼過期。

Specops密碼策略提供了引人注目的密碼過期功能,與默認的Active Directory密碼策略相比,該功能允許擴展密碼過期功能。通過添加過期級別,Specops密碼策略可以通過快速過期這些密碼來有效地針對環境中的弱密碼,最終用戶可以在更長的時間期限內使用強密碼

組織甚至可以決定不讓滿足定義密碼長度的特定密碼過期,使用Specops密碼策略功能,包括基于長度的密碼過期,有助于確保環境中更強大的密碼安全功能。詳細信息,請點此。

本文翻譯自:

https://thehackernews.com/2020/12/how-to-use-password-length-to-set-best.html