如何量身打造惡意軟件分析環境(上篇)

概述

對于每個惡意軟件研究人員來說,通常第一件事情就是搭建得心應手的惡意軟件分析環境。當所有的系統配置和軟件安裝完成后,就可以正確地分析和研究惡意軟件了。在這篇文章中,將為讀者分享我們自己的分析環境搭建經驗和所需腳本,以幫助大家少走些彎路。

在這篇文章中,將為大家介紹:

· 下載、安裝和配置一個免費的Windows 10和一個免費的REMnux Linux虛擬機。

· 建立虛擬專用網絡,以便在虛擬機之間進行通信。

· 使用SentinelLabs RevCore Tools搭建自定義的Windows惡意軟件環境。

· 學習如何從Windows 10虛擬機中捕獲網絡流量。

安裝虛擬機

當運行多個虛擬機時,主機操作系統會開始變慢,所以設置每個虛擬機的最佳需求來優化其性能至關重要。在設置本篇文章中的虛擬機時,筆者建議至少為Windows 10虛擬機分配兩個處理器核心與4GB內存,為Linux虛擬機分配兩個處理器核心與2GB內存。

下載免費的Windows 10安裝包

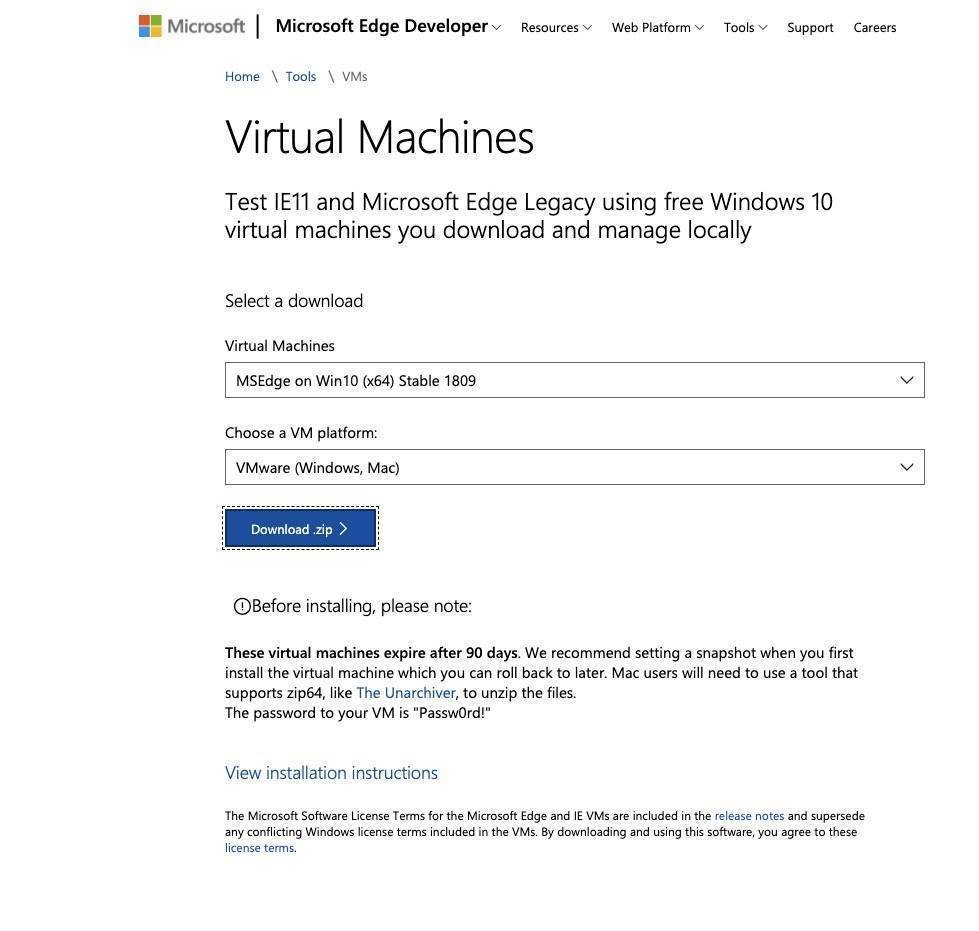

實際上,微軟為用戶提供了一個免費的虛擬機,來測試IE和Edge網頁瀏覽器。要下載微軟的虛擬機,請導航至https://developer.microsoft.com/en-us/microsoft-edge/tools/vms/,下載MSEdge on Windows 10 zip文件,然后,選擇自己喜歡的虛擬機平臺,目前我使用的是VM Fusion。

下載REMnux Linux

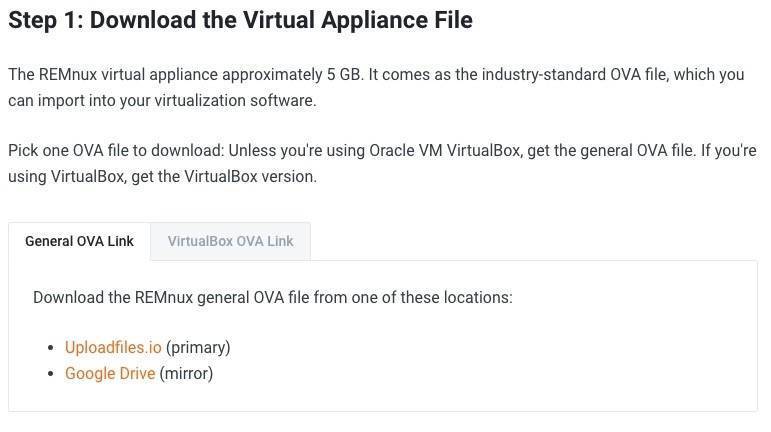

接下來,我們要下載的虛擬機是REMnux Linux。REMnux發行版是一個基于Ubuntu的Linux發行版。它為探索網絡交互行為和研究惡意軟件的系統級交互提供了許多非常棒的工具。要下載REMnux,請導航至https://docs.remnux.org/install-distro/get-virtual-appliance,并下載相應的虛擬機平臺。

安裝和配置專用隔離自定義網絡。

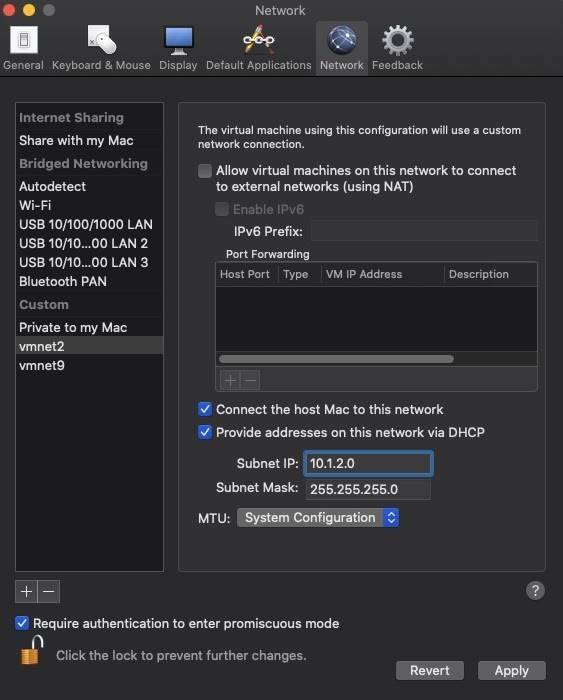

在分析惡意軟件時,搭建一個隔離的、受控的網絡環境是極其重要的,因為它與惡意軟件的交互級別很高。VMware Fusion允許我們修改關鍵的網絡設置并添加虛擬專用網絡配置以用于主機之間的分析。在這個實驗室環境中,我們只添加了兩臺虛擬機,但實際上,您可以根據自己的需要,在這個網絡中添加更多虛擬機。這個網絡的創建給出如下所示:

· 選擇選項卡VMware Fusion->Preferences->Network,并點擊鎖形圖標進行修改。

· 選擇“+”按鈕,以便在“Custom”窗口中創建一個vmnet#。

· 不要選擇“Allow Virtual machines on this network to connect to external networks (using NAT)”選項。

· 添加子網IP,這里輸入的是10.1.2.0。

· 點擊Apply按鈕

安裝Windows 10

創建好自定義網絡,并下載兩個虛擬機后,接下來要做的就是解壓MSEdge Windows 10。由于我使用的是VMware Fusion,因此,這里將介紹如何導入其虛擬映像;不過,其他平臺導入虛擬機的過程與此類似,這里就不做介紹了。

打開VMware Fusion,并執行以下操作:

· 解壓zip文件后,進入MSEdge-Win10-VMware文件夾。

· 通過File->Import MSEdge_Win10_VMware選中VMware Fusion,點擊Continue按鈕,并保存虛擬機;注意,導入鏡像可能需要幾分鐘時間。

· 導入鏡像后,點擊Customize Settings按鈕。

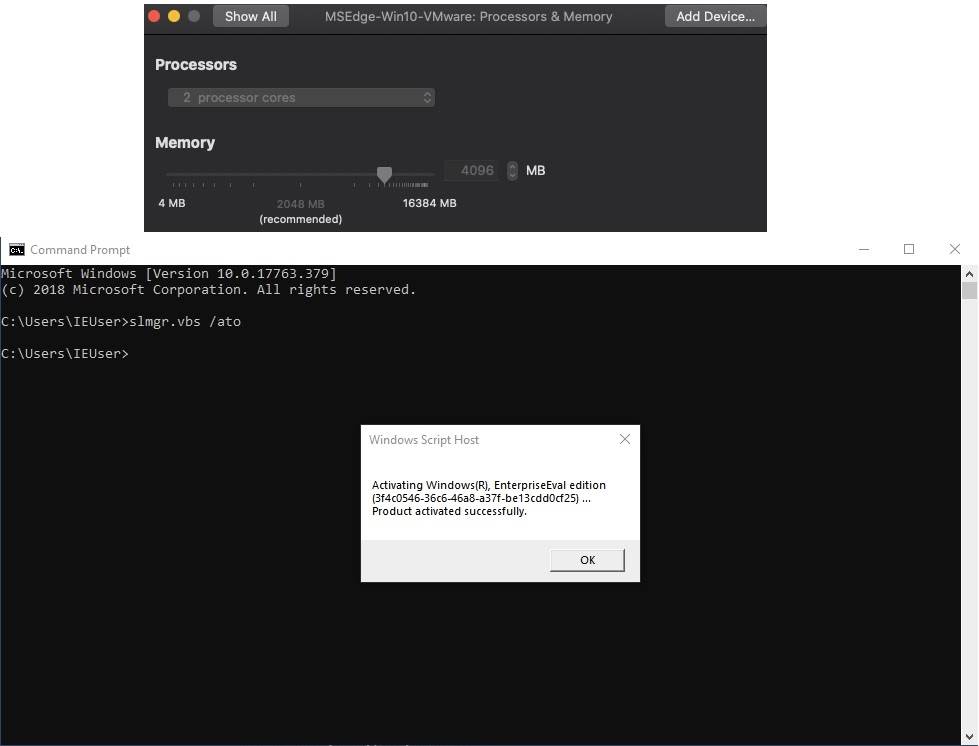

· 點擊進入Processors & Memory選項卡,確認配置為兩個處理器核心,內存為4096MB。

· 在啟動MSEdge Win10虛擬機之前,先為其建立一個“快照”,并起一個類似“VM Clean Import”之類的名字。

· 啟動虛擬機時,如果提示要升級虛擬機以獲得更大的功能兼容性支持,選擇升級Upgrade。

· 虛擬機的密碼是Passw0rd!

· 打開命令提示符激活虛擬機,輸入slmgr.vbs /ato。

· 按照提示安裝VMware的“Virtual Tools”并重啟虛擬機。

· 虛擬機重啟后,登錄并立即建一個快照,并給它一個描述性的名稱,例如“Activation and VM Tools Install”。

安裝REMnux

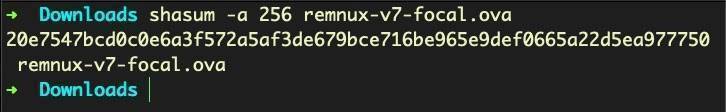

我們下載的REMnux虛擬機的安裝文件為.ova格式。在這里,我們建議您瀏覽docs.REMnux.org網站,并確認下載的OVA文件的哈希值是否正確。

如果您使用的是VirtualBox,則可以直接導入REMnux;如果您使用的是VMware Fusion或VMware Workstation,請按照以下說明導入REMnux:

· 選擇File->Import->Choose File… ,然后選擇remnux-v7,點擊Continue按鈕,然后繼續單擊Save按鈕。

· 導入完成后,點擊“Customize Settings”選項。

· 點擊進入“System Settings”下的“Processors & Memory”窗格,保持兩個處理器核心的設置不變,并將內存容量從4096MB減少為2048MB。

· 對于REMnux網絡配置,設置略有不同:我們要添加一個網絡適配器。

注意:我這樣配置這個虛擬機是處于多種考慮:首先,如果需要更新或下載其他軟件,網絡適配器配置可以節省時間;其次,這里考慮到了是否允許惡意軟件callout。

一旦導入完成,請進入“Settings”菜單,選擇Network Adapter。之后,請點擊Add Device… 選項,然后選擇Network Adapter和Add…選項。注意,一定要選中“Share with my Mac”單選按鈕。接著,返回“Settings”主面板,選擇“Network Adapter 2”。此后,點擊vmnet2單選按鈕,并選擇“Show All”。

啟動REMnux虛擬機時,如果提示要升級虛擬機以獲得更大的功能兼容性支持,請選擇升級。

REMnux啟動后,需要輸入相關憑證,其中,用戶名為remnux,密碼為malware。

最好修改虛擬機的密碼,相關命令如下所示:

- $passwd

- UNIX password: malware

- Enter new UNIX password: (your choice)

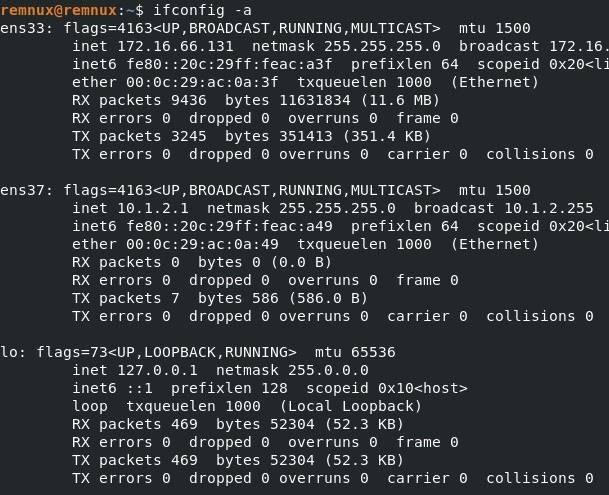

下一步是配置網絡設置。如果您輸入ifconfig -a,應該會看到兩個網絡適配器。

為第一個網絡適配器選擇NAT。這樣,虛擬機將從VMware虛擬DHCP服務器獲得該網絡的地址。這時,可以ping一下google,看看能夠正常連接,或者打開Firefox瀏覽器,連接到任何網站,以確認能否訪問互聯網。如果遇到問題,那么,可以在終端輸入命令:$ sudo dhclient -r ,以便獲取一個IP。

對于第二個適配器ens37,請輸入下列命令:

- $ sudo ifconfig ens37 10.1.2.1 netmask 255.255.255.0

點擊“Snapshot”按鈕,并將其命名為“Clean Snapshot”。

更新并升級REMnux:

- $ sudo apt-get update; sudo apt-get upgrade

安裝SentinelLabs RevCore Tools

之所以要創建一個SentinelLabs VM Bare Bones惡意軟件分析工具包,原因之一是在安裝FlareVM時,發現其中含有許多我用不到的工具,而且安裝時間需要至少40分鐘。所以,我們打算創建一個只包含核心工具和系統配置的腳本,只要能夠滿足分析惡意軟件的最低需求即可。

為此,可以按照下面的步驟在MSEdge WIndows 10上安裝SentinelLabs RevCore Tools:

導航至SentinelLabs RevCore Tools的github頁面并下載zip安裝文件。

解壓,并將SentinelLabs_RevCore_Tools_codeSnippet.ps1 腳本拖到桌面上。

如果您使用的是上面提到的免費下載的Windows 10虛擬機,請進入步驟4;如果您使用的是自己的Windows虛擬機,請繼續這些子步驟:

· 不要只拖動SentinelLabs_RevCore_Tools_codeSnippet.ps1,而是將整個文件夾拖到虛擬機桌面上。

· 打開SentinelLabs_RevCore_Tools_codeSnpippet.ps1文件,修改-PackageName之后的第4行,修改url并將其改為桌面上的目錄位置。例如,將“https://raw.githubusercontent.com/SentineLabs/SentinelLabs_RevCore_Tools/master/SentinelLabs_RevCore_Tools.ps1”改為“c:\Users\yourUsername\Desktop\SentinelLabs_RevCore_Tools-main\SentinelLabRevCoreTools.ps1”。

最后,修改SentinelLabsRevCoreTools.ps1。在第105-117行,將IEUser替換為您使用的用戶配置文件名稱。保存所有文件,并運行腳本:

· Install-ChocolateyShortcut -ShortcutFilePath "C:\Users\IEUser\Desktop\HxD.lnk" -TargetPath "C:\Program Files\HxD\HxD.exe"

· Install-ChocolateyShortcut -ShortcutFilePath "C:\Users\YourUser Profile\Desktop\HxD.lnk" -TargetPath "C:\Program Files\HxD\HxD.exe"

轉到第5步。

在Windows 10搜索欄中,鍵入powershell,右鍵單擊并以管理員身份運行。導航至Powershell腳本SentinelLabs_RevCore_Tools_codeSnippet.ps1所在位置,然后運行該腳本:

.\SentinelLabs_RevCore_Tools_codeSnippet.ps1

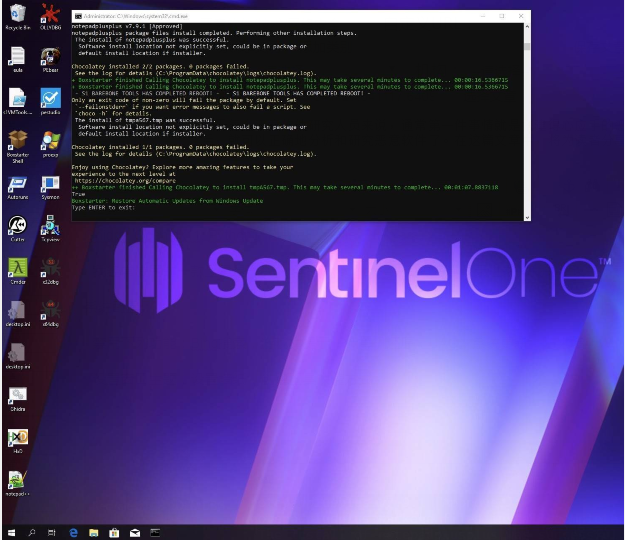

該腳本將導致兩次自動重新啟動,每次重啟后您都需要通過用戶密碼進行登錄。第一次重新啟動將繼續禁用各種系統服務,否則這些服務可能會阻止惡意軟件分析并繼續安裝核心工具。第二次重啟后,腳本將結束運行,并確認所有配置和安裝。

下面列出了已安裝的工具和修改的系統配置。當看到提示“Type ENTER to exit”時,不要忘了建立一個快照。

工具:

Checksum, 7zip, Process Explorer, Autoruns, TCPview, Sysmon, HxD, PEbear, PEStudio, PEsieve, Cmder, NXlog, X64dbg, X32dbg, Ollydbg, IDA-Free, Cutter, Ghidra, Openjdk11, Python3, PIP, PIP pefile, PIP Yara。

· 我經常使用的一款工具是Hiew,但是Chocolatey并沒有將其收錄進來。我的建議是下載并試用免費版本。

系統配置:

· 禁用下列功能:Bing搜索,游戲欄提示,計算機還原,UAC,系統更新,防火墻,Windows Defender,操作中心

· 設置窗口主題,設置墻紙,創建工具快捷方式

小結

對于每個惡意軟件研究人員來說,通常第一件事情就是搭建得心應手的惡意軟件分析環境。當所有的系統配置和軟件安裝完成后,就可以正確地分析和研究惡意軟件了。在這篇文章中,將為讀者分享我們自己的分析環境搭建經驗和所需腳本,由于篇幅過大,我們將分為上下兩篇進行解釋。更多精彩內容,敬請期待!

(未完待續)

本文翻譯自:https://labs.sentinelone.com/building-a-custom-malware-analysis-lab-environment/如若轉載,請注明原文地址。