Chrome 屏蔽多個(gè) TCP 端口,以阻止 NAT Slipstreaming 攻擊

Google 日前在 Chrome 瀏覽器中屏蔽了 7 個(gè) TCP 端口,如果用戶訪問的網(wǎng)站就是采用了這幾個(gè)端口,那么將無法訪問到這些網(wǎng)站。此舉的目的主要是為了防止 NAT Slipstreaming 2.0 漏洞。

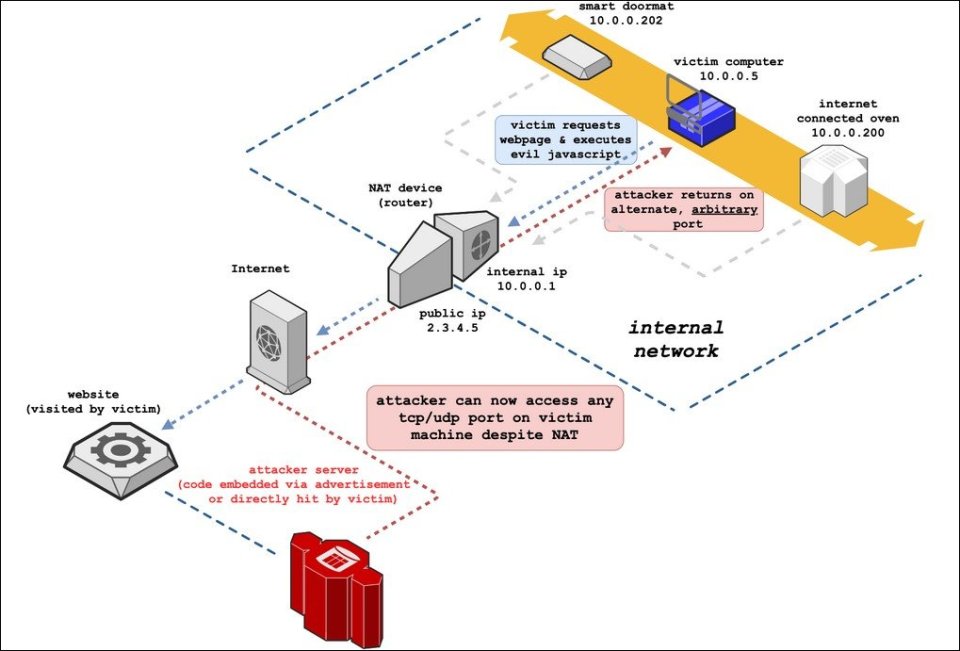

為了應(yīng)對(duì)公共 IP 地址數(shù)量的枯竭,以及提高網(wǎng)絡(luò)安全性,幾乎所有路由器和防火墻都提供了一種稱為網(wǎng)絡(luò)地址轉(zhuǎn)換協(xié)議(Network Address Translation,NAT)的功能,該功能使那些在私網(wǎng) IP 地址下的設(shè)備仍可以連接到互聯(lián)網(wǎng)。

這個(gè)功能允許路由器跟蹤內(nèi)部設(shè)備對(duì)互聯(lián)網(wǎng)的請(qǐng)求,并將這些請(qǐng)求以路由器的公網(wǎng) IP 地址發(fā)送出去。當(dāng)遠(yuǎn)程計(jì)算機(jī)響應(yīng)請(qǐng)求時(shí),它將自動(dòng)將響應(yīng)傳回給那些發(fā)出原始請(qǐng)求的內(nèi)部設(shè)備。

更進(jìn)一步的 NAT Slipstreaming 保護(hù)

上個(gè)月,安全研究人員 Sammy Kamkar、Ben Seri 和 Gregory Vishnipolsky 披露了一個(gè)新型 NAT Slipstreaming 漏洞。

這個(gè)新型 NAT Slipstreaming 漏洞使網(wǎng)站可以托管惡意腳本,這些惡意腳本發(fā)送經(jīng)過特殊設(shè)計(jì)的響應(yīng),從而繞過網(wǎng)站訪問者的 NAT 防火墻并能夠訪問用戶內(nèi)部網(wǎng)絡(luò)上的任何 TCP/UDP 端口。

當(dāng)這個(gè)漏洞首次被披露時(shí),Google 就表示他們將阻止 HTTP 和 HTTPS 訪問 5060 和 5061 這兩個(gè)TCP 端口,以防止 Chrome 87 版本中出現(xiàn)此漏洞。

近日,Google 再度宣布 Chrome 瀏覽器還將阻止 HTTP、HTTPS 和 FTP 訪問 69、137、161、1719、1720、1723 和 6566 TCP 端口。

NAT Slipstream 2.0 攻擊是一種跨協(xié)議的請(qǐng)求偽造,它允許帶有惡意腳本的互聯(lián)網(wǎng)服務(wù)器攻擊 NAT 設(shè)備之下的那些專用網(wǎng)絡(luò)上的計(jì)算機(jī)。這種攻擊取決于能夠在 1720 端口(H.323)上發(fā)送流量。

Google 在其 Chrome 狀態(tài)頁面上的功能描述中解釋到:“為了防止進(jìn)一步的攻擊,此更改還會(huì)阻止其他幾個(gè)已知會(huì)被 NAT 設(shè)備檢查的端口,以防止這些端口會(huì)遭受到類似的利用。”

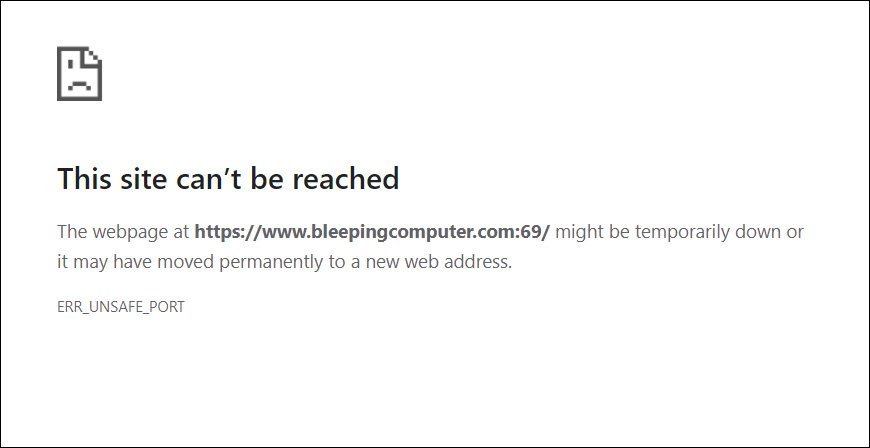

當(dāng)用戶嘗試使用這些端口連接到網(wǎng)站時(shí),Chrome 瀏覽器會(huì)顯示一條消息指出無法訪問該網(wǎng)站,并給出 ERR_UNSAFE_PORT錯(cuò)誤提示。

如果有開發(fā)者將網(wǎng)站托管在這些端口上運(yùn)行,則應(yīng)該切換到其他端口,讓用戶能夠不受這些端口的影響繼續(xù)訪問網(wǎng)站。

Firefox、Edge 和 Safari 都會(huì)陸續(xù)為 NAT Slipstreaming 2.0 漏洞添加對(duì)應(yīng)的保護(hù)措施。尚不清楚 Safari 和 Firefox 中哪些端口會(huì)被屏蔽,但由于 Edge 瀏覽器和 Chrome 采用相同的內(nèi)核,因此可能也會(huì)屏蔽相同的端口

本文轉(zhuǎn)自O(shè)SCHINA

本文標(biāo)題:Angular 發(fā)布新調(diào)試指南,幫助開者發(fā)現(xiàn)代碼中的錯(cuò)誤

本文地址:https://www.oschina.net/news/128346/angular-debugging-guides