惡意擴展程序濫用 Chrome Sync 竊取用戶數據

Chrome Sync 是一種瀏覽器功能,旨在在用戶使用 Google 帳戶登錄后自動同步其書簽、歷史記錄、密碼和其他設置。安全顧問 Bojan Zdrnja 近日發現,Google Chrome Sync 功能可以被濫用,使用惡意制作的 Chrome 瀏覽器擴展程序即可從受影響的計算機中收集信息,并將竊取的數據傳送至攻擊者的服務器中。

繞過 Chrome Web Store 安全檢查

盡管惡意 Chrome 擴展程序數不勝數,但 Google 每年都會審核 Chrome Web Store,并將惡意擴展從商店中刪除,但此次發現的惡意擴展由于部署方式的不同,因此十分特別。

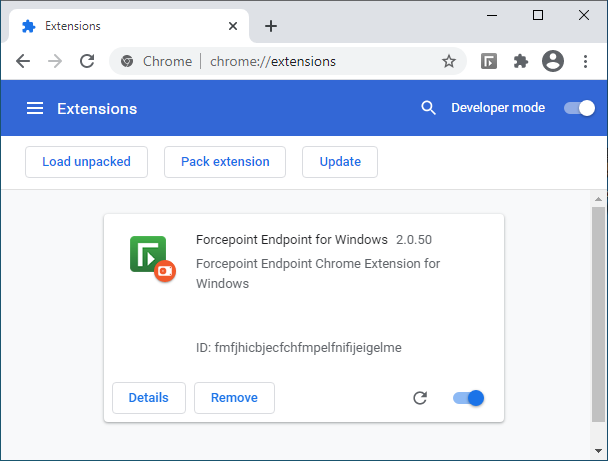

攻擊者的惡意擴展被偽裝為 Windows 的 Forcepoint Endpoint Chrome 擴展,并在啟用開發者模式后直接從 Chrome 安裝(繞過 Chrome Web Store 安裝通道)。

安裝后,該擴展程序會刪除一個后臺腳本,該腳本旨在檢查 Chrome 存儲中的 oauth_token 密鑰,然后將其自動同步到用戶的 Google 云存儲中。

要訪問已同步的敏感數據,攻擊者只需在運行 Chrome 瀏覽器的另一個系統上登錄同一 Google 帳戶(現在不允許第三方基于 Chromium 的瀏覽器使用私有的 Google Chrome Sync API)。這將使攻擊者通過濫用 Google 的基礎架構與受害者的 Chrome 瀏覽器進行通信 。

盡管 Google 在數據大小和請求數量上有一些限制,但這實際上非常適合C&C命令(通常數據量很小)或竊取較小但敏感的數據(例如身份驗證令牌)。

該擴展程序將攻擊重點放在操縱 Web 應用程序數據上,并未試圖將其惡意活動擴展到 Chrome 基礎系統。對于這種行為,安全顧問 Bojan Zdrnja 解釋道:“盡管他們還想進一步擴展訪問權限,但實際上他們只將惡意擴展的活動限制為與 Web 應用程序有關的活動。因為現在幾乎所有內容都可以通過Web 應用程序進行管理,無論是內部 CRM、文檔管理系統、訪問權限管理系統還是其他。這也能解釋為什么他們只開發了惡意的 Chrome 擴展程序,而沒開發任何其他形式的惡意軟件。”

對于已經受到影響的用戶,要通過網絡阻止惡意擴展泄露數據的話,同樣也會阻止 Google 用于各種合法目的的服務器通信(例如 client4.google.com),因此這不是防御類似攻擊的正確方法。

為了阻止攻擊者濫用 Google Chrome 瀏覽器的 Sync API 來從公司環境中收集和泄露數據,建議使用組策略來創建允許的 Chrome 擴展程序列表,并阻止所有未進行檢查的其他程序。

本文轉自OSCHINA

本文標題:惡意擴展程序濫用 Chrome Sync 竊取用戶數據

本文地址:https://www.oschina.net/news/129289/malicious-extension-abuses-chrome-sync-to-steal-users-data