LegionLoader濫用Chrome擴展傳播多種惡意軟件

據gbhackers消息,名為LegionLoader 的惡意軟件正通過Chrome 擴展分發竊密軟件,包括對受害者實施電子郵件操縱、跟蹤瀏覽,甚至將受感染的瀏覽器轉變為攻擊者的代理服務器,使其能夠使用受害者的憑證瀏覽網頁。

自 2024 年 8 月以來,研究人員觀察到LegionLoader 通過 Chrome 擴展程序分發各種竊取程序,包括 LummaC2、Rhadamanthys 和 StealC,這些程序利用偷渡式下載和 RapidShare 來分發托管在 MEGA 上的有效載荷。這種特殊的加載程序具有截屏、管理加密貨幣賬戶和進行金融交易的功能。

LegionLoader 改進了側載技術,利用 steamerrorreporter64.exe 加載惡意 vstdlib_s64.dll,取代了以前使用的 rnp.dll 和 rnpkeys.exe的方法。

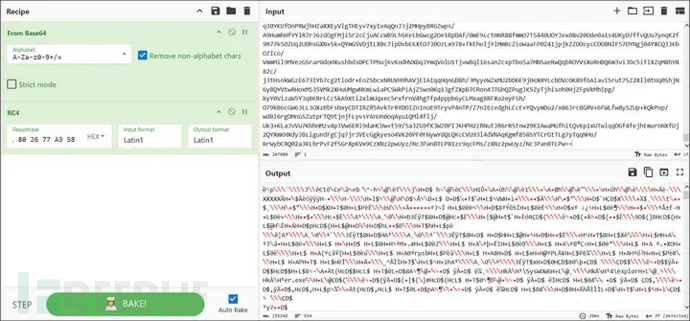

惡意程序會提示用戶進行交互,以規避沙箱分析,表明用戶的 AppData\Roaming 文件夾中存在惡意組件,如 DLL 文件和依賴項,以實現持久化或逃避檢測。shellcode 最初是 Base64 編碼,然后使用 RC4 算法進一步加密,該算法通過添加即時常量和從特定注冊表鍵中檢索值動態生成,其目的是通過使惡意有效載荷更難以理解和識別來阻礙分析和檢測。

RC4 密鑰通過從注冊表密鑰中提取部分內容生成,最后一部分來自硬編碼值的 CRC32 哈希值,然后用于解密 shellcode,解密過程可能會使用 CyberChef,使用 XTEA 算法對核心 LegionLoader 有效載荷進行解密。 隨后,它利用進程鏤空將解密后的有效載荷注入 explorer.exe 進程,并使用 CRC32 加密 API 調用。

通過 CyberChef 解密 shellcode

LegionLoader 連接到硬編碼的 C2,并接收使用靜態密鑰進行 Base64 編碼和 RC4 加密的配置。 在向 C2 服務器發送 GET 請求時通常向"/test_gate0117.php",并在 'a' 參數后附加一個隨機生成的 16 個字符的字母數字字符串。

惡意軟件利用這種配置,可定義在受感染機器上執行惡意有效載荷的參數。 據 Trac-Labs 稱,參數包括用于指定執行次數、加密狀態、有效載荷類型(DLL、PowerShell)、目標國家和執行后跟蹤機制等選項。

據悉,LegionLoader最早在2019年就已經出現,因能投放多種不同的惡意軟件來執行攻擊而受到關注。