Chainalysis團隊從區塊鏈的角度分析發現2020年最大的4起勒索軟件攻擊實現存在關聯

本文摘自《 Chainalysis 2021年加密犯罪報告》,點擊此處下載完整內容。

網絡安全研究人員指出,許多進行攻擊的RaaS分支機構在不同病毒之間進行切換,并且許多看似不同的病毒實際上是由同一個人控制的。從區塊鏈的角度分析,Chainalysis 團隊的研究人員研究了2020年最著名的四種勒索軟件之間的潛在聯系:Maze、Egregor、SunCrypt和Doppelpaymer。

這四種勒索病毒去年相當活躍,攻擊了Barnes & Noble、LG、Pemex和University Hospital New Jersey等知名機構。這四家機構都使用了RaaS模型,這意味著它們的分支機構自己實施了勒索軟件攻擊,并將每個受害者支付的部分款項返還給病毒的創建者和管理員,這四家機構還采用了“雙重勒索(double extortion)”策略。勒索軟件攻擊雖然談不上是什么新鮮事物,但在剛剛過去的2020年中,它正在漸漸成為各種規模、級別的企業或機構的頭號威脅。

相比以往的勒索軟件攻擊,2020年的勒索軟件攻擊者們也對運營策略有所調整調整,一方面,各種規模的企業、機構都會成為勒索軟件攻擊的對象,不同的勒索軟件運營組織在在攻擊對象的選擇上雖然有一些不同,但是綜合來看,其整體覆蓋面卻更加廣泛。另一方面,這些勒索軟件的攻擊者往往會選擇竊取數據與索要贖金的方式來對受害者進行雙重打擊,這種手段也被稱作是雙重勒索。

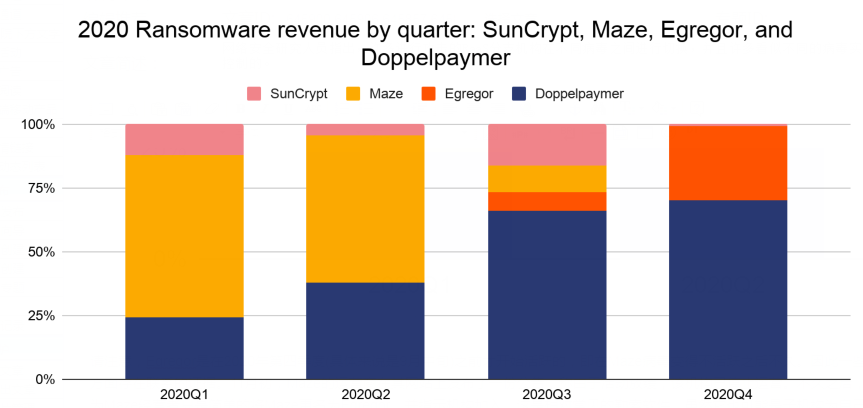

以下是2019年末以來這四家機構的季度收入:

請注意,Egregor是在2020年第四季度(具體來說是9月中旬)之前才開始活躍的,即在Maze病毒變得不活躍之后不久。因此一些網絡安全研究人員認為這是Maze和Egregor在某些方面存在聯系的證據。11月初,Maze的運營商在其網站上發布了一份公告,稱由于活動放緩,該機構已停止運營。不久之后,它的大多數機構都遷移到了Egregor,導致一些人認為Maze經營者只是簡單的將Maze更名為Egregor,并指示機構加入。這是相對常見的勒索軟件,雖然它也可能是子機構為自己決定的Egregor是他們的最佳選擇。甚至有可能是Maze分支機構對Maze經營者感到不滿,導致了分裂。然而,正如Bleeping Computer所指出的,Maze和Egregor共享了許多相同的代碼,相同的勒索信的內容,并且擁有非常相似的受害者支付網站。網絡安全機構Recorded Future也注意到了這一點,而且Egregor和一個名為QakBot的銀行木馬也有相似之處。

也不僅僅是Egregor,在另一個攻擊事件中,Bleeping Computer聲稱Suncrypt的代表聯系了他們,聲稱在Maze宣布關閉之前,他們屬于“Maze勒索軟件卡特爾”的一部分,盡管Maze否認了這一點。然而,威脅情報機構 Intel471 私下傳播的一份報告也支持了這種說法。該報告稱,SunCrypt的代表將他們的變種描述為“一個知名勒索病毒變種的重寫和重新命名版本”。Intel471的報告還稱,SunCrypt一次只與少數幾個子機構合作,SunCrypt運營商對這些子機構進行了廣泛的采訪和審查。因此,研究人員認為,SunCrypt和其他勒索軟件之間的任何分支重疊,更有可能表明這兩個病毒之間有更深層次的聯系,而不僅僅是巧合。

區塊鏈分析表明在Maze、Egregor、SunCrypt和Doppelpaymer之間存在各種重疊和其他可能的聯系。

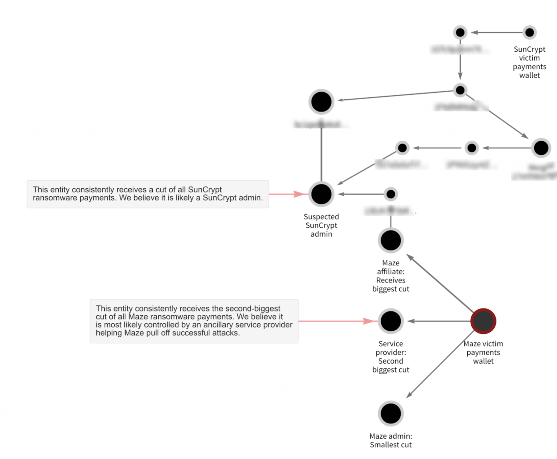

正如研究人員所述,有間接證據表明這四種病毒之間的聯系,以及相關衍生產品的報告。但是我們在區塊鏈上看到了什么鏈接呢?讓我們從Maze和SunCrypt開始。

上面的Chainalysis Reactor圖表提供了有力的證據,這表明Maze勒索軟件的機構也是SunCrypt的機構。從圖的底部開始,我們可以看到Maze是如何分配在勒索軟件攻擊中獲取的資金的。首先,每一次成功的贖金支付的大部分都進入了機構,因為他們承擔了實際實施勒索軟件攻擊的風險。第二大的攻擊是來自第三方的,雖然我們不能確定第三方的角色是什么,但我們相信它可能是一個輔助服務提供商,幫助Maze完成攻擊。勒索軟件攻擊者通常依賴于第三方的工具,如防彈托管、滲透測試服務或訪問受害者網絡中的漏洞。這些輔助服務提供商可以在網絡犯罪的暗網(darknet)論壇上銷售他們的產品,但并不一定參與了所有的勒索軟件攻擊。最后,每筆贖金中最小的一部分進入了另一個錢包,研究人員認為這個錢包屬于病毒管理人員。

但是在本文的示例中,研究人員看到Maze子公司還通過中介錢包向大約疑似SunCrypt管理員地址發送了資金(約9.55比特幣,價值超過90000美元),研究人員將其認定為已整合錢包的一部分與幾種不同的SunCrypt攻擊有關的資金。這表明Maze關聯公司還是SunCrypt的關聯公司,或者可能以其他方式參與SunCrypt。

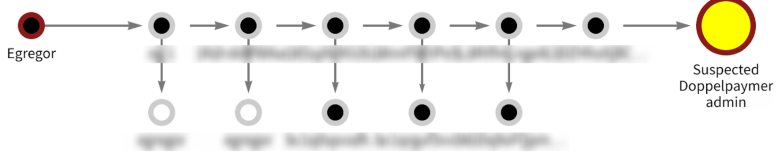

另一個Reactor圖顯示了Egregor和Doppelpaymer勒索軟件病毒之間的聯系。

在這個案例中,研究人員看到Egregor錢包向疑似Doppelpaymer管理員錢包發送了大約78.9比特幣,價值約85萬美元。盡管目前研究人員還不能確定,但這是另一個重疊的示例。研究人員的假設是,貼有Egregor標簽的錢包是兩家機構的機構向Doppelpaymer的管理員發送資金。

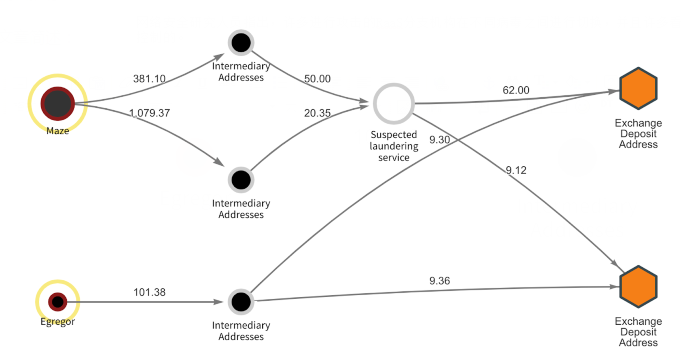

最后,下面的Reactor圖顯示了研究人員認為是Maze和Egregor管理員使用相同的洗錢基礎設施的一個示例。

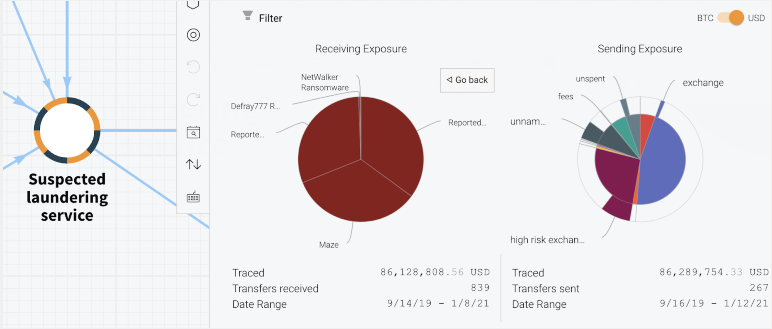

這兩種“受害者支付”錢包都通過中間錢包將資金發送到一個著名加密貨幣交易所的兩個存款地址。根據他們的交易模式,我們認為這兩個存款地址都屬于場外(OTC)經紀人,他們專門幫助勒索軟件運營商和其他網絡犯罪分子用非法獲得的加密貨幣交易現金。以Maze為例,這些資金在到達OTC地址之前先流經另一個涉嫌洗錢服務,尚不清楚Maze是從該服務還是從OTC本身接收現金,而且OTC經紀人和進行洗錢的人也很可能服務是一樣的。

雖然這并不意味著Maze和Egregor擁有相同的管理員或機構,但這仍然是執法部門的重要潛在線索。如果沒有辦法將不義之財轉化為現金,那么與加密貨幣相關的犯罪就沒有必要進行了。通過監視上圖所示的洗錢服務機構或腐敗的場外交易經紀人等不良行為者(后者又在一個大型的知名交易所中開展業務),執法部門可能會嚴重阻礙Maze和Egregor盈利的能力卻沒有真正抓住菌株的管理員或分支機構。也不僅僅是那些特定的勒索軟件。

涉嫌洗錢服務還從Doppelpaymer,WastedLocker和Netwalker勒索軟件中獲得了資金,整個類別的加密貨幣價值近290萬美元。同樣,它從Hydra和FEShop等暗網市場獲得了價值近65萬美元的加密貨幣,圖上的兩個OTC經紀人地址也有類似的犯罪風險。

雖然研究人員不能肯定Maze、Egregor、SunCrypt或Doppelpaymer有相同的管理員,但可以肯定地說,他們中的一些人有共同的機構,研究人員還知道Maze和Egregor依靠相同的OTC經紀人將加密貨幣轉換為現金,盡管他們是以不同的方式與這些經紀人互動。

本文翻譯自:https://blog.chainalysis.com/reports/ransomware-connections-maze-egregor-suncrypt-doppelpaymer如若轉載,請注明原文地址。