1萬(wàn)名微軟電子郵件用戶受到了偽造成聯(lián)邦快遞的釣魚攻擊

研究人員警告說(shuō),犯罪分子最近針對(duì)至少1萬(wàn)名微軟電子郵件用戶發(fā)動(dòng)了釣魚攻擊,通過(guò)偽造來(lái)自知名的的郵件快遞公司聯(lián)邦快遞和DHL快遞的電子郵件來(lái)進(jìn)行犯罪活動(dòng)。

這兩起事件都以微軟電子郵件的用戶為攻擊目標(biāo),其目的是為了竊取他們的工作郵件賬戶憑證。他們還使用了來(lái)自Quip和Google Firebase這些合法域名上的釣魚頁(yè)面,從而讓釣魚郵件繞過(guò)郵件安全過(guò)濾器的掃描。

Armorblox的研究人員周二表示:"郵件標(biāo)題、發(fā)件人的名稱和內(nèi)容看起來(lái)都非常的真實(shí),讓受害者認(rèn)為這些郵件真的分別來(lái)自于聯(lián)邦快遞和DHL快遞,我們經(jīng)常會(huì)收到聯(lián)邦快遞的掃描文件或DHL快遞的電子郵件,大多數(shù)用戶會(huì)非常信任這些電子郵件,而不會(huì)詳細(xì)研究它們是否有可疑之處。"

釣魚郵件使用Quip、Google Firebase進(jìn)行攻擊

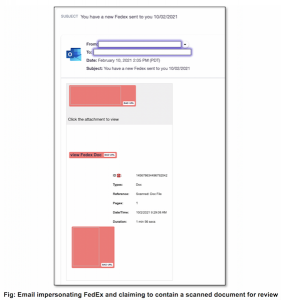

這封偽造的來(lái)自美國(guó)跨國(guó)快遞服務(wù)公司聯(lián)邦快遞的釣魚郵件的標(biāo)題是 "你有一個(gè)新的聯(lián)邦快遞要寄給你",并注明了郵件的發(fā)送日期。

這封郵件中包含了一些文件的基本信息,使其看起來(lái)很正常。比如它的ID、頁(yè)數(shù)和文件類型等,以及包含的一個(gè)所謂的查看文件的鏈接。如果收件人打開了郵件,他們會(huì)收到一個(gè)托管在Quip上的文件。Quip是Salesforce軟件中的一個(gè)工具,它主要是提供文件、電子表格、幻燈片和聊天服務(wù)。

研究人員說(shuō):"我們已經(jīng)觀察到,惡意攻擊者仍然繼續(xù)會(huì)在Google Sites、Box和Quip(本案中)等合法服務(wù)器上托管釣魚頁(yè)面。這些服務(wù)大多數(shù)都有免費(fèi)的版本,并且易于使用,這對(duì)全世界數(shù)百萬(wàn)的辦公人群都非常友好,但不幸的是,這同時(shí)也降低了網(wǎng)絡(luò)犯罪分子發(fā)動(dòng)網(wǎng)絡(luò)釣魚攻擊的門檻。"

這個(gè)頁(yè)面中含有聯(lián)邦快遞的標(biāo)志,標(biāo)題為 "您已收到了一些聯(lián)邦快遞的貨件"。然后,它還含有一個(gè)鏈接,可以讓受害者查看到所謂的文件。一旦受害者點(diǎn)擊了這個(gè)頁(yè)面,他們最終會(huì)被引導(dǎo)到一個(gè)類似于微軟登錄入口的釣魚頁(yè)面,該頁(yè)面托管在谷歌Firebase上,F(xiàn)irebase是谷歌為創(chuàng)建移動(dòng)和網(wǎng)絡(luò)應(yīng)用程序而開發(fā)的平臺(tái)。在過(guò)去的一年里,谷歌Firebase被越來(lái)越多的網(wǎng)絡(luò)攻擊犯罪分子用來(lái)避開系統(tǒng)的安全檢測(cè)。

值得注意的是,如果受害者在釣魚頁(yè)面上輸入他們的憑證,它就會(huì)重新加載登錄入口,并提示賬號(hào)錯(cuò)誤的信息,要求受害者輸入正確的登錄憑證。

研究人員說(shuō):"這表明網(wǎng)站可能存在一些后端的驗(yàn)證機(jī)制,用來(lái)檢查輸入的憑證的真實(shí)性,另一種情況是,攻擊者可能希望獲得盡可能多的電子郵件地址和密碼,無(wú)論用戶輸入的憑證是否正確,錯(cuò)誤信息都會(huì)一直出現(xiàn)。"

DHL快遞釣魚攻擊使用Adobe登錄框進(jìn)行攻擊

有一個(gè)攻擊活動(dòng)會(huì)冒充德國(guó)國(guó)際快遞公司DHL快遞,犯罪分子會(huì)用郵件告訴收件人 "你的包裹已經(jīng)到達(dá)",并在標(biāo)題末尾注明他們的電子郵件地址。

郵件內(nèi)容告訴收件人,由于填寫的快遞信息不正確,包裹無(wú)法遞送到他們的手中。然而,包裹實(shí)際上已經(jīng)在郵局等待收件人來(lái)領(lǐng)取了。

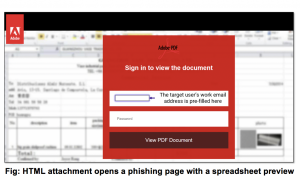

該郵件提示收件人,如果想收到貨,請(qǐng)查看附件中的 "運(yùn)輸文件"。附上的文件是一個(gè)HTML文件(標(biāo)題為 "SHIPPING DOC"),打開后,頁(yè)面看起來(lái)像一個(gè)發(fā)貨文件的電子表格。

頁(yè)面預(yù)覽中疊加了一個(gè)冒充Adobe PDF閱讀器的登錄請(qǐng)求框。研究人員指出,攻擊者有可能是想用釣魚手段來(lái)獲取Adobe的憑證,其實(shí)更有可能是想獲取受害者的工作郵箱憑證。

研究人員說(shuō):"登錄框中的電子郵件字段預(yù)先填寫了受害者的工作電子郵件,攻擊者希望這個(gè)頁(yè)面不會(huì)引起受害者的懷疑,盡快將他們的工作電子郵件密碼輸入到這個(gè)框中。"

與聯(lián)邦快遞的釣魚攻擊類似,當(dāng)受害者在這個(gè)頁(yè)面上輸入他們的詳細(xì)信息時(shí),頁(yè)面會(huì)返回一條錯(cuò)誤信息。

犯罪分子利用當(dāng)前的社會(huì)趨勢(shì)

COVID-19使越來(lái)越多的人開始轉(zhuǎn)向在電商平臺(tái)購(gòu)買商品、雜貨和各種家用配件,而不是像以前一樣親自去商店購(gòu)買,這一時(shí)期,運(yùn)輸行業(yè)正處于快速發(fā)展階段。

網(wǎng)絡(luò)犯罪分子則正好利用了這一點(diǎn)。從最近的這些網(wǎng)絡(luò)釣魚郵件中可以看出,他們也對(duì)受害者利用了許多其他的引導(dǎo)誘惑,包括COVID-19救援基金、疫苗推廣和個(gè)人防護(hù)設(shè)備(PPE)等物質(zhì)誘導(dǎo)。

Armorblox客戶總監(jiān)Preet Kumar告訴Threatpost:"在流行病期間,我們都在進(jìn)行在線交付,這通常是非接觸式交付,因此用戶與聯(lián)邦快遞/DHL進(jìn)行郵件通信在我們的生活中是非常常見的,攻擊者通常希望受害者能夠信任攻擊郵件中的信息,不要對(duì)郵件的內(nèi)容考慮太多。"

本文翻譯自:https://threatpost.com/microsoft-fedex-phishing-attack/164143/如若轉(zhuǎn)載,請(qǐng)注明原文地址。