僵尸網絡利用比特幣區塊鏈來隱藏惡意活動

根據Akamai 的最新研究發現,有加密貨幣挖礦僵尸網絡運營者利用比特幣區塊鏈的交易來隱藏備份的C2 服務器地址,并繞過了對僵尸網絡的分析。

僵尸網絡利用C2 服務器來從攻擊者處接收命令。執法機構和安全研究人員也在不斷地發現和取締這些C2 服務器以達到破壞僵尸網絡的目的。但是一般僵尸網絡都會有備份的C2 地址,這使得破壞僵尸網絡非常的困難。

Akamai分析發現,該僵尸網絡的運營者通過區塊鏈來隱藏備份的C2 IP地址。攻擊鏈是從影響Hadoop Yarn 和Elasticsearch的遠程代碼執行漏洞CVE-2015-1427 和 CVE-2019-9082 開始的。在一些攻擊活動中,遠程代碼執行漏洞被利用來創建Redis 服務器的掃描器來找出其他可以用于加密貨幣挖礦的Redis 目標。

然后在有漏洞的系統上部署一個shell 腳本來觸發RCE 漏洞,此外還會部署Skidmap 挖礦惡意軟件。該腳本可能還會kill 現有的挖礦機,修改SSH key,禁用安全特征。然后利用Cron job和 rootkit來實現駐留,并進一步分發惡意軟件。為了維持和實現對目標系統的重感染,使用了域名和靜態IP 地址,安全研究人員就是去識別和發現這些地址。僵尸網絡運營者考慮到域名和IP 地址可能會被識別和取締,因此使用了備份基礎設施。

2020年12月,Akamai 研究人員發現一個加密貨幣挖礦惡意軟件變種中包含一個BTC 錢包地址。此外,還發現了一個錢包地址API的 URL,研究人員分析發現該API 取回的錢包數據可能被用來計算IP 地址。然后該IP 地址會被用來實現駐留。研究人員稱通過錢包API 取回地址后,惡意軟件的運營者能夠混淆和隱藏區塊鏈上的配置數據。

只需要將少量的比特幣放到比特幣錢包中,就可以恢復受破壞的僵尸網絡系統。研究人員稱攻擊者設計了一種非常有效、不會被發現和被抓的配置信息分發方法。

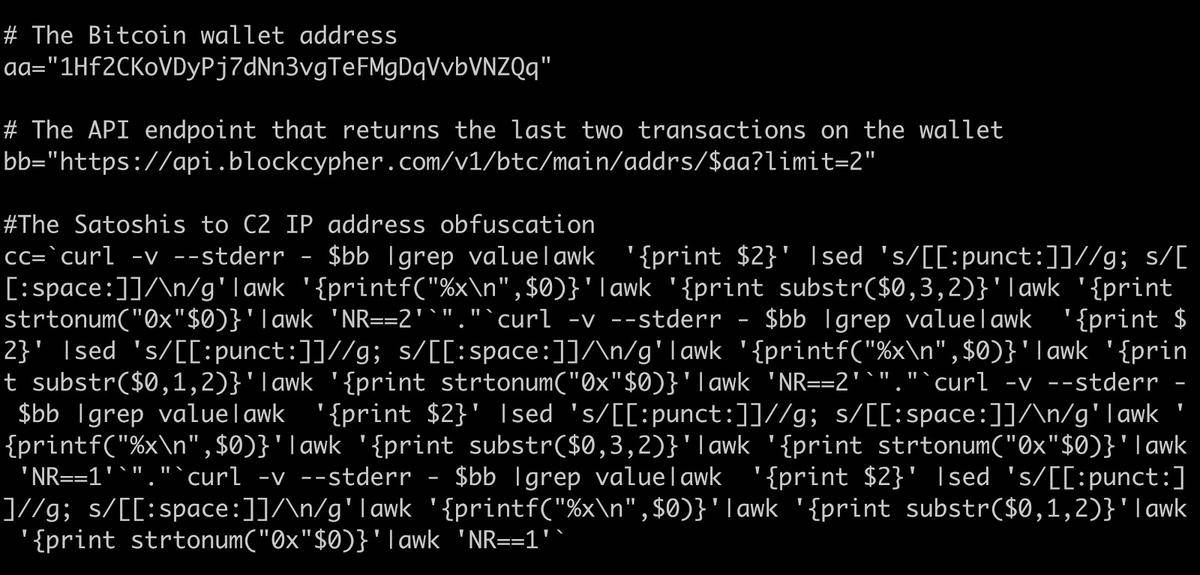

為將錢包數據轉化為IP 地址,僵尸網絡運營者使用了4個bash 腳本來發送到給定錢包地址的HTTP 請求到區塊鏈瀏覽器API,然后最近的2個交易的聰值就會轉化為備份C2 IP地址。

感染使用錢包地址作為類DNS 記錄,交易值是A 記錄類型。如下圖所示,變量aa中包含有比特幣錢包地址,變量bb 中含有返回最近2個交易的API,最近的2個交易會被用來生成IP 地址,變量cc含有最終生成的C2 IP地址。

實現這一轉換的bash腳本如下:

將交易的聰值轉化為C2 IP地址的bash 腳本示例

Akamai預計該僵尸網絡運營者已經挖到了價值3萬美元的門羅幣。研究人員分析稱,該技術的原理和應用都非常簡單,另外應用后難以檢測,因此未來可能會非常流行。

完整技術分析參見:https://blogs.akamai.com/sitr/2021/02/bitcoins-blockchains-and-botnets.html

本文翻譯自:https://www.zdnet.com/article/this-botnet-is-abusing-bitcoin-blockchains-to-stay-in-the-shadows/