美國國家安全局發布零信任安全模型指南

2021年2月25日,美國國家安全局(NSA)發布關于零信任安全模型的指南《擁抱零信任安全模型》(Embracing a Zero Trust Security Model)。

NSA是美國情報界的中流砥柱,是美國國家安全系統的技術權威,是美國網絡司令部的搖籃。由于它深不可測,大家對它的了解多來自于斯諾登的曝光。這次的指南發布,可視為NSA對零信任的明確表態。

在美軍網絡空間安全領域,筆者認為DISA(國防信息系統局)和NSA是“雌雄雙煞”:DISA主內,NSA主外;DISA管防御,NSA管進攻;DISA管非涉密安全,NSA管涉密安全。他倆還都具有獨特的雙帽體制。

既然NSA已經發布零信任指南,而DISA早就宣布要發布零信任參考架構,那么,關于美國國防部對零信任的擁護立場,幾乎沒有什么懸念了。

接下來,我們繼續等待DISA的零信任參考架構和NSA的附加零信任實施指南。

《擁抱零信任安全模型》原文下載地址:下載原文

一、NSA指南概要

NSA網絡安全指南《擁抱零信任安全模型》的制定,是為了促進NSA的網絡安全任務,即識別和傳播對國家安全系統(NSS)、國防部(DoD)和國防工業基礎(DIB)信息系統的威脅,以及制定和發布網絡安全規范和緩解措施。

本指南展示了如何遵循零信任安全原則,以更好地指導網絡安全專業人員保護企業網絡和敏感數據。為了讓NSA的客戶對零信任有一個基本的了解,本指南討論了它的好處和潛在的挑戰,并提出了在他們的網絡中實現零信任的建議。

零信任模型通過假設失陷是不可避免的或已經發生的,消除了對任何一個元素、節點、服務的信任。以數據為中心的安全模型,在持續控制訪問的同時,尋找異常或惡意的活動。

采用零信任思想和利用零信任原則,將使系統管理員能夠控制用戶、進程、設備如何處理數據。這些原則可以防止濫用泄露的用戶憑證、遠程利用或內部威脅、緩解供應鏈惡意活動影響。(注:參見本文第4節(使用中的零信任示例))

NSA強烈建議國家安全系統(NSS)內的所有關鍵網絡、國防部(DoD)的關鍵網絡、國防工業基礎(DIB)關鍵網絡和系統考慮零信任安全模型。(注:NSA負責保護國家安全系統(NSS),即敏感程度較高的網絡和系統,如涉密信息系統。所以,這條建議對于高敏感網絡在應用零信任理念方面,具有很強的權威性。)

NSA指出,網絡及其運營生態系統的大多數方面都應實施零信任原則,以使其充分有效。

為了應對實施零信任解決方案的潛在挑戰,NSA正在制定并將在未來幾個月發布額外的指南。

二、NSA與DISA

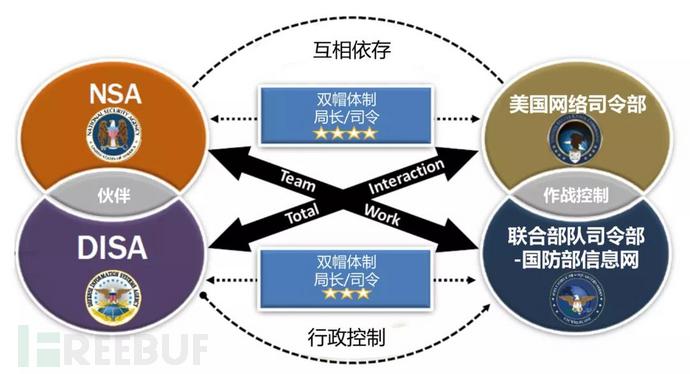

美國軍方在網絡空間作戰領域占據主導地位,四只主要力量是:美國國家安全局(NSA)、國防信息系統局(DISA)、美國網絡司令部(USCYBERCOM)、聯合部隊總部國防部信息網絡部(JFHQ-DODIN)。這四個機構之間具有雙帽關系:

圖1:美國國防部內四大網絡空間作戰機構之間的“雙帽”關系

該圖顯示了四個機構之間的雙帽體制:國家安全局(NSA)局長與美國網絡司令部司令官是同一人(現為Paul M. Nakasone);國防信息系統局(DISA)局長與JFHQ-DODIN司令官也是同一個人(現為Nancy Norton)。兩人的相片如下:

圖2:NSA(左)/DISA(右)“雌雄雙煞”

NSA的工作側重于涉密側和進攻側,敏感程度較高,所以不像DISA那么開放。NSA曾在2018年11月發布了《NSA/CSS技術網絡威脅框架v2》(NSA/CSS Technical Cyber Threat Framework v2)。

三、NSA指南目錄

1. 執行摘要

2. 已經落伍的方法

3. 日益復雜的威脅

4. 什么是零信任

5. 采取零信任思維

(1) 擁抱零信任指導原則

(2) 利用零信任設計理念

(3) 使用中的零信任示例

- 泄露的用戶憑據

- 遠程利用或內部威脅

- 供應鏈受損

(4) 零信任成熟度

6. 零信任道路上的潛在挑戰

7. 小心地最小化嵌入的信任可以實現更安全的任務

(1) 進一步的指南

(2) 引用的工作

(3) 背書免責聲明

(4) 目的

(5) 聯系方式

簡單評述:

筆者在對NSA零信任指南快速瀏覽后,覺得沒必要粘貼全文譯文。因為NSA指南中關于零信任的理念、思路、原則、挑戰等,與NIST零信任架構指南是一致的,只是換了些說法,無需贅述。

這篇NSA零信任指南的譯文不到6千字;而NIST零信任架構指南(SP 800-207)則超過了3萬7千字。若為更好地理解零信任架構,直接參考NIST零信任架構指南(SP 800-207)的譯文即可。

下面主要介紹其中的第5.3節(使用中的零信任示例)和5.4節(零信任成熟度)的內容。

四、使用中的零信任示例

1. 泄露的用戶憑據

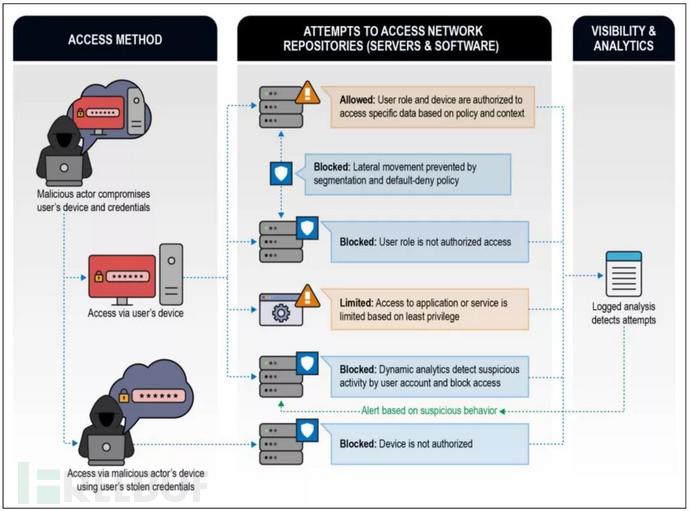

示例場景:在本示例中,惡意網絡行為體將竊取合法用戶的憑據并嘗試訪問組織資源。在這種情況下,惡意行為體試圖使用未經授權的設備,要么通過遠程訪問,要么利用已加入組織無線局域網的惡意設備。

在傳統網絡中,僅用戶的憑據就足以授予訪問權限。

在零信任環境中,由于設備是未知的,因此設備無法通過身份驗證和授權檢查,因此被拒絕訪問并記錄下惡意活動。此外,零信任要求對用戶和設備身份進行強身份驗證。

建議在零信任環境中使用強多因素用戶身份驗證,這會使竊取用戶的憑據變得更加困難。

2. 遠程利用或內部威脅

示例場景:在本示例中,惡意網絡行為體通過基于互聯網的移動代碼漏洞利用,來入侵用戶的設備;或者,行為體是具有惡意意圖的內部授權用戶。

在一個典型的非零信任場景中,行為體使用用戶的憑據,枚舉網絡,提升權限,并在網絡中橫向移動,以破壞大量的數據存儲,并最終實現持久化。

在一個零信任網絡中,失陷的用戶的證書和設備被默認為是惡意的,除非被證明清白;并且網絡是分段的,從而限制了枚舉和橫向移動的機會。盡管惡意行為體可以同時作為用戶和設備進行身份驗證,但對數據的訪問將受到基于安全策略、用戶角色、用戶和設備屬性的限制。

在成熟的零信任環境中,數據加密和數字權限管理可以通過限制可以訪問的數據和可以對敏感數據采取的操作類型,來提供額外的保護。此外,分析能力可以持續監視帳戶、設備、網絡活動和數據訪問中的異常活動。盡管在這種情況下仍可能出現一定程度的失陷,但損害程度卻是有限的,而且防御系統用來檢測和啟動緩解響應措施的時間將大大縮短。

上述文字描述,可對照下圖理解:

圖3:零信任遠程利用場景的示例

3. 供應鏈受損

示例場景:在此示例中,惡意行為體在流行的企業網絡設備或應用程序中嵌入惡意代碼。而設備或應用程序也已按照最佳實踐要求,在組織網絡上進行維護和定期更新。

在傳統的網絡架構中,這個設備或應用程序是內部的,并且是完全可信的。這種類型的失陷可能會特別嚴重,因為它隱含了太多的信任。

在零信任架構的成熟實現中,由于設備或應用程序本身默認不可信,因此獲得了真正的防御效果。設備或應用程序的權限和對數據的訪問,將受到嚴格的控制、最小化和監控;分段(包括宏觀和微觀粒度)將依據策略來強制執行;分析將用于監控異常活動。此外,盡管設備可能能夠下載已簽名的應用程序更新(惡意或非惡意),但設備在零信任設計下允許的網絡連接將采用默認拒絕安全策略,因此任何連接到其他遠程地址以進行命令和控制(C&C)的嘗試都可能被阻止。此外,網絡監視可以檢測并阻止來自設備或應用程序的惡意橫向移動。

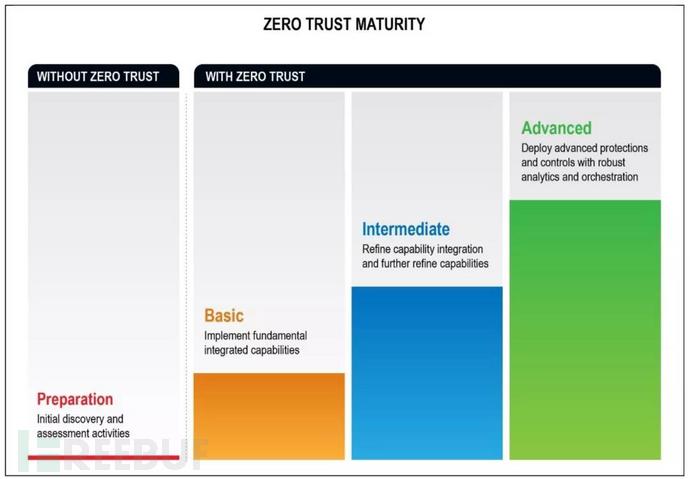

五、零信任成熟度

NSA指南也再次強調,零信任的實施需要時間和精力:不可能一蹴而就。

NSA指南進一步指出:一次性過渡到成熟的零信任架構是沒有必要的。將零信任功能作為戰略計劃的一部分逐步整合,可以降低每一步的風險。隨著“零信任”實現的逐步成熟,增強的可見性和自動化響應,將使防御者能夠跟上威脅的步伐。

NSA建議:將零信任工作規劃為一個不斷成熟的路線圖,從初始準備階段到基本、中級、高級階段,隨著時間的推移,網絡安全保護、響應、運營將得到改進。如下圖所示:

圖4:逐步成熟的零信任實現

六、下一步期待

NSA指南中提到,NSA正在協助國防部客戶試驗零信任系統,協調與現有國家安全系統(NSS)和國防部計劃的活動,并制定附加的零信任指南,以支持系統開發人員克服在NSS(國家安全系統)、DoD(國防部)、DIB(國防工業基礎)環境中集成零信任的挑戰。即將發布的附加指南將有助于組織、指導、簡化將零信任原則和設計納入企業網絡的過程。

另外,大家也許還記得,DISA(國防信息系統局)局長曾宣稱在2020日歷年年底前發布初始零信任參考架構,然后將花幾個月時間征求行業和政府的意見建議,然后再發布完整的文件。故從時間上估計,目前應該處于征求行業和政府意見的過程中。

不論是NSA下一步的實施指南,還是DISA正在征求意見的參考架構,筆者都認為:

- 從零信任的架構層面看:與NIST零信任架構相比,可能不會有大的變化。

- 從零信任的實施層面看:則會結合美軍網絡的現實情況,有更加具體的建設思路、落地指導、應用示例。

所以,讓我們繼續期待吧。