美國國家安全局發布網絡和環境組件零信任指南

近日,美國國家安全局發布了新的零信任指南,旨在幫助企業通過零信任框架原則來抵御外部網絡攻擊。零信任安全架構要求對網絡資源的訪問進行嚴格控制,無論是在物理邊界內外,以最大限度地減少漏洞的影響。

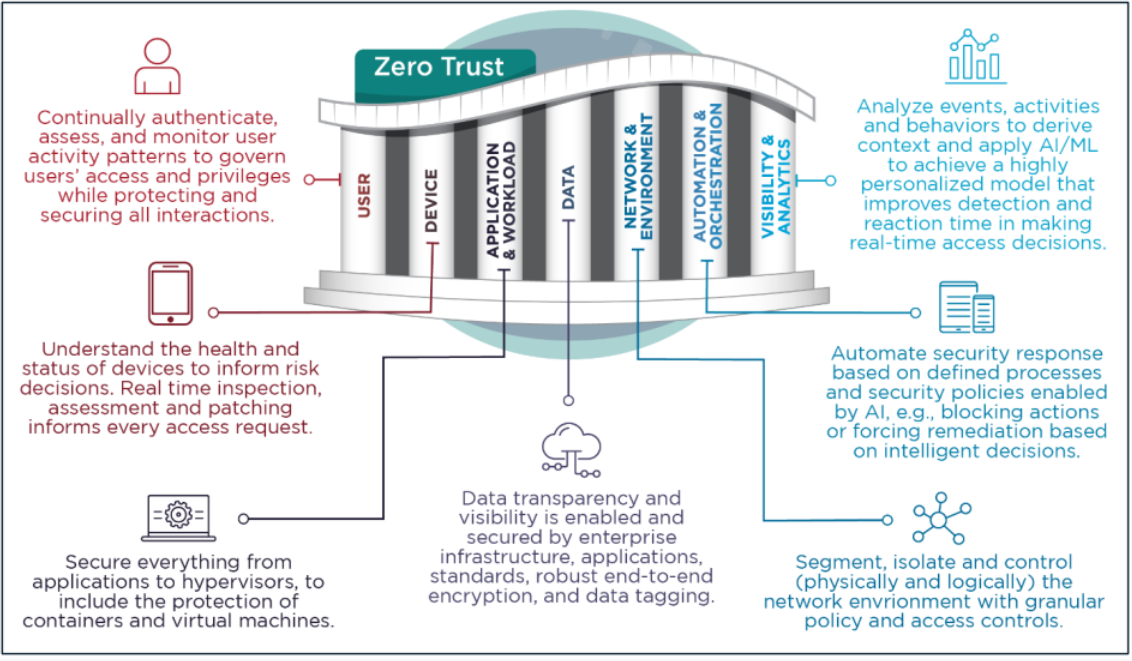

一般情況下,傳統的 IT 安全模式會以默認可信的模式來運行,但零信任一般直接會默認假定威脅已經存在,不允許任何人在網絡內自由行動。零信任的成熟度是通過解決威脅行為者在攻擊中可以利用的各種組件或支柱逐步實現的。

零信任架構的七大支柱,圖源:美國國家安全局

昨天(3月5日),美國國家安全局發布了網絡和環境組件的零信任指南,其中包括所有硬件和軟件資產、非人實體以及相互通信協議。

零信任模式通過數據流映射、宏觀和微觀分段以及軟件定義網絡提供深入的網絡安全。對于其中的每一項,企業都必須達到特定的成熟度,才能繼續按照零信任原則進行建設。

“網絡和環境支柱通過定義網絡訪問、控制網絡和數據流、劃分應用程序和工作負載以及使用端到端加密,將關鍵資源與未經授權的訪問隔離開來"--國家安全局

數據流映射首先要確定數據存儲和處理的位置和方式。當企業對數據流有了全面的清點和可視性,并能減少所有當前的、新的或異常的路徑時,就達到了高級成熟度。

通過宏觀劃分,企業可以為每個部門的用戶創建網絡區域,從而限制網絡上的橫向移動。比如,除非有明確要求,否則會計人員不需要訪問人力資源專用網段,因此威脅行為者可利用的攻擊面有限。

通過微分段,網絡管理被分解成更小的組成部分,并實施嚴格的訪問策略來限制橫向數據流。

美國國家安全局解釋說,"微分段涉及將用戶、應用程序或工作流程隔離到單個網段中,以進一步減少攻擊面,并限制發生入侵時的影響"。

通過軟件定義網絡(SDN)組件,可以對微分段進行更細粒度的控制,從而提供可定制的安全監控和警報。SDN 允許從集中控制中心控制數據包路由,提供更好的網絡可見性,并允許對所有網段執行策略。

對于零信任架構中網絡和環境支柱的四個組成部分,美國國家安全局描述了四個成熟度等級,從準備階段到高級階段,在高級階段實施廣泛的控制和管理系統,以實現最佳的可見性和監控,并確保網絡的增長。

設計和構建零信任環境是一項復雜的任務,需要系統地經歷各個成熟階段。如果方法得當,企業架構就能抵御、識別和應對試圖利用弱點的威脅。

美國國家安全局于 2021 年 2 月發布了第一份零信任框架指南《擁抱零信任安全模型》,該指南介紹了該模型及其背后原則的優勢。

2023 年 4 月,該機構發布了達到零信任框架中用戶組件成熟度的指南《在整個用戶支柱中推進零信任成熟度》。