圖解網絡犯罪團伙間關系

CrowdStrike發布圖表,闡述網絡犯罪團伙間關系與相互合作方式。網絡安全報告往往將黑客團伙及其惡意軟件/黑客行動當成獨立事件加以描述,但實際上,網絡犯罪圈子并不大,而且網絡犯罪團伙間的相互聯系遠比外行認知的緊密得多。網絡犯罪團伙的供應鏈十分復雜,甚至包括真正的軟件公司,而且他們常與圈子里其他同行建立合作關系,方便獲得重要技術支持其黑客行動,或者最大化網絡犯罪收益。

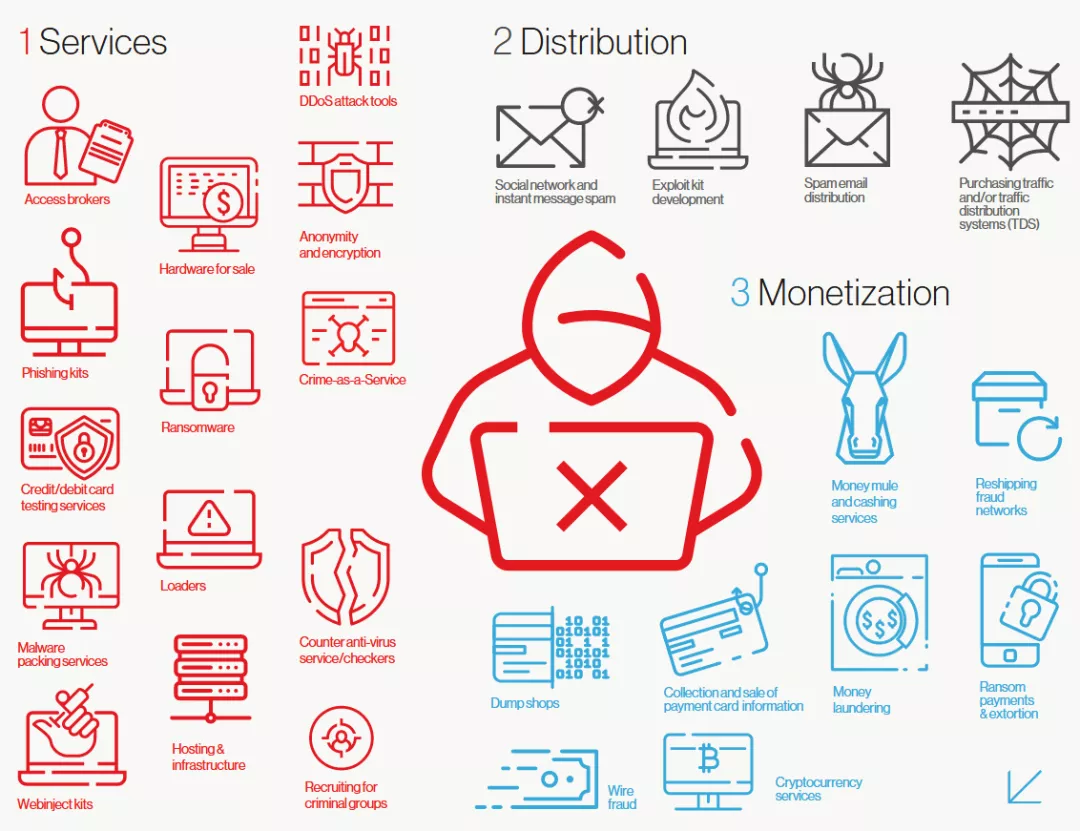

網絡安全公司CrowdStrike表示,這些第三方技術可歸為三類:服務、分銷和貨幣化。每一類再細分的話,服務類技術通常包括:

(1) 訪問代理 - 突破企業網絡,并將公司內部網絡訪問權限賣給其他網絡犯罪團伙的黑客組織。

(2) DDoS攻擊工具 - 也稱為DDoS booter或DDoS-for-hire(網絡罪犯提供給付費客戶的按需DDoS攻擊能力);付費獲得訪問權后,任何人都可通過此類網絡犯罪組織提供的Web前端控制頁面對所選目標發起DDoS攻擊。

(3) 匿名與加密 - 售賣私有代理和虛擬專用網絡訪問權,其他黑客可利用這些團伙提供的服務偽裝自身位置和攻擊源。

(4) 網絡釣魚工具包 - 此類網絡犯罪團伙創建并維護網絡釣魚工具包、用于自動化網絡釣魚攻擊的Web工具,并且收集網絡釣魚釣到的憑證。

(5) 出售硬件 - 售賣ATM刮取器、網絡嗅探設備等定制硬件的黑客團伙。

(6) 勒索軟件 - 也稱勒索軟件即服務或RaaS,這些網絡犯罪團伙售賣勒索軟件系列或Web前端控制頁面訪問權,供其他團伙打造自己的定制勒索軟件。

(7) 犯罪即服務 - 與RaaS類似,但此類網絡犯罪團伙提供的是銀行木馬或其他形式的惡意軟件。

(8) 加載器 - 亦稱“僵尸主機安裝”,這些黑客團伙已經以自己的惡意軟件感染了計算機、智能手機和服務器,提供將其他黑客團伙的惡意軟件“加載/安裝”到同一系統上的服務,這樣其他團伙就能通過勒索軟件、銀行木馬、信息竊取器等惡意軟件獲利了。

(9) 反殺毒軟件服務/檢測器 - 私有Web門戶,惡意軟件開發者可以上載樣本測試現有殺毒軟件系統引擎是否會查殺,而無需擔心惡意軟件檢測結果會在殺軟制造商間共享。

(10) 惡意軟件打包服務 - 基于Web或桌面系統的工具,惡意軟件開發者可以之打亂自身惡意軟件品系代碼,讓殺毒軟件更難難以檢測出來。

(11) 信用卡/借記卡測試服務 - 供黑客測試所獲支付卡號是否為有效格式及卡本身是否仍然有效的工具。

(12) Web注入工具包 - 常與銀行木馬聯合使用的專業化工具,供銀行木馬黑客團伙在受害者訪問電子銀行(或其他任何)網站時將惡意代碼注入其瀏覽器。

(13) 托管與基礎設施 - 也稱防彈托管提供商,顧名思義,這些人提供網絡犯罪組織專用的私有Web托管基礎設施。

(14) 犯罪招募 - 專門招募、收買或誘騙普通公民從事網絡犯罪活動的組織(如假借旅游名義到美國收買特斯拉雇員在該公司內部網絡中運行惡意工具的人)。

另一方面,分銷服務大致有如下幾種:

(1) 在社交網絡上或通過即時通訊應用進行垃圾郵件分發活動的團伙。

(2) 專門從事垃圾郵件分發的團伙。

(3) 開發和售賣漏洞利用工具包的團伙。

(4) 此類團伙購買被黑網站流量,然后分發至托管著漏洞利用工具包、技術支持騙局、金融騙局、網絡釣魚工具包等等的惡意網頁。

至于貨幣化服務,CrowdStrike認為這一類別通常包括:

(1) 錢騾服務 - 這些人親身從被黑ATM取錢,用自身銀行賬戶收錢,再將錢轉給黑客、所選洗錢或轉運欺詐服務。

(2) 洗錢 - 此類團伙常經營著空殼公司網絡,通過空殼公司洗白來自被黑銀行賬戶、ATM套現或加密貨幣盜竊的資金。一些洗錢服務還作為比特幣混合服務在暗網上運營。

(3) 轉運欺詐網絡 - 用被盜資金購買真實產品運往另一國家的團伙。此類產品多為汽車、電子產品或珠寶等奢侈品,運抵別國后轉賣換成干凈的法幣,再打入委托了此類服務的黑客手中。

(4) 轉儲商店 - 通過專用網站和社交媒體渠道售賣被黑公司數據的團伙。

(5) 贖金支付與勒索 - 專門勒索受害者的團伙,可供持有被盜數據的其他團伙委托。

(6) 支付卡信息收集與出售 - 也稱之為售卡店,通常是網絡犯罪團伙出售被盜支付卡數據的論壇。

(7) 加密貨幣服務 - 另一種洗錢形式,可供“混合”被盜資金,幫助黑客擺脫被盜資金痕跡。

(8) 電匯欺詐 - 顧名思義,專業進行BE詐騙等電匯欺詐的團伙。

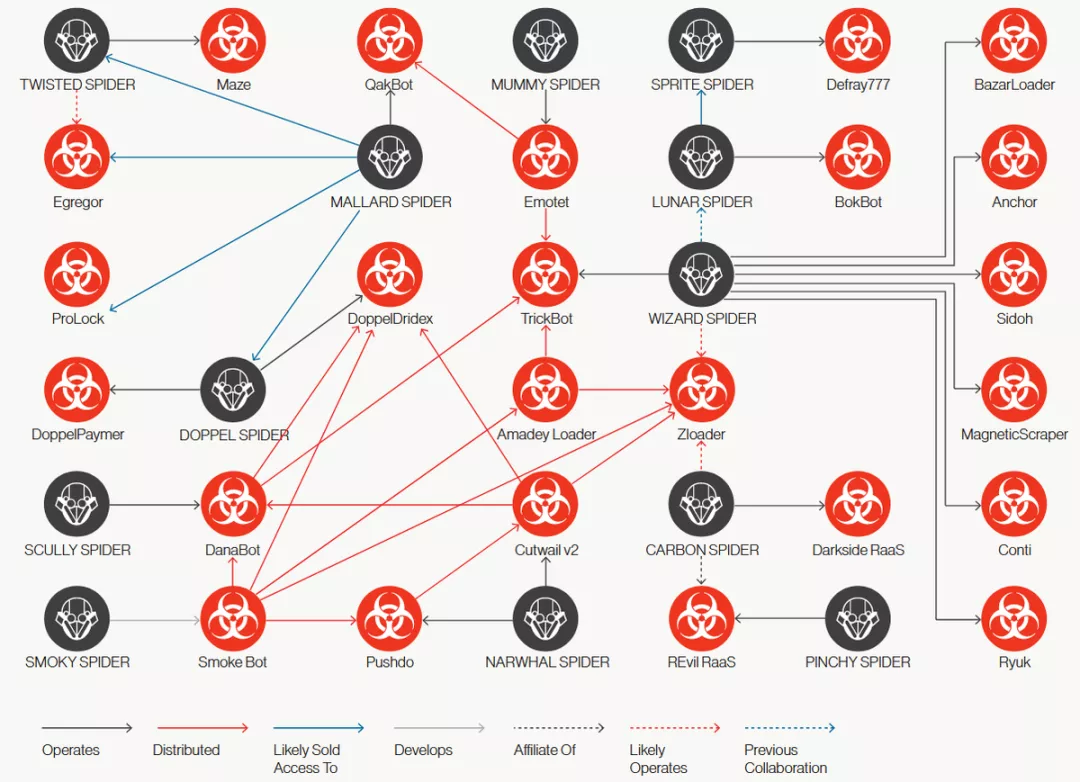

由于現今各方廣泛運用加密通信渠道,我們幾乎不可能追蹤各網絡犯罪團伙與其供應商之間的所有聯系,搞清誰與誰合作。

不過,在惡意軟件攻擊領域,通過觀察惡意軟件從攻擊者流向被感染主機的途徑,還是可以發現一些合作的跡象。盡管永遠不能完全驗證這些聯系,在Emotet惡意軟件下載TrickBot惡意軟件時,這兩個網絡犯罪團伙合作,Emotet組織為TrickBot團伙提供“加載器”機制的事實也十分明顯了。

在2月22日發布的《2021年全球威脅報告》中,安全公司CrowdStrike首次總結了網絡犯罪地下世界中各網絡犯罪團伙間現有的一些聯系。該公司采用了其特有的網絡犯罪團伙命名法,所以有些網絡犯罪團伙名稱可能與我們之前看到的不太一樣。不過,CrowdStrike還提供了交互索引,任何人都能更深入了解各個網絡犯罪團伙,并將之與其他公司所用名稱關聯起來。

上述圖表表明,在網絡入侵活動中,支持者的角色與執行入侵的團伙同樣重要。正如Chainalysis上個月在另一份報告中指出的,只要盯緊這些共享服務提供商,司法機構就很有可能在摧毀網絡犯罪活動上取得更大戰果,因為盯緊這些提供商就可以一次性破壞多個網絡犯罪團伙的行動。

除此之外,這么做還有些別的好處。例如,頂級網絡犯罪團伙常擁有頂尖的運營安全(OpSec),不會泄露任何行動細節,但次級提供商未必總能保護自己的身份,司法機構可以從這些次級提供商處獲得信息,揭開大型團伙的面紗,省時省力一網打盡。

CrowdStrike《2021全球威脅報告》:(戳閱讀原文打開)https://www.crowdstrike.com/resources/reports/global-threat-report/

交互式索引:云服務已成黑客攻擊新平臺https://adversary.crowdstrike.com/