Linux下查看函數被那些函數調用過?

一、問題

有個打印log的函數,想知道該函數執行的時候,之前執行了哪些函數?

二、分析

在應用程序打印函數棧需要通過函數backtrace(),該函數對應頭文件如下:

- #include <execinfo.h>

1、三個與打印調用棧相關的函數

打印函數棧需要使用到以下3個函數

- int backtrace(void** buffer, int size);

函數功能:用于獲取當前線程的調用堆棧。參數:buffer:它是一個指針數組,函數獲取的當前線程的調用堆棧將會被存放在buffer中。在buffer中的指針實際是從堆棧中獲取的返回地址,每一個堆棧 框架有一個返回地址。size:用來指定buffer中可以保存多少個void*元素。返回值:實際獲取的指針個數,最大不超過size大小。

char** backtrace_symbols (void *const *buffer, int size);

函數功能:將從backtrace函數獲取的信息轉化為一個字符串數組。參數:buffer:從backtrace函數獲取的數組指針。size:是該數組中的元素個數(backtrace函數的返回值)。返回值:是一個指向字符串數組的指針,它的大小同buffer相同。每個字符串包含了一個相對于buffer中對應元素的 可打印信息。它包括函數名,函數的偏移地址,和實際的返回地址。

注:

- 1、只有使用ELF二進制格式的程序才能獲取函數名稱和偏移地址。在其他系統,只有16進制的返回地址能被獲取。另外,需要傳遞相應的標志給鏈接器,以能支持函數名功能即編譯選項-rdynamic。

- 2、backtrace_symbols生成的字符串都是malloc出來的,最后需要free該塊內存。

- void backtrace_symbols_fd (void *const *buffer, int size, int fd)

功能:backtrace_symbols_fd與backtrace_symbols函數具有相同的功能,不同的是它不會給調用者返回字符串數組,而是將結果寫入文件描述符為fd的文件中,每個函數對應一行.它不需要調用malloc函數,因此適用于有可能調用該函數會失敗的情況。參數:fd:通常填寫STDOUT_FILENO

2. 鏈接庫

在編譯的時候需要加上**-rdynamic**選項。

- -rdynamic

- Pass the flag -export-dynamic to the ELF linker, on targets that support it. This instructs the linker to add all symbols, not only used ones, to the dynamic symbol table. This option is needed for some uses of "dlopen" or to allow obtaining backtraces from within a program.

該選項讓鏈接器將所有符號添加到動態符號表中,這樣才能將函數地址翻譯成函數名,否則打印的結果是不會打印函數名的。

另外,這個選項不會處理static函數,所以,static函數的符號無法得到。

3. 舉例

- #include <execinfo.h>

- #include <stdio.h>

- #include <stdlib.h>

- #include <unistd.h>

- void fun1();

- void fun2();

- void fun3();

- void print_stacktrace();

- void print_stacktrace()

- {

- int size = 16;

- void * array[100];

- int stack_num = backtrace(array, size);

- char ** stacktrace = backtrace_symbols(array, stack_num);

- backtrace_symbols_fd(array,size,STDOUT_FILENO);

- #if 0

- char ** stacktrace = backtrace_symbols(array, stack_num);

- for (int i = 0; i < stack_num; ++i)

- {

- printf("%s\n", stacktrace[i]);

- }

- free(stacktrace);

- #endif

- }

- void fun1()

- {

- printf("stackstrace begin:\n");

- print_stacktrace();

- }

- void fun2()

- {

- fun1();

- }

- void fun3()

- {

- fun2();

- }

- int main()

- {

- fun3();

- }

編譯運行gcc編譯時加上-rdynamic參數,通知鏈接器支持函數名功能(不加-rdynamic參數則無函數名打印):

- gcc 123.c -o run -rdynamic -g

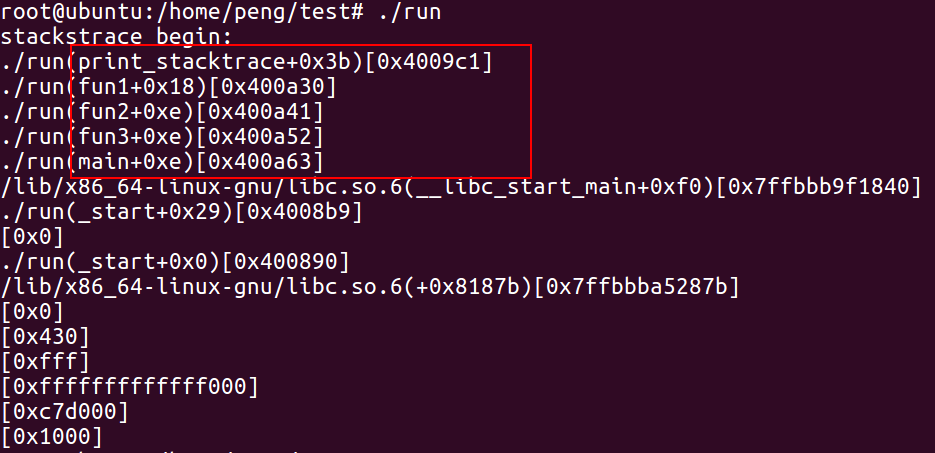

執行結果:

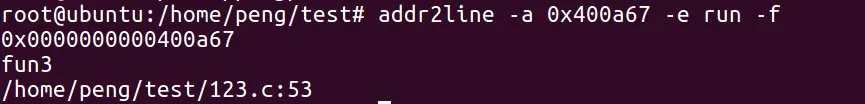

4. 補充 address2line

同一個函數可以在代碼中多個地方調用,如果我們只是知道函數,要想知道在哪里調用了該函數,可以通過address2line命令來完成,我們用第2步中編譯出來的test2來做實驗(address2line的-f選項可以打出函數名, -C選項也可以demangle):

address2line

三、內核代碼中如何打印函數棧?

在Linux內核中提供了一個可以打印出內核調用堆棧的函數 dump_stack()。

該函數在我們調試內核的過程中可以打印出函數調用關系,該函數可以幫助我們進行內核調試,以及讓我們了解內核的調用關系。

1. 頭文件

該函數頭文件為:

- #include <asm/ptrace.h>

使用方式:

直接在想要查看的函數中添加

- dump_stack();

2. 舉例

測試代碼如下:hello.c

- 1 #include <linux/init.h>

- 2 #include <linux/module.h>

- 3 #include <asm/ptrace.h>

- 4

- 6 MODULE_LICENSE("GPL");

- 7 MODULE_AUTHOR("PD");

- 8 void aaa(int a);

- 9 void bbb(int b);

- 10 void ccc(int c);

- 11

- 14 void ccc(int c)

- 15 {

- 16 printk(KERN_SOH"cccc \n");

- 17 dump_stack();

- 18 printk("c is %d\n",c);

- 19 }

- 20 void bbb(int b)

- 21 {

- 22 int c = b + 10;

- 23 printk(KERN_SOH"bbbb \n");

- 24 ccc(c);

- 25 }

- 26 void aaa(int a)

- 27 {

- 28 int b = a + 10;

- 29 printk(KERN_SOH"aaaa \n");

- 30 bbb(b);

- 31 }

- 32

- 34 static int hello_init(void)

- 35 {

- 36 int a = 10;

- 37

- 38 aaa(a);

- 39 printk(KERN_SOH"hello_init \n");

- 40

- 41 return 0;

- 42 }

- 43 static void hello_exit(void)

- 44 {

- 45 printk("hello_exit \n");

- 46 return;

- 47 }

- 48

- 49 module_init(hello_init); //insmod

- 50 module_exit(hello_exit);//rmmod

Makefile

- ifneq ($(KERNELRELEASE),)

- obj-m:=hello.o

- else

- KDIR :=/lib/modules/$(shell uname -r)/build

- PWD :=$(shell pwd)

- all:

- make -C $(KDIR) M=$(PWD) modules

- clean:

- rm -f *.ko *.o *.mod.o *.symvers *.cmd *.mod.c *.order

- endif

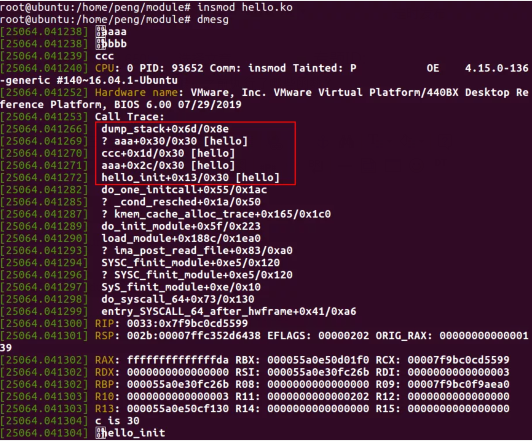

編譯安裝模塊

- dmesg -c

- make

- insmod hello.ko

【注意】 都在root權限下操作

結果

可以看到在函數ccc中使用dump_stack()打印出了ccc的函數調用棧。

在內核開發中,我們可以使用dump_stack()來打印相關信息,同時在內核源碼學習中也可以用來了解函數調用關系。