Silverfish:第一個利用 SolarWinds 漏洞以入侵歐盟國家的組織

一家名為 Prodaft 的瑞士網絡安全公司聲稱發現了與 SolarWinds 攻擊有關的另一起網絡攻擊。

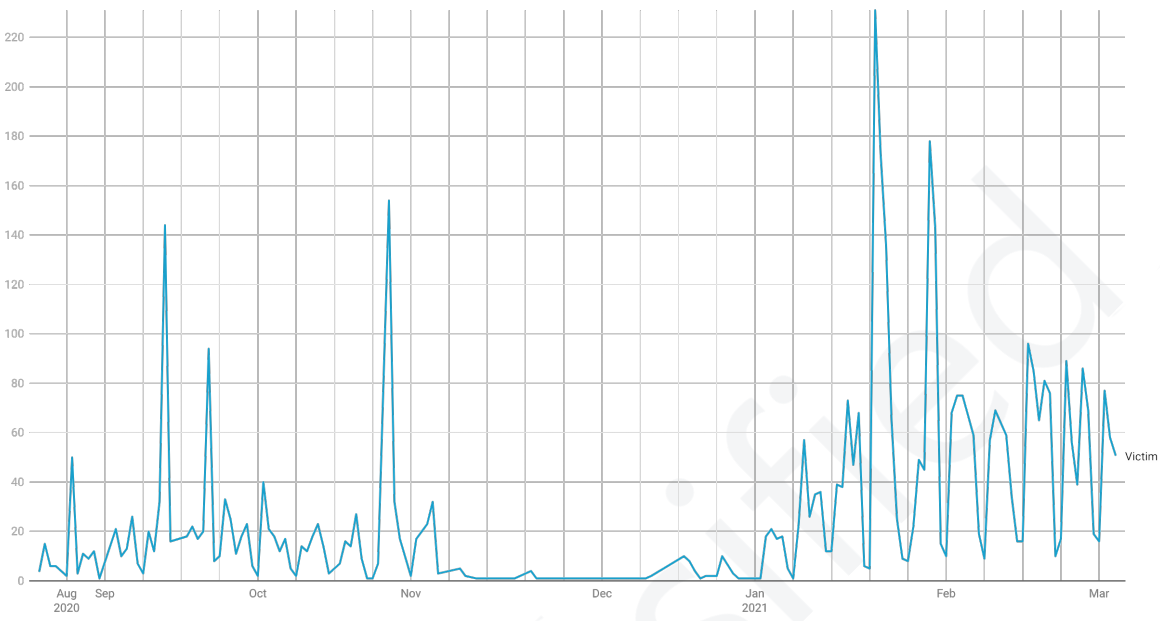

Prodaft 的安全研究員表示,自從去年八月開始黑客組織 Silverfish 就以政府和公司為目標進行了大規模的攻擊活動。

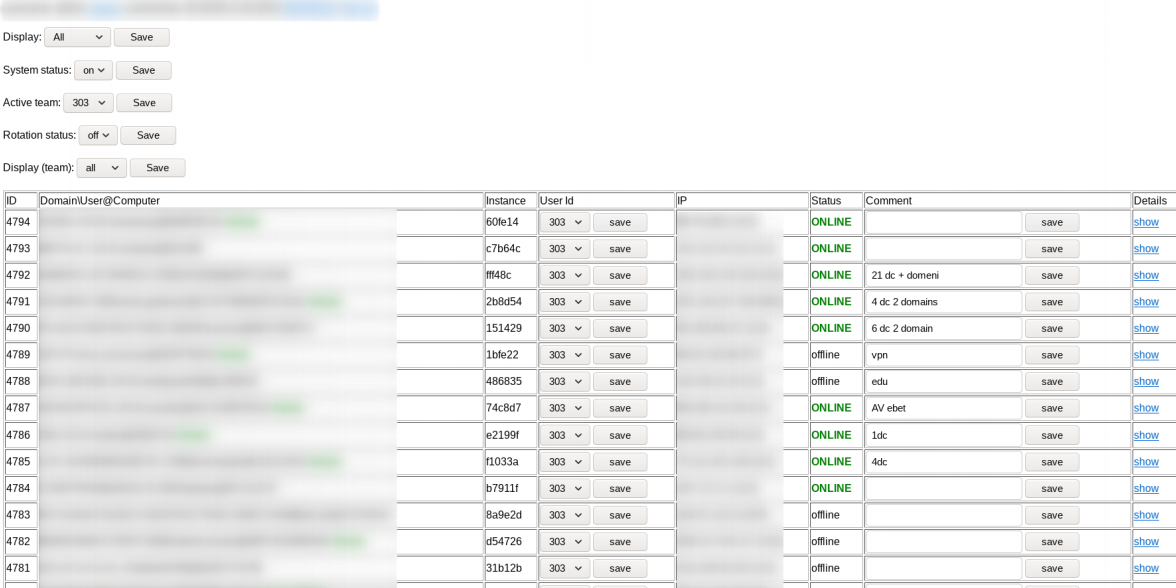

Prodaft 滲透了 SolarWinds 的 C&C 服務器,發現從去年八月開始該組織已經攻擊了近 4700 名受害者,這些受害者與受到 SolarWinds 攻擊的組織存在大量重疊。這個技巧高超的攻擊組織的攻擊目標包括美國、歐盟和其他國家的世界五百強企業、政府機構、IT 服務提供商、國防承包商和航空公司。

研究人員表示,SilverFish 是第一個利用與 SolarWinds 相關的漏洞針對歐盟國家發動攻擊的組織。

去年 12 月,SolarWinds 攻擊被曝光,Prodaft 在一個受到 SolarWinds 攻擊的客戶現場進行了分析。結合 FireEye 公布的 IOC 指標,Prodaft 為 SolarWinds 攻擊的服務器創建了指紋,然后在全網搜索相同指紋的服務器。

全球一共發現了 12 個符合條件的 C&C 服務器,Prodaft 發現了其中兩臺服務器存在配置漏洞后入侵了它們。研究人員發現該組織從 2020 年 8 月開始一直很活躍,通過 IP、用戶名、時間戳、執行命令等方面驗證了這些受害者與 SolarWinds 攻擊受害者的關系。

根據 Prodaft 的分析,SilverFish 共有四個小組發動攻擊。

受害者中位于美國的實體遭受的攻擊次數最多(2465),其次是歐洲(1466)。

????

盡管英語仍然是黑客的主要語言,但攻擊者仍然使用了俄語的俚語和口頭語。同時,有證據表明黑客在俄羅斯和烏克蘭操縱 C&C 服務器,其中一些 C&C 服務器與歸屬于俄羅斯的攻擊組織 Evil Corp 共享。

- 2020 年 12 月,SolarWinds 攻擊被發現時美國就聲稱該次攻擊與俄羅斯攻擊組織有關

- 2021 年 1 月,卡巴斯基的安全研究員表示 SolarWinds 攻擊中使用的 SunBurst 與 Turla 組織之前使用的 Kazuar后門有關

- 2021 年 1 月,微軟表示 SolarWinds 攻擊者能夠訪問其源代碼,但是未能對其進行更改

- 2021 年 3 月,Mimecast 表示其源碼在 SolarWinds 攻擊中被盜

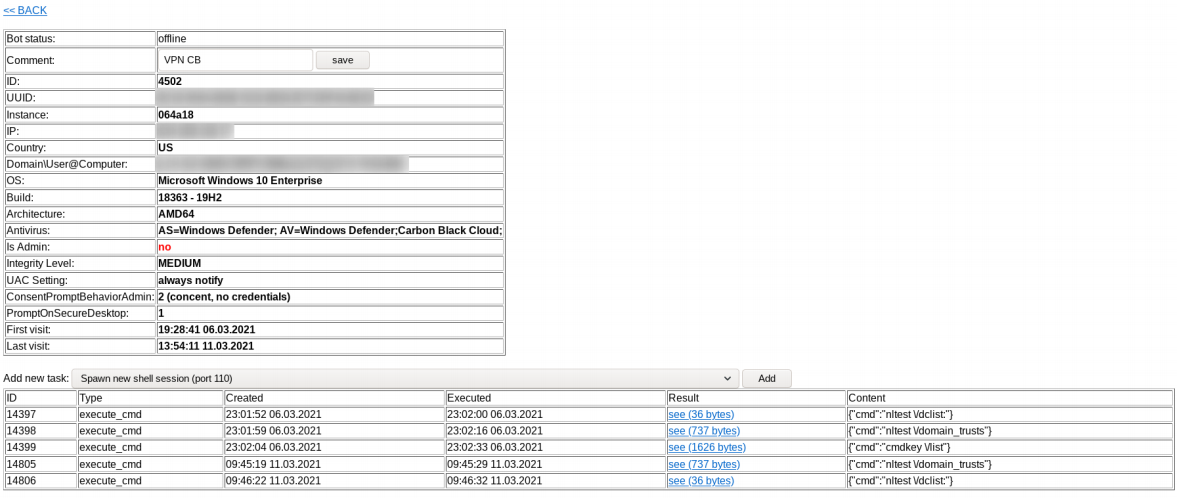

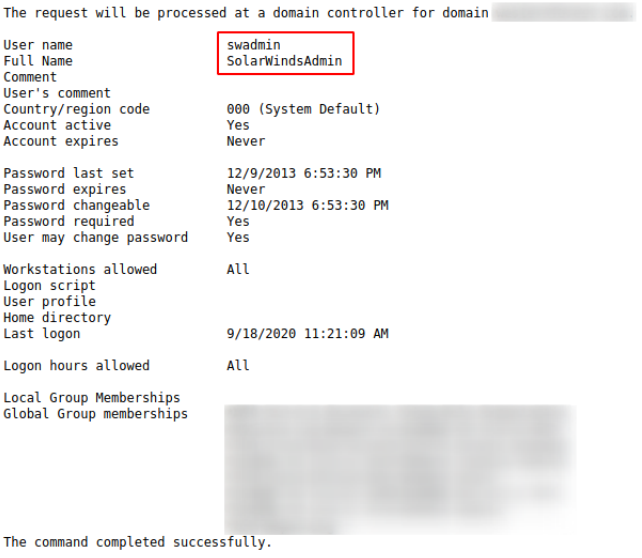

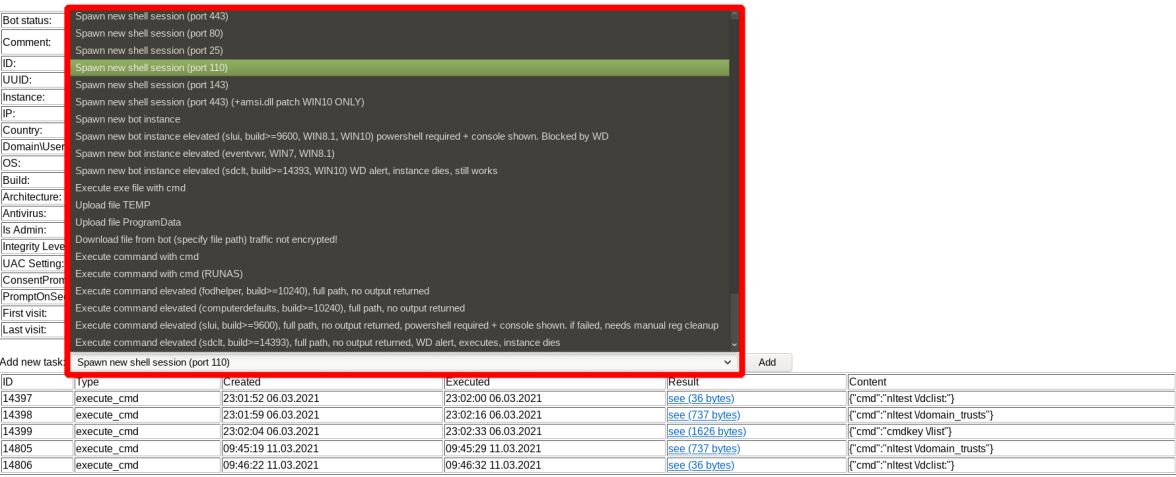

SilverFish 使用的工具包括 Empire、Cobalt Strike 和 Mimikatz,以及一些自己編寫的 Rootkit、PowerShell、BAT 和 HTA 文件。SilverFish 攻擊有著特定的行為模式,比如執行命令列出域控和受信任的域、顯示管理員賬戶,之后再進行后續偵察和信息竊取。

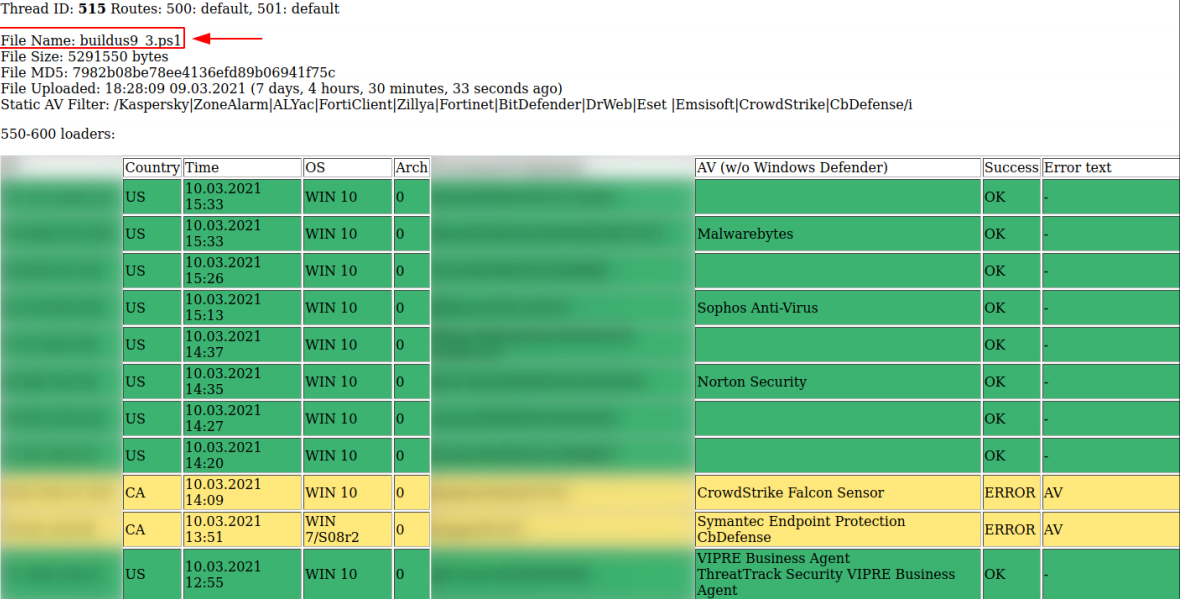

SilverFish 構建了名為 VictimTotal 的測試工具,針對不同企業部署的 AV 和 EDR 部署不同的 Payload 以提高攻擊成功率。

Prodaft 表示,盡管被入侵的公司都是大型關鍵信息基礎設施,但它們大多都沒有發現已經被入侵了。

參考來源: