含有挖礦惡意軟件的Docker Hub映像文件被下載了2000萬次

Palo Alto Networks威脅情報團隊Unit42的研究人員近日發現,Docker Hub上的多個容器映像文件被挖礦軟件劫持了至少兩年之久,且已被下載了超過2000萬次。

Docker Hub是最大的容器應用程序庫,企業可以通過Docker Hub在內部或與其客戶共享映像文件,開發人員社區則可以在該平臺分發開源項目。

Unit 42的研究人員Aviv Sasson在Docker Hub上發現了30個參與加密貨幣挖礦劫持操作的惡意映像:

- 021982/155_138

- 021982/66_42_53_57

- 021982/66_42_93_164

- 021982/xmrig

- 021982/xmrig1

- 021982/xmrig2

- 021982/xmrig3

- 021982/xmrig4

- 021982/xmrig5

- 021982/xmrig6

- 021982/xmrig7

- avfinder/gmdr

- avfinder/mdadmd

- docheck/ax

- docheck/health

- dockerxmrig/proxy1

- dockerxmrig/proxy2

- ggcloud1/ggcloud

- ggcloud2/ggcloud

- kblockdkblockd/kblockd

- osekugatty/picture124

- osekugatty/picture128

- tempsbro/tempsbro

- tempsbro/tempsbro1

- toradmanfrom/toradmanfrom

- toradmanfrom/toradmanfrom1

- xmrigdocker/docker2

- xmrigdocker/docker3

- xmrigdocker/xmrig

- zenidine/nizadam

研究人員發現它們來自10個不同的用戶賬戶。其中一些名稱清楚地表明了其用途,而其他名稱則具有誤導性的名稱,例如“proxy”或“ggcloud”或“docker”。

截止本文發布,除一個名為xmrigdocker的賬戶移除了映像文件外,所有賬戶中的映像仍可在Docker Hub上使用。

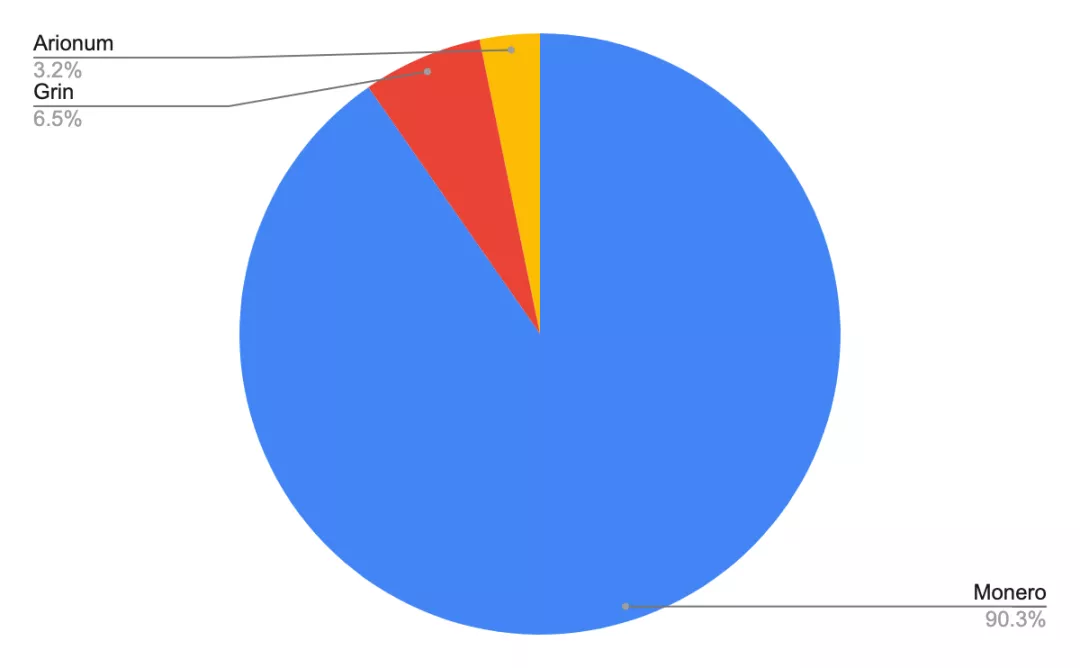

在大多數情況下,挖礦劫持攻擊者都會選擇挖掘門羅幣,而XMRig是最受歡迎的門羅幣挖礦工具。但是,Sasson發現某些操作還會挖掘Grin(GRIN)或ARO(Aronium)幣:

在檢查了礦池數據之后,研究人員估計此次容器挖礦劫持活動中攻擊者能夠開采價值約20萬美元的加密貨幣。

【本文是51CTO專欄作者“安全牛”的原創文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】