作戲作全套,谷歌披露一個“努力”針對安全人員的攻擊組織

一個賣力的黑客組織,為了釣魚安全研究人員,建了個空殼安全公司,還在社交媒體推特和領(lǐng)英上注冊了大量賬戶,誘騙他們點(diǎn)擊公司官網(wǎng),在該網(wǎng)站,有一個瀏覽器漏洞正等待被觸發(fā)。

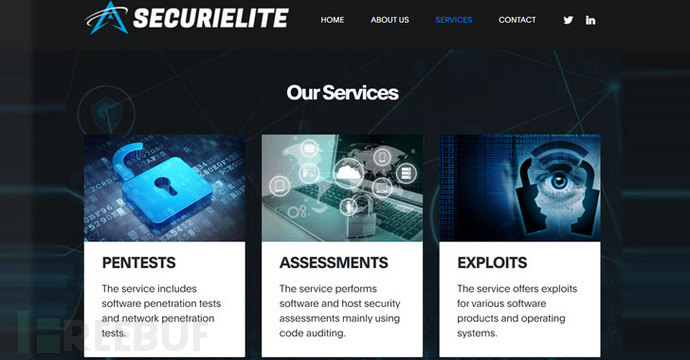

3月31日,谷歌威脅分析小組在一篇博客中更新稱,一個由朝鮮政府支持的黑客組織建立了一家名為SecuriElite的假安全公司。在這家假公司的官網(wǎng)上,它宣稱自己是一家位于土耳其的攻擊性安全公司,提供測試、軟件安全評估和漏洞利用。

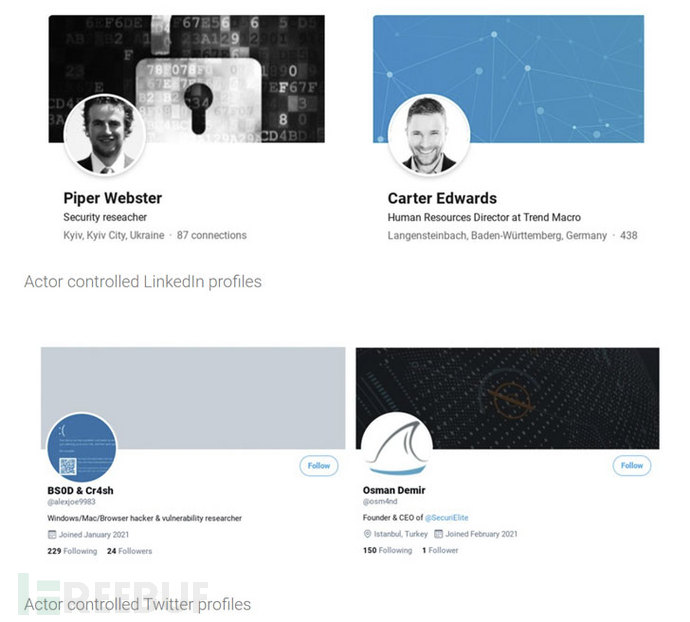

威脅分析小組的Adam Weidemann介紹,該黑客組織為此共創(chuàng)建了8個推特帳號和7個領(lǐng)英帳號,自稱是不同安全公司(包括Trend Macro)的漏洞研究人員和人力資源專員,還有一些人冒充該空殼公司的首席執(zhí)行官和員工。

該黑客組織在2021年1月就被威脅分析小組標(biāo)記過,當(dāng)時該組織在推特、領(lǐng)英、Telegram、Discord和Keybase等各種社交媒體平臺上創(chuàng)建了一個研究博客和多個配置文件,試圖與研究人員溝通并建立信任。他們在博客部署了一個Windows后門,該后門以木馬化的Visual Studio項(xiàng)目的形式出現(xiàn)。

隨后,韓國網(wǎng)絡(luò)安全公司ENKI的研究人員披露了Internet Explorer中的零日漏洞,稱黑客可以通過惡意MHTML文件訪問其安全團(tuán)隊管理的設(shè)備。微軟后來在2021年3月的補(bǔ)丁更新中解決了該問題。

為了以防萬一,谷歌已經(jīng)將該網(wǎng)站的URL添加到Safebrowsing封鎖列表中,以防止意外訪問。

目前該網(wǎng)站尚未被發(fā)現(xiàn)提供惡意內(nèi)容,但仍不清楚攻擊背后的真正動機(jī)。研究人員懷疑攻擊者可能利用偽裝的身份以掌握零日研究,并利用未修補(bǔ)的漏洞進(jìn)行攻擊。