小心!關鍵任務SAP應用程序受到攻擊

全球有40多萬家企業和92%的福布斯全球2000強企業使用SAP的企業應用程序進行供應鏈管理(SCM)、企業資源規劃(ERP)、產品生命周期管理(PLM)和客戶關系管理(CRM)。

目前,SAP公司和云安全公司Onapsis已經對此發出了警告,并且與網絡安全和基礎設施安全機構(CISA)以及德國網絡安全機構BSI發起了合作,來督促SAP的客戶及時部署補丁,并檢查他們的環境中是否存在不安全的應用程序。

被針對的SAP漏洞

Onapsis和SAP合作的威脅情報顯示,他們目前沒有發現有客戶已經受到此次惡意活動的攻擊而造成損失。但是,報告表示SAP客戶的環境中仍然有不安全的應用程序,并通過本應在幾年前就被打補丁的攻擊載體將組織暴露在滲透企圖中。

自2020年中期,Onapsis開始記錄針對未打補丁的SAP應用的利用嘗試以來,該公司的研究人員發現 "在2020年6月至2021年3月期間,來自近20個國家的黑客發起了1500次攻擊嘗試,成功利用了300次"。

這些攻擊背后的黑客利用了SAP應用程序中的多個安全漏洞和不安全配置,試圖入侵目標系統。

此外,他們中的一些黑客,同時在攻擊中利用多個漏洞進行串聯,以 "最大限度地擴大影響和潛在的破壞"。

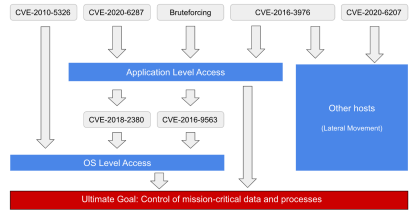

針對脆弱的SAP應用程序的攻擊(SAP/Onapsis)

Onapsis表示,他們觀察到黑客可以利用技術來對不安全的SAP應用程序進行完全控制,并且可以繞過常見的安全性和合規性控制,來使攻擊者能夠通過部署勒索軟件或停止企業系統運營來竊取敏感數據、執行財務欺詐或破壞關鍵任務業務流程。

威脅報告中公布的漏洞和攻擊方式如下:

- 針對不安全的高權限SAP用戶賬戶進行蠻力攻擊。

- CVE-2020-6287(又名RECON):一個可遠程利用的預認證漏洞,能夠使未經認證的攻擊者接管脆弱的SAP系統。

- CVE-2020-6207:超危預認證漏洞,可能導致進攻者接管未打補丁的SAP系統。(漏洞已于2021年1月發布在Github上)。

- CVE-2018-2380:使黑客能夠升級權限并執行操作系統命令,從而獲得對數據庫的訪問權,并在網絡中橫向移動。

- CVE-2016-95:攻擊者可以利用這個漏洞觸發拒絕服務(DoS)狀態,并獲得對敏感信息的未授權訪問。

- CVE-2016-3976:遠程攻擊者可以利用它來升級權限,并通過目錄遍歷序列讀取任意文件,從而導致未經授權的信息泄露。

- CVE-2010-5326:允許未經授權的黑客執行操作系統命令,并訪問SAP應用程序和連接的數據庫,從而獲得對SAP業務信息和流程的完全和未經審計的控制。

根據CISA發布的警報,受到這些攻擊的組織可能會產生以下影響:

- 敏感數據被盜

- 金融欺詐

- 關鍵任務業務流程中斷

- 勒索軟件攻擊

- 停止所有操作

為脆弱的SAP系統及時打上補丁是所有企業組織目前的首要任務。Onapsis還指出,攻擊者在更新發布后的72小時之內就開始瞄準關鍵的SAP漏洞。

暴露和未打補丁的SAP應用程序在不到3小時就會被攻破。

緩解威脅的措施

這些被濫用的漏洞只影響企業內部的部署,包括那些在他們自己的數據中心、管理的主機托管環境或客戶維護的云基礎設施。SAP維護的云解決方案不受這些漏洞的影響。

為了減輕風險,SAP客戶可采取的行動如下:

- 立即對暴露在上述漏洞中的SAP應用程序以及未及時安裝補丁的SAP應用程序進行入侵評估。優先考慮連網的SAP應用程序。

- 立即評估SAP環境中所有應用程序的風險,并立即應用相關SAP安全補丁和安全配置。

- 立即評估SAP應用程序是否存在配置錯誤或未經授權的高權限用戶,并對有風險的應用程序進行入侵評估。

- 如果經過評估的SAP應用程序目前已經暴露,并且不能及時應用緩解措施,則應部署補償控制并監控活動,以檢測任何潛在的威脅活動,直到實施緩解措施。