冒充菲律賓政府,Balikbayan Foxes大肆發起網絡攻擊

據security affairs消息,安全研究人員近期發現了一個名為Balikbayan Foxes(TA2722)的網絡攻擊組織。

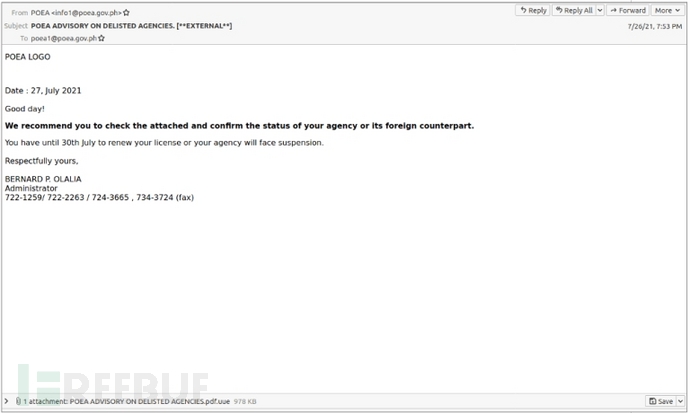

該組織曾多次冒充菲律賓政府組織,包括衛生部、海外就業管理局和海關局,還偽裝成沙特駐馬尼拉大使館和菲律賓DHL郵遞和物流集團,不斷傳播木馬病毒和惡意軟件,包括Remcos 、 NanoCore 等遠程訪問木馬。其中,Remcos和NanoCore木馬病毒常被用于信息收集、數據過濾、監視和控制被感染的計算機。

該組織主要活動在北美、歐洲和東南亞等地區,涉及航運、物流、制造、商業服務、制藥、能源和金融等多個領域,其目的在于獲取計算機權限,竊取企業的數據和信息,以及后續的商業詐騙行動等。

安全專家表示,“該組織一般直接或間接冒充菲律賓政府部門,不斷向受害者發起釣魚郵件攻擊,誘使用戶下載帶木馬的文件或點擊惡意鏈接。”

在現有被記錄的攻擊中,該組織在2020年8月曾冒充菲律賓DHL和沙特駐馬尼拉領事館(KSA),發起魚叉式網絡釣魚攻擊。值得一提的是,攻擊者的釣魚郵件重復使用了很長一段時間,這意味著他們一直沒有被發現。他們在郵件中設置了多種誘餌,包括Covid-19感染率、賬單、票據等。

根據已有的信息,安全研究人員將這些攻擊活動分為兩個不同的網絡攻擊集群,并發現了該組織多種攻擊機制,只要包括:

- 發送的網絡釣魚電子郵件包含指向惡意 .RAR 文件的 OneDrive 鏈接;

- 郵件中附加了精心制作的PDF文件,其中包含指向惡意可執行文件的嵌入 URL;

- 包含宏的壓縮 MS Excel 文檔,啟用后則會下載惡意軟件。

根據已經披露的信息,該組織自2018年8月就已經開始活躍,一直到2020年10月份才逐漸停止。2021年9月,該組織再一次開始活躍起來,并將菲律賓海關客戶資料注冊系統(CPRS)作為誘餌,在里面設置了收集憑證的惡意鏈接。

總的來說,Balikbayan Foxes是一個高活躍度的網絡攻擊組織,曾多次冒充菲律賓政府的各個部門,針對東南亞、歐洲和北美等地區發起釣魚郵件攻擊,傳播各種惡意軟件和木馬病毒。有信息顯示,該組織一直試圖遠程訪問、控制受害者的計算機,收集系統數據,安裝惡意軟件,參與商業電子郵件妥協(BEC)攻擊等。