Pwn2Own 2021現(xiàn)場實(shí)錄:蘋果失寵?Zoom、Chrome、Windows被入侵

今年的Pwn2Own 黑客大賽,依舊是白帽黑客的狂歡。

作為Pwn2Own歷史上規(guī)模最大的活動(dòng)之一,此次累計(jì)有23次獨(dú)立的黑客嘗試,涉及10 種不同產(chǎn)品,包括網(wǎng)絡(luò)瀏覽器、虛擬化、服務(wù)器等。嘗試目標(biāo)則涵蓋了Microsoft Exchange、Parallels、Windows 10、Microsoft Teams、Ubuntu、Oracle VirtualBox、Zoom、Google Chrome和Microsoft Edge。

總獎(jiǎng)金池超過150萬美元的獎(jiǎng)勵(lì),成為眾多白帽黑客的“囊中之物”。

Day1:嘗試7次,成功5次

Safari 漏洞,斬獲10萬美元獎(jiǎng)金

來自RET2系統(tǒng)公司的Jack Dates利用Safari中的整數(shù)溢出和OOB寫入,實(shí)現(xiàn)內(nèi)核級代碼執(zhí)行,為自己贏得了10萬美元,并獲得10個(gè)Pwn積分。

Devcore團(tuán)隊(duì)成最大的贏家

Devcore團(tuán)隊(duì)通過鏈接身份驗(yàn)證繞過和本地特權(quán)升級漏洞來接管Microsoft Exchange服務(wù)器,從而獲得了20萬美元的收入。該團(tuán)隊(duì)還獲得了20點(diǎn)Pwn積分。

Day2 :嘗試8次,成功7次,部分成功1次

三重缺陷,觸發(fā)Zoom零交互漏洞

在荷蘭研究人員 Daan Keuper 和 Thijs Alkemade的配合下,一個(gè)有趣但嚴(yán)重的Zoom漏洞被曝出。兩人利用三重缺陷,在沒有用戶交互的情況下,就利用Zoom應(yīng)用獲得了目標(biāo)PC的完全控制權(quán)。在整個(gè)攻擊場景中,受害者會(huì)看到會(huì)議邀請,但即使受害者沒有單擊任何內(nèi)容,也會(huì)觸發(fā)錯(cuò)誤鏈。

這個(gè)漏洞為兩人贏得了20萬美金和20點(diǎn)Pwn積分。

Chrome渲染器和Microsoft Edge利用

Day2第二高獎(jiǎng)金則落入Dataflow Security的安全研究人員Bruno Keith和Niklas Baumstark手中。他們通過Typer Mismatch錯(cuò)誤,成功利用Chrome渲染器和Microsoft Edge,獲得了10萬美金的收入。

Day3:嘗試8次,成功4次,部分成功4次

- L3Harris Trenchant的Benjamin McBride瞄準(zhǔn)了虛擬化類別中的Parallels Desktop;

- Vincent Dehors針對Ubuntu桌面完成本地提權(quán);

- 研究員Da Lao使用OOB寫入成功完成了在Parallels中的 guest-to-host逃逸;

- Marcin使用了一個(gè)Use-After-Free(UAF)漏洞,進(jìn)行windows10提權(quán)。

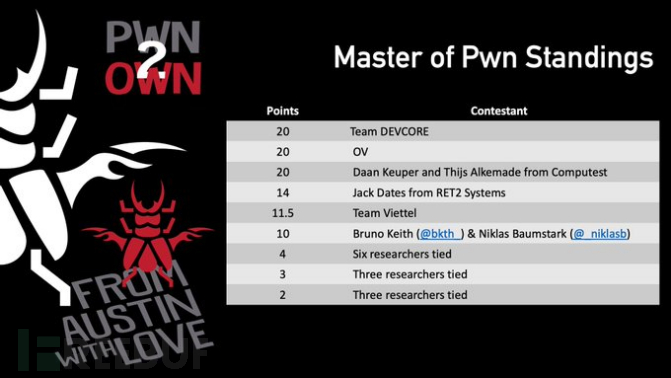

大賽落幕,3組平局

盡管進(jìn)行了為期三天的比賽,但在第三天結(jié)束時(shí),有三支隊(duì)伍并列領(lǐng)先:,分別是Devcore、OV、daankeuper和thijsalkemade的兩人組。

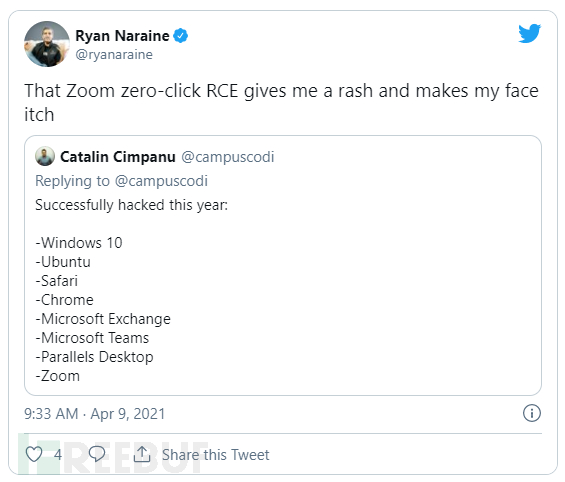

此外,今年并沒有將蘋果產(chǎn)品作為主要攻擊對象,而是多次看到了白帽黑客對于Windows 10,Microsoft Exchange和Parallels Desktop等的嘗試,而令人印象最深刻的則是第二天的Zoom零交互漏洞,至于特斯拉Model 3汽車,今年似乎“無人問津”,沒有參賽者試圖進(jìn)行破解。

針對相關(guān)漏洞,Pwn2Own給予蘋果等廠商90天的時(shí)間完成修復(fù),因此可以關(guān)注后續(xù)廠商安全更新。