梅開二度,Chrome再次被曝0day漏洞

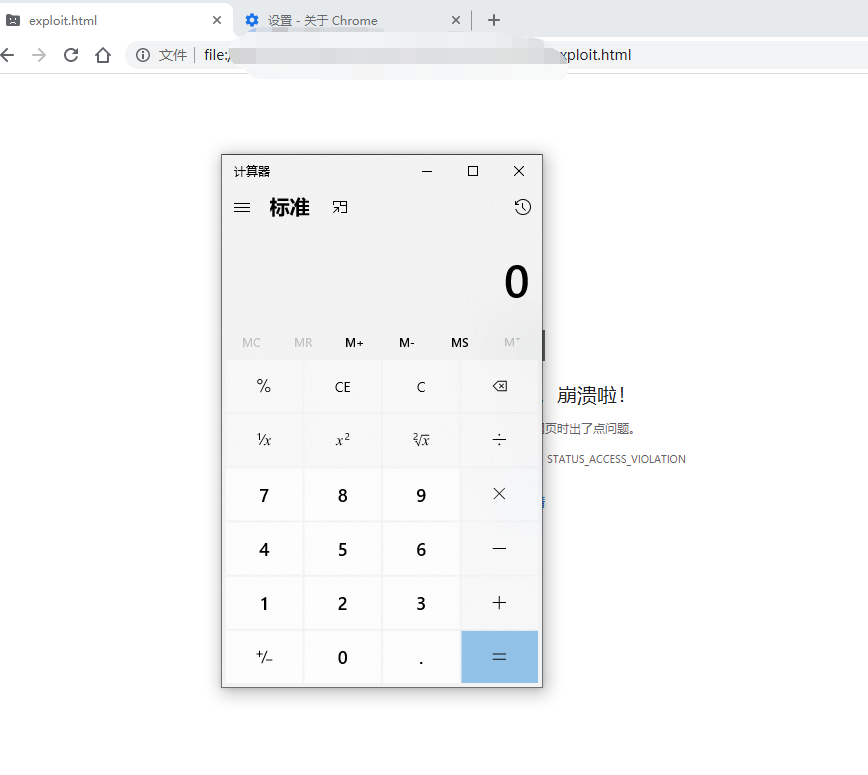

一波未平一波又起,4月13日有安全人員在Twitter上公布了Chrome的0day漏洞PoC。該漏洞可以啟動計算器應用程序,一時間好友圈里都被計算器刷屏了。

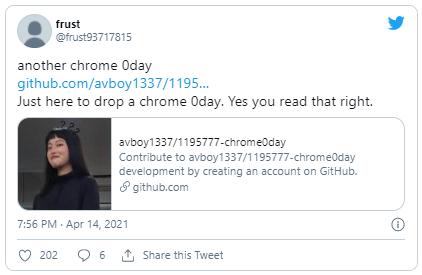

但沒想到僅隔一天,在4月14日,Chrome又被曝了第二個0day漏洞。并且其PoC同樣也被安全人員在Twitter上公開。

據悉,該漏洞影響了Chrome最新正式版(89.0.4389.128)以及基于Chromium內核的Microsoft Edge正式版(89.0.774.76)也可能影響其他基于Chromium的瀏覽器。攻擊者可通過構造特制web頁面并誘導受害者訪問來利用此漏洞獲得遠程代碼執行。

根據這位名叫frust的安全人員所公布的PoC,可以發現該漏洞會導致Windows記事本應用程序被打開。

這個新0day漏洞與之前發布的0day一樣,無法躲過Chromium的沙箱功能。Chromium的沙箱是一種安全功能,可以防止漏洞執行代碼或訪問主機上的文件。

除非黑客將該0day與未打補丁的沙箱逃逸漏洞進行連鎖,否則當前狀態下無法對用戶造成損害。不過如果用戶禁用了沙箱,那就危險了。

根據相關人員研究,該漏洞的工作原理是通過使用--no-sandbox參數啟動當前版本的谷歌Chrome和微軟Edge,從而禁用沙盒安全功能。

在禁用沙箱后,該漏洞可以在谷歌Chrome 89.0.4389.128和微軟Edge 89.0.774.76這兩個瀏覽器的最新版本上啟動記事本。

谷歌原定于4月13日發布Chrome 90 for Desktop。但是為了修補4月13日的0day,只能發布Chrome的更新。但在更新后的Chrome 90.0.4430.72中,該0day仍然有效(仍需no sandbox參數運行)。