Google公開iOS、Chrome、IE 0day漏洞利用詳情

7月14日,谷歌威脅情報研究人員對今年以來惡意攻擊者攻擊活動中使用的4個不同的在野漏洞利用進(jìn)行了分析,漏洞影響Chrome、Safari、IE瀏覽器等。

此外,4個漏洞中其中3個漏洞是被出售給了政府背景的黑客,因此很快出現(xiàn)在了現(xiàn)實(shí)攻擊中。這4個漏洞分別是:

- CVE-2021-1879: Apple WebKit QuickTimePluginReplacement中的UAF漏洞

- CVE-2021-21166: Chrome Object Lifecycle問題

- CVE-2021-30551: V8中的Chrome Type混淆問題

- CVE-2021-33742: MSHTML中的IE越界寫問題

其中CVE-2021-21166和CVE-2021-30551都是Chrome 0 day漏洞,這兩個漏洞被相同的攻擊者使用,通過郵件發(fā)送的一次性鏈接來進(jìn)行傳播,攻擊目標(biāo)位于亞美尼亞,鏈接會重定向用戶到攻擊者控制的域名,這些域名偽裝成了接收者感興趣的合法網(wǎng)站。

惡意網(wǎng)站會在分發(fā)第二階段payload之前對設(shè)備進(jìn)行指紋操作,包括收集關(guān)于客戶端的系統(tǒng)信息。

Google在發(fā)布CVE-2021-30551補(bǔ)丁后,谷歌威脅分析團(tuán)隊(duì)主任Shane Huntley表示該漏洞已經(jīng)被濫用CVE-2021-33742漏洞的攻擊者利用了。CVE-2021-33742漏洞是Windows MSHTML平臺中的遠(yuǎn)程代碼執(zhí)行漏洞。

這2個0 day漏洞是由商業(yè)漏洞利用代理商提供給了有國家背景的黑客組織,并被用于攻擊東歐、中東等國家。

根據(jù)該團(tuán)隊(duì)發(fā)布的技術(shù)報告顯示,這3個0 day漏洞都是由同一家商業(yè)監(jiān)控公司開發(fā)的,并被出售給了2個不同的具有國家背景的黑客組織。但是谷歌并未公開漏洞利用代理商的身份,也沒有公開使用這些漏洞的2個攻擊者組織。

微軟已于6月8日修復(fù)了以上漏洞。

SolarWinds 黑客利用iOS 0 day漏洞

相比之下,Safari 0 day漏洞(CVE-2021-1879)是一個webkit漏洞,可以使得在處理惡意偽造的web內(nèi)容時引發(fā)通用XSS攻擊。該漏洞已于3月26日被蘋果修復(fù)。

利用CVE-2021-1879漏洞發(fā)起攻擊的組織是一家具有俄羅斯政府背景的黑客組織,通過領(lǐng)英發(fā)送惡意鏈接到政府官員,當(dāng)受害者在iOS設(shè)備上點(diǎn)擊鏈接時,就會將受害者用戶重定向到一個用于下一階段payload的域名。

此外,研究人員發(fā)現(xiàn)俄羅斯黑客組織Nobelium 利用該漏洞來發(fā)起郵件釣魚攻擊活動,攻擊政府機(jī)構(gòu)、智庫、咨詢機(jī)構(gòu)和非政府組織。

Nobelium是一家與俄羅斯國外情報局(Russian Foreign Intelligence Service,SVR)有關(guān)的黑客組織,也被懷疑與SolarWinds供應(yīng)鏈攻擊有關(guān),也稱APT29、UNC2452 (FireEye)、SolarStorm (Unit 42)、StellarParticle (Crowdstrike)、Dark Halo (Volexity)或Iron Ritual (Secureworks)。

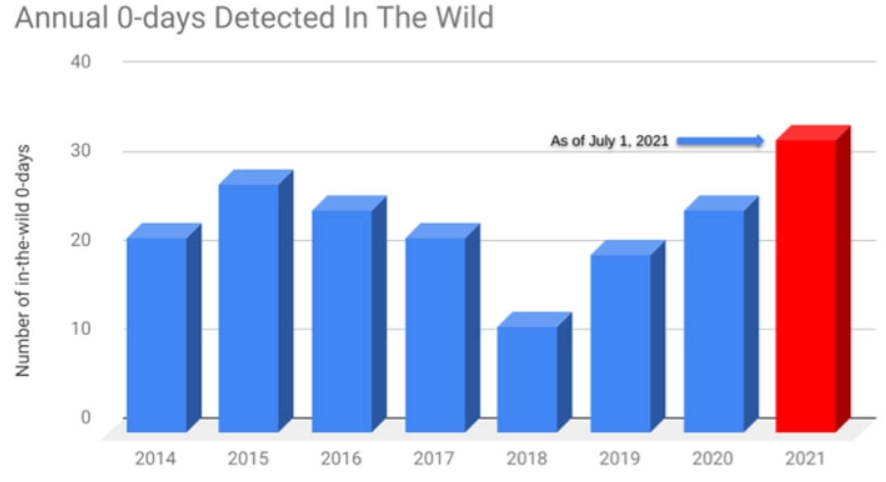

2021年上半年,一共發(fā)現(xiàn)有33個0 day漏洞利用用于攻擊活動中,比2020年多了11個。

本文翻譯自:https://thehackernews.com/2021/07/google-details-ios-chrome-ie-zero-day.html如若轉(zhuǎn)載,請注明原文地址。