安全專家正在對巴勒斯坦黑客實施制裁

寫在前面的話

我們將分享研究人員針對巴勒斯坦兩個不同黑客組織采取的行動。

一個與預防安全局(PSS)有關的組織和一個被稱為“Arid Viper”的威脅行為體。我們消除了他們利用其基礎設施濫用互聯網服務平臺傳播惡意軟件和入侵用戶個人賬號的能力。

Facebook威脅情報分析師和安全專家致力于發現和阻止各種威脅,包括網絡間諜活動、網絡攻擊活動以及民族國家行為者和其他團體對我們平臺的黑客攻擊。作為這些努力的一部分,我們的團隊經常通過禁用網絡攻擊者的入侵操作、通知人們是否應該采取措施保護他們的帳戶、公開分享我們的發現以及繼續改進我們產品的安全性來跟網絡犯罪分子相抗衡。

我們將分享對兩起網絡間諜活動的最新研究。其中一個主要針對巴勒斯坦的國內用戶,另一個攻擊活動的主要攻擊目標則是巴勒斯坦和敘利亞,其次是土耳其、伊拉克、黎巴嫩和利比亞。

為了對抗這兩個網絡犯罪活動,我們關閉了他們的帳戶,發布了惡意軟件哈希,封鎖了與他們活動相關的域名,并提醒了潛在的受影響用戶以幫助他們保護自己賬號和個人信息的安全。我們與包括反病毒社區在內的行業合作伙伴共享信息,以便他們也能檢測并阻止這一活動,從而加強我們在互聯網上對這些黑客團體的響應。

我們鼓勵廣大用戶保持警惕,并采取措施保護自己的帳戶,避免點擊可疑鏈接和從不受信任的來源下載軟件,這些軟件可能會損害他們的設備和存儲在他們身上的信息。

這些網絡攻擊活動背后的黑客是非常難對付的,我們知道他們會根據我們的執行而改變策略。然而,我們也會不斷改進我們的探測系統,并與安全界的其他小組合作,繼續打擊這些威脅行為體。如果可能的話,我們會繼續分享我們的發現,讓人們意識到我們所觀察到的威脅,并采取措施加強他們賬戶的安全性。

跟PSS有關的網絡活動

這項活動起源于約旦河西岸,重點目標是巴勒斯坦領土和敘利亞,其次是土耳其、伊拉克、黎巴嫩和利比亞。它依靠社會工程學技術誘使人們點擊惡意鏈接并在他們的設備上安裝惡意軟件。我們的調查發現,該活動與預防性安全局(巴勒斯坦權力機構的內部情報組織)有聯系。

這一持續不斷的威脅行為體將重點放在廣泛的目標上,包括記者、反對法塔赫領導的政府的人、人權活動人士以及包括敘利亞反對派和伊拉克軍方在內的軍事團體。他們使用自己的低復雜度惡意軟件偽裝成安全聊天應用程序,并在互聯網上廣泛傳播。

我們通過分析后,發現了該活動涉及到的一些技術、策略和程序組件:

- Android惡意軟件:這組定制的Android惡意軟件功能相對簡單,這個惡意軟件偽裝成安全聊天應用程序,一旦安裝,它會收集設備元數據(如制造商、操作系統版本、IMEI)、通話記錄、位置、聯系人和文本消息等信息。在極少數情況下,它還包含鍵盤記錄功能——記錄設備上的每一次擊鍵。一旦被收集,惡意軟件就會將數據上傳到移動應用程序開發平臺Firebase。除了他們定制的惡意軟件之外,這個組織還利用了公開的Android惡意軟件SpyNote,它有更多的功能,包括遠程設備訪問和監控通話的能力。

- Windows惡意軟件:這個組織偶爾會為Windows部署公開可用的惡意軟件,包括該地區常用的NJRat和HWorm。他們還將Windows惡意軟件捆綁在安裝包中,作為自己的誘餌應用程序,供記者提交與人權有關的文章發表。此應用沒有合法功能。

- 社會工程學技術:該組織利用偽造和泄露的賬戶,制造假象,主要偽裝成年輕婦女,還偽裝成哈馬斯、法塔赫、各種軍事團體、記者和活動家的支持者,與他們所針對的人建立信任,誘使他們安裝惡意軟件。他們的一些網頁被設計用來吸引特定的追隨者,以便日后進行社會工程和惡意軟件攻擊。

威脅識別

Android C2域名:

- news-fbcb4.firebaseio[.]com

- news-fbcb4.appspot[.]com

- chaty-98547.firebaseio[.]com

- chaty-98547.appspot[.]com

- jamila-c8420.firebaseio[.]com

- jamila-c8420.appspot[.]com

- showra-22501.firebaseio[.]com

- showra-22501.appspot[.]com

- goodwork-25869.firebaseio[.]com

- goodwork-25869.appspot[.]com

- advance-chat-app.firebaseio[.]com

- advance-chat-app.appspot[.]com

- filtersapp-715ee.firebaseio[.]com

- filtersapp-715ee.appspot[.]com

- humanrights-1398b.firebaseio[.]com

- humanrights-1398b.appspot[.]com

- jamilabouhaird-c0935.firebaseio[.]com

- jamilabouhaird-c0935.appspot[.]com

- hotchat-f0c0e.appspot[.]com

- hotnewchat.appspot[.]com

Android哈希:

- aeb0c38219e714ab881d0065b9fc1915ba84ad5b86916a82814d056f1dfaf66d

- 3c21c0f64ef7b606abb73b9574d0d66895e180e6d1cf2ad21addd5ade79b69fb

- d2787aff6e827809b836e62b06cca68bec92b3e2144f132a0015ce397cf3cac2

- 2580f7afb4746b223b14aceab76bd8bc2e4366bfa55ebf203de2715176032525

- f7ea82e4c329bf8e29e9da37fcaf35201dd79c2fc55cc0feb88aedf0b2d26ec2

- 0540051935145fb1e3f9361ec55b62a759ce6796c1f355249805d186046328dc

- 03de278ec4c4855b885520a377f8b1df462a1d8a4b57b492b3b052aafe509793

- fe77e052dc1a8ebea389bc0d017191e0f41d8e47d034c30df95e3d0dc33cfe10

- 6356d55c79a82829c949a46c762f9bb4ca53da01a304b13b362a8a9cab20d4d2

- 9a53506c429fa4ff9113b2cbd37d96c708b4ebb8f3424c1b7f6b05ef678f2230

- bf61c078157dd7523cb5*80672273190de5de3d41577f5d66c5afcdfeade09213

- 154cb010e8ac4c50a47f4b218c133b5c7d059f5aff4c2820486e0ae511966e89

- 44ccafb69e61139d9107a87f58133c43b8586931faf620c38c1824057d66d614

SpyNote C2:

- lion20810397.ddns[.]net

Windows惡意軟件C2域名:

- camera.dvrcam[.]info

- facebooks.ddns[.]me

- google.loginto[.]me

Windows惡意軟件哈希:

- 05320c7348c156f0a98907d2b1527ff080eae36437d58735f2822d9f42f5d273

Android惡意軟件鏈接:

- app-chat1.atwebpages[.]com

- app-showchat.atwebpages[.]com

- showra-chat.atwebpages[.]com

Arid Viper活動

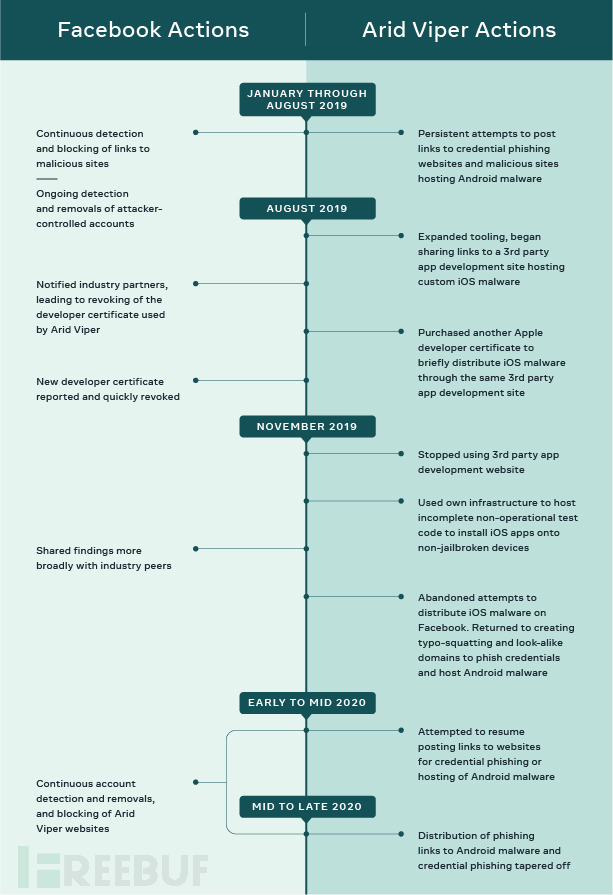

這項活動起源于巴勒斯坦,目標是同一地區的個人用戶,包括政府官員、法塔赫政黨成員、學生團體和安全部隊。我們的調查將這次攻擊活動與Arid Viper聯系起來,后者是一種已知的高級持久性網絡威脅組織。Arid Viper利用龐大的基礎設施來支持自己的運營,包括上百個網站,這些網站要么托管iOS和Android惡意軟件,要么試圖通過網絡釣魚竊取憑據,要么充當命令和控制服務器。

它們似乎跨多個互聯網服務運營,在有針對性的網絡間諜活動中結合使用社會工程、釣魚網站和不斷演變的Windows和Android惡意軟件。

我們與業界同行和安全研究人員分享了威脅指標,我們通過分析后,發現了該活動涉及到的一些技術、策略和程序組件:

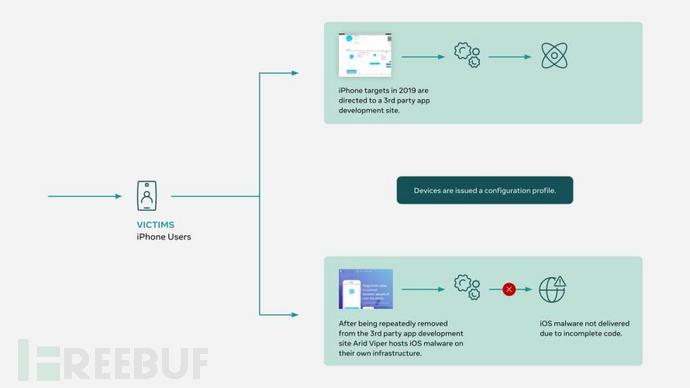

- 自定義iOS監視軟件:Arid Viper使用定制的iOS監控軟件,這是以前沒有報道過的,這也反映了他們在策略上的轉變。我們稱這個iOS組件為Phenakite,因為它很稀有,它的名字來源于希臘語Phenakos,意思是欺騙。安裝Phenakite需要欺騙人們安裝移動配置文件。這允許在設備上安裝特定于設備的iOS應用程序簽名版本。安裝后,惡意軟件需要越獄來提升其權限,以檢索無法通過標準iOS權限請求訪問的敏感用戶信息。這是通過公開的Osiris jailbreak實現的,Osiris jailbreak利用了Sock端口漏洞,這兩種漏洞都捆綁在惡意的iOS應用商店包(IPAs)中。該應用程序使用開源實時聊天代碼實現合法的應用程序功能,還可以引導人們進入Facebook和iCloud的釣魚網頁,竊取他們的這些服務的憑據。

- 不斷進化的Android和Windows惡意軟件:Arid Viper所使用的Android工具與之前報道的FrozenCell和VAMP惡意軟件有許多相似之處。Arid Viper部署的Android惡意軟件要求人們在設備上安裝來自第三方的應用程序,該組織利用各種令人信服的、由攻擊者控制的網站,制造出應用程序合法的印象。Arid Viper最近的行動還使用了一個名為Micropsia的惡意軟件家族的變種,而Micropsia以前與這個威脅行為體有關。

- 惡意軟件傳播:Android和iOS惡意軟件的傳播都涉及到社會工程學技術。Android惡意軟件通常托管在外觀令人信服的攻擊者控制的釣魚網站上。在撰寫本文時,我們發現了41個這樣的網站。iOS惡意軟件此前被發現來自第三方中國應用程序開發網站。在我們與行業合作伙伴分享了我們的發現,導致多個開發人員證書被吊銷之后,Arid Viper分銷Phenakite的能力被打亂。

入侵流程