用過的手機號碼千萬別隨意處置,小心被黑客利用

最近有研究人員發現了一些與回收手機號碼有關的隱私和安全隱患,這些號碼可能被濫用來實施各種黑客攻擊,包括賬戶竊取、網絡釣魚和垃圾郵件攻擊,甚至阻止受害者注冊在線服務。

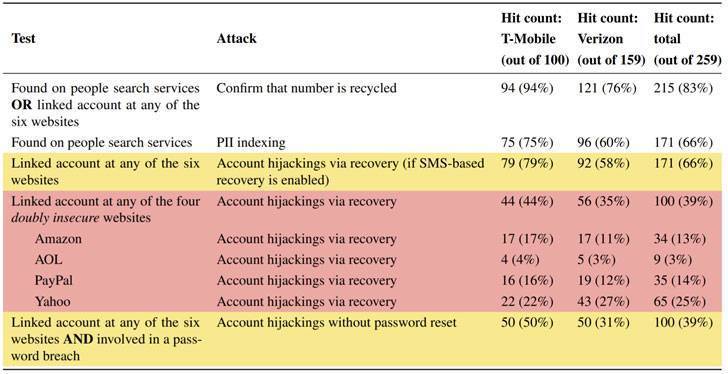

在抽樣回收的調查中,有近66%被發現與流行網站上的先前所有者的在線帳戶相關聯,黑客有可能通過簡單地恢復與這些號碼相關聯的帳戶來進行帳戶劫持。

研究人員說:

| 攻擊者可以通過在線號碼轉換界面上顯示的可用號碼進行循環,并檢查其中是否與先前所有者的在線帳戶相關聯。如果是這樣,攻擊者便可以獲取這些號碼并重置帳戶密碼,并在登錄時接收并正確輸入通過SMS發送的OTP。 |

這些發現是對美國電信專業T-Mobile和Verizon Wireless的新訂戶可用的259個手機號碼樣本的分析的一部分。這項研究是由普林斯頓大學的Kevin Lee和Arvind Narayanan教授進行的,后者是信息技術政策中心的執行委員會成員之一。

手機號碼回收是指將棄用的手機號碼重新分配給運營商的其他新用戶的標準做法,據美國聯邦通信委員會(FCC)估計,美國每年有3500萬個手機號碼被棄用。

但是,如果攻擊者通過在兩個運營商提供的在線界面中隨機輸入這樣的號碼進行反向查找,并且遇到回收的號碼后,購買它們并成功登錄到該號碼所對應的受害者帳戶,這也可能帶來嚴重的危險。

該攻擊的核心策略是,運營商在其預付費接口上對更改號碼的可用號碼沒有查詢限制,除了顯示“完整的號碼,這使攻擊者能夠在確認號碼更改前發現回收的號碼。”

而且,已將100個采樣手機號碼標識為與過去曾涉及數據泄漏的電子郵件地址相關聯,從而允許第二種帳戶劫持繞過基于SMS的多因素身份驗證。在第三次攻擊中,259個可用號碼中的171個被列在了用戶搜索服務(例如BeenVerified)上,并在此過程中泄漏了先前使用者的敏感個人信息。

研究人員解釋說:

| 一旦他們獲得了先前使用者的號碼,他們就可以實施假冒攻擊來進行欺詐,或者挖掘出先前使用者積累的個人身份信息(PII)。 |

個人身份信息(Personally identifiable information ,PII)有多種形式,在許多情況下,它是在你沒有意識到的情況下創建的。這些數據可用于了解有關你的事情,你的習慣,你的興趣,并可被惡意行為者貨幣化或用于竊取你的身份或黑掉你的帳戶。多因素認證提供商Okta在其《2020年隱私成本報告》中列出了13類可被視為PII的數據:

- 用戶名和密碼;

- 電子郵件和已發送消息;

- 輸入到在線表單中的數據;

- 網絡配置文件;

- 網絡瀏覽歷史;

- 在線時的物理位置;

- 網上購買記錄;

- 搜索歷史記錄;

- 社交媒體帖子;

- 使用的設備;

- 在線完成的工作;

- 在線視頻觀看記錄;

- 在線音樂播放列表;

美國國家標準技術研究院( National Institute of Standards and Technology,NIST)將PII廣泛地定義為“由代理機構維護的有關個人的任何信息,包括任何可用于區分或追蹤個人身份的信息,例如姓名,社會安全號碼,出生日期和地點,母親的娘家姓或生物特征記錄;以及與個人相關或可關聯的任何其他信息,例如醫療,教育,財務和就業信息。”

除了上述三種反向查找攻擊外,手機號碼回收還會對以前和未來的用戶構成另外五種威脅,允許惡意行為者冒充過去的用戶,劫持受害者的在線手機帳戶和其他相關的在線帳戶,更糟糕的是,還可以執行拒絕服務攻擊。

攻擊者獲得一個號碼后,悔注冊一個需要手機號碼的在線服務,然后公布這個號碼。當受害者獲得了這個號碼并試圖申請同一項服務時,他們會因為賬戶已經存在而被拒絕。然后攻擊者可以通過短信聯系受害者,要求支付一定的資金來轉讓平臺上的號碼。

為了回應這個調查結果,T-Mobile表示已更新其“更改你的電話號碼”支持頁面,其中包含有關提醒用戶“更新可能保存了你的電話號碼的任何帳戶上的聯系電話,例如銀行帳戶通知,社交媒體等。”并指定FCC規定的號碼有效期為45天,以允許重新分配舊號碼。

同樣,Verizon也對其“管理Verizon移動服務”支持頁面做了類似的修改。但是,這兩家公司似乎都沒有做出任何具體改變,使攻擊更加難以展開。

這項研究說明了為什么基于SMS的身份驗證是一種危險方法的另一項證據,因為上面概述的攻擊可能使攻擊者無需知道密碼就可以劫持啟用了SMS 2FA的帳戶。

專家已建議,如果你需要棄用你的手機號碼,首先把它與在線服務斷開連接。另外使用更安全的SMS-2FA替代方案,例如身份驗證器應用程序。

本文翻譯自:https://thehackernews.com/2021/05/new-study-warns-of-security-threats.html