安全研究人員成功利用蘋果“查找”網絡漏洞傳輸別的數據

安全研究員 FabianBräunlein 日前發布了一篇博客文章,展示了如何蘋果公司的“查找”網絡(Find My)用作其他數據的傳輸。

“查找”網絡的工作原理,就是借助別人的設備幫自己的產品定位。它可以通過附近的任何 iPhone,Mac 或其他蘋果設備的數據連接來幫助自己的物品定位。但是通過偽造 AirTag 作為加密消息廣播其位置,黑客就可以通過查找網絡傳輸任意數據包,因此可以在啟用了“查找”的情況下,隨意使用附近任何蘋果設備的數據連接。

研究人員展示了一個開放源代碼,講解了如何在 AirTag 實際發貨之前模擬可定位的物品。這項最新的研究將協議擴展到傳輸任意數據,而不是簡單地位置。

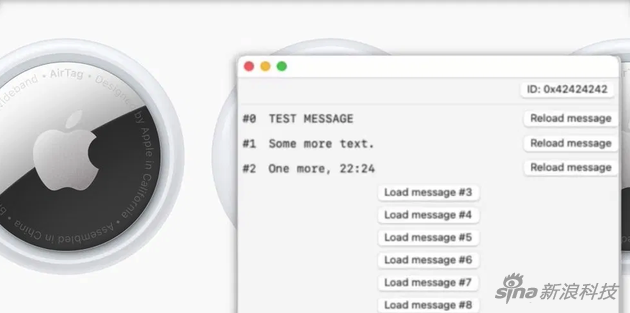

本質上,黑客攻擊只涉及模擬查找網絡中的廣播功能(也就是“丟失手機撿到請聯系 XXX”那段附加信息),無需加密 GPS 位置,可以對任意數據進行編碼。在演示中,一段文本就通過“查找我的網絡”發給了家里的 Mac 電腦

這是一個有趣的證明,盡管目前尚不清楚是否可以惡意利用該漏洞。但 Bräunlein 認為,由于系統的端到端加密設計,蘋果很難抵御這種方法。

當然,因為“查找”附加消息的信息量很小(以千字節為單位),所以假冒 AirTag 數據的能力也很有限。

蘋果的查找網絡可以利用附近的 iOS 設備作為眾包網絡,每個別人的設備都是一個節點,可以報告 AirTag 的位置。盡管實際的數據傳輸是經過加密并適當匿名的,但該系統因默認啟用也受到了一些批評。